За гранью хакерских возможностей

1 min

15KСегодня, 25 ноября 2016 г., запущена новая, 10-я по счету лаборатория тестирования на проникновение в которой примут участие специалисты по информационной безопасности со всего мира.

Лаборатория представляет копию современной корпоративной сети компании, занимающейся разработкой Security продуктов.

Лаборатория представляет копию современной корпоративной сети компании, занимающейся разработкой Security продуктов.

+35

Корпоративные лаборатории — обновление программы

2 min

4.2KКорпоративные лаборатории — уникальные по своему формату и содержанию курсы практической ИБ-подготовки, разработанные на основе лучших практик тестирования на проникновение и анализа защищенности, по уровню содержания сравнимые с материалами хакерских конференций.

+29

В ядре Linux обнаружена опасная 0-day уязвимость Dirty COW (CVE-2016-5195)

2 min

44K

В ядре Linux обнаружена опасная уязвимость, которая связана с обработкой подсистемой памяти ядра механизма copy-on-write (COW). Эксплуатируя баг можно спровоцировать так называемое состояние гонки (race condition). При эксплуатации уязвимости неавторизованный локальный пользователь сможет получить доступ к memory mappings с правом записи, хотя доступ должен быть ограничивать только чтением (read-only). Уязвимость относится к privilege escalation.

+66

Исходный код составляющих IoT-ботнета Mirai выложен в свободный доступ

2 min

26K

На прошлой неделе было зафиксировано несколько мощных DDoS-атак. Сначала от рук хакеров пострадал журналист Брайан Кребс, на сайт которого обрушили DDoS мощностью порядка 620 Гбит/с. Затем об атаке сообщили представители французского хостинг-провайдера OVH, атака на которых достигала 1 Тб/с.

Атака была осуществлена посредством ботнета, состоящего более чем из 152 000 IoT-устройств, в том числе камер наблюдения и DVR. Данный ботнет насчитывает порядка 150 000 камер и способен генерировать атаки мощностью до 1,5 Тб/с, используя tcp/ack, tcp/ack+psh и tcp/syn.

+20

Новый релиз Kali Linux 2016.2

2 min

47K

Спустя чуть больше года после выпуска Kali Linux 2.0 Offensive Security (как и обещали на Black Hat и Def Con) выпустили новый дистрибутив под названием Kali Linux 2016.2. Напомню, текущие дистрибутивы выпускаются в виде т.н. rolling release.

Краткий экскурс: Kali Linux представляет из себя дистрибутив, содержащий множество утилит для проведения тестирования на проникновение — от анализа уязвимостей веб-приложений, до взлома сетей и сервисов и закрепления в системе. Ранее этот дистрибутив был известен под названием Backtrack.

+32

Более 25 миллионов учетных записей игровых форумов mail.ru были похищены злоумышленниками

2 min

1.2K

В результате эксплуатации уязвимости SQL-injection в старых версиях vBulletin неизвестным злоумышленникам удалось похитить данные о 12.8 миллионах аккаунтов cfire.mail.ru, 8.9 миллионах аккаунтов parapa.mail.ru и 3.2 миллионах аккаунтов tanks.mail.ru.

+7

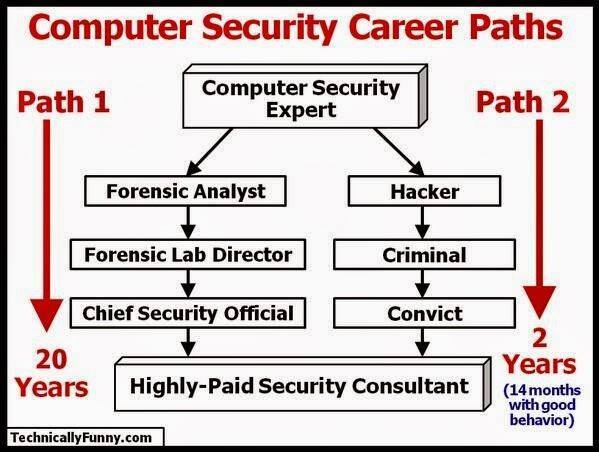

Актуальная программа обучения специалистов по информационной безопасности

4 min

7.3KОсновными факторами, влияющими на развитие рынка ИБ, как и прежде, являются возрастающее количество инцидентов, нарушающих функционирование бизнес-процессов. В свете этого вполне понятен рост интереса к таким услугам, как построение систем ИБ, а также создание систем управления инцидентами и непрерывностью функционирования.

Количество и уровень информационных угроз возрастает с каждым днем, соответственно все сложнее становятся системы защиты информации, их внедрение и эксплуатация, а также требования к специалистам по информационной безопасности для возможности противодействия современным угрозам.

Количество и уровень информационных угроз возрастает с каждым днем, соответственно все сложнее становятся системы защиты информации, их внедрение и эксплуатация, а также требования к специалистам по информационной безопасности для возможности противодействия современным угрозам.

+24

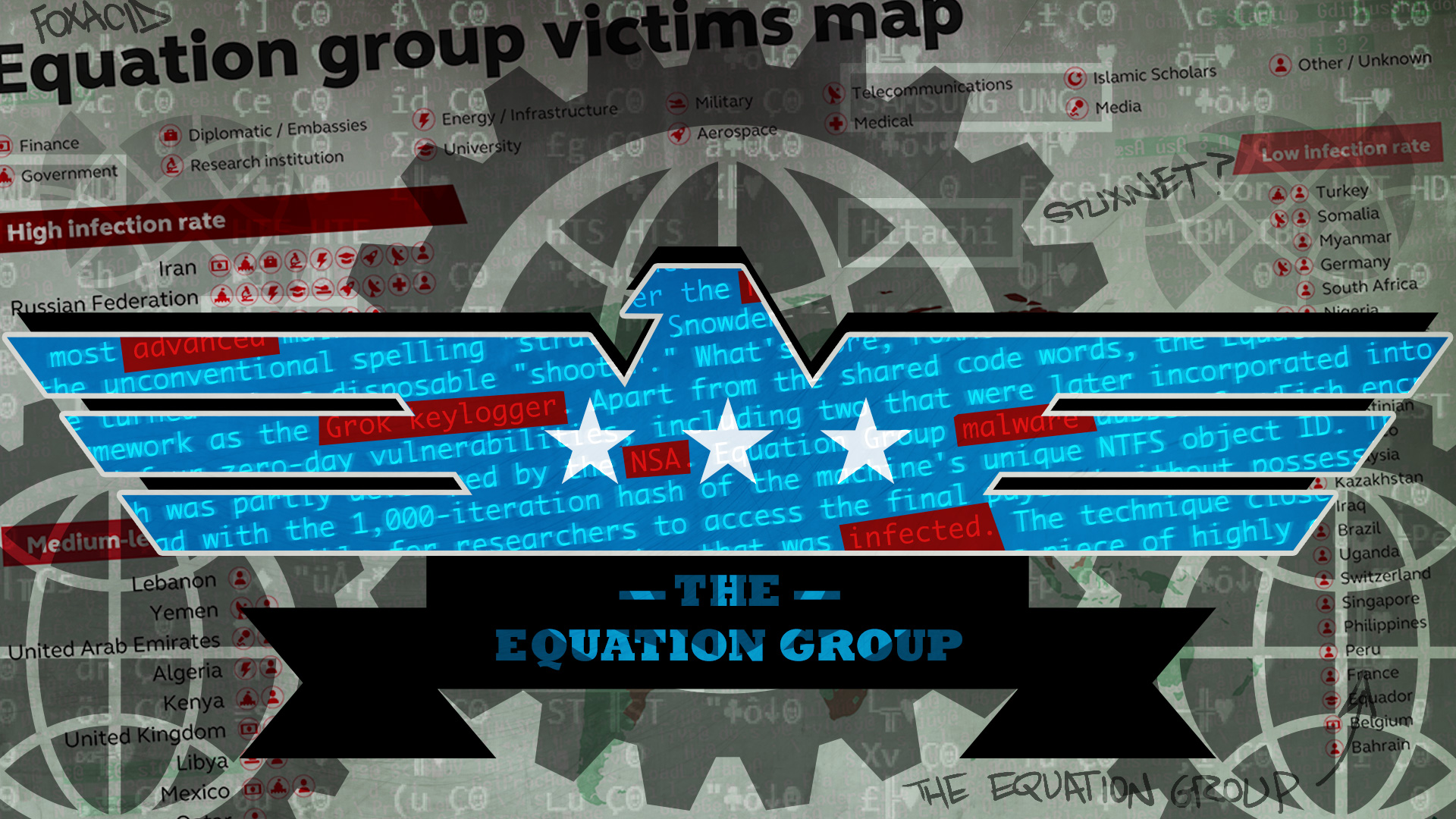

Взлом Equation Group: файлы создателей Stuxnet, Duqu и Flame продаются на аукционе

2 min

21K

Неизвестные выложили в открытый доступ часть наработок state sponsored APT группы Equation, ответственной за проведение масштабных и технологически сложных кибератак, таких как Stuxnet, Duqu, Flame, Duqu2. Основная часть похищенных в ходе взлома файлов будет продана на специализированном аукционе.

+30

Системы обработки данных при проведении тестирования на проникновение

4 min

16K

При проведении тестирования на проникновение необходимо агрегировать данные из нескольких источников и проводить сравнение результатов периодических тестов. Для этой цели служат специализированные фреймворки, которые будут рассмотрены в этой статье.

+25

Навыки и требования к специалистам по информационной безопасности

7 min

143K

Несмотря на высокую популярность профессии, обилие информационных ресурсов и материалов в открытом доступе рынок испытывает нехватку квалифицированных кадров, особенно связанных с практической информационной безопасностью.

В данной статье будет раскрыта тема востребованности специалистов по информационной безопасности, специфика требований и навыков.

+24

Лаборатория тестирования на проникновение v.9: нет ничего невозможного

7 min

20K20 мая 2016 г. была запущена очередная, девятая по счету лаборатория тестирования на проникновение «Test lab v.9», которая представляет собой виртуальную компанию «CyBear 32C», занимающуюся разработкой различных систем и приложений, в том числе систем обеспечения ИБ.

11 дней потребовалось участникам для того, чтобы скомпрометировать все элементы инфраструктуры. В статье рассмотрены подробности, имена победителей, отзывы участников и ссылка на частичное прохождение.

11 дней потребовалось участникам для того, чтобы скомпрометировать все элементы инфраструктуры. В статье рассмотрены подробности, имена победителей, отзывы участников и ссылка на частичное прохождение.

+26

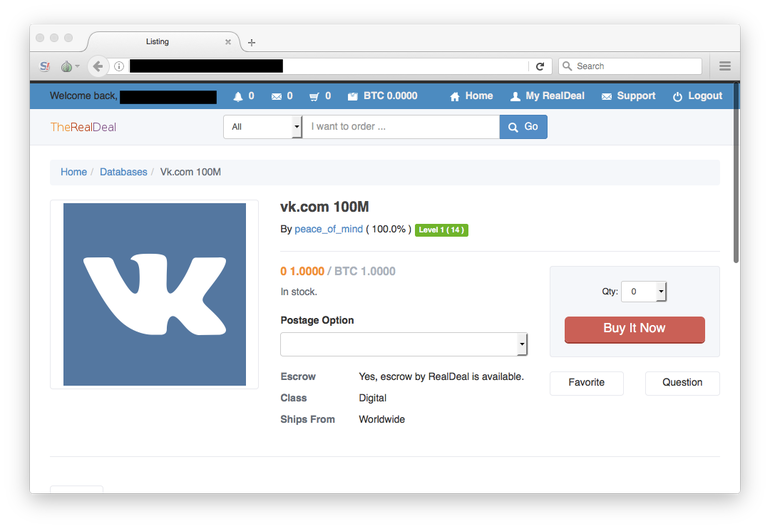

Взлом вконтакте: украдены данные 171 миллиона пользователей

1 min

99K

Издание Motherboard сообщило, что хакер по прозвищу Peace осуществил взлом популярной российской социальной сети, после чего разместил украденные данные на продажу.

По сообщению представителей соцсети — взлома не было, речь идет о старой базе, которую хакеры собирали в 2011–2012 годах.

+21

Аккаунты пользователей Teamviewer взломаны

2 min

121K

Tl;dr: множество пользователей жалуются на то что их аккануты взломаны; сайт teamviewer.com не работал несколько часов из-за проблем с DNS.

+45

Лучшие практики информационной безопасности

3 min

8.1KСпециалисты получают бесценный практический опыт работы с современными методами и инструментами проникновения в систему, изучают психологию злоумышленников, проводят расследование киберпреступлений, и, на основе этого, учатся вырабатывать наиболее эффективные механизмы защиты. В статье мы расскажем, в чем заключается уникальность нашей программы обучения и что получают специалисты, окончившие курс «Корпоративные лаборатории».

+12

Test lab v.9: impossible or nothing

4 min

9.7KКоллеги и друзья! Рады представить новую, 9 версию лабораторий тестирования на проникновение, которая представляет из себя виртуальную компанию «CyBear 32C», занимающуюся разработкой различных систем и приложений, в том числе систем обеспечения ИБ. Учитывая специфику деятельности, «CyBear 32C» хорошо защищена от хакерских атак, а ее компрометация потребует качественной подготовки в области практической ИБ.

+13

Защита сайта от хакерских атак

6 min

35KСовременные реалии показывают постоянно растущие атаки на веб-приложения — до 80% случаев компрометации систем начинаются с веб-приложения. В статье будут рассмотрены наиболее распространенные уязвимости, которые активно используют злоумышленники, а также эффективные методы противодействия им.

+17

Как я взломал Facebook и обнаружил чужой бэкдор

6 min

87KTranslation

Исследователь по безопасности Orange Tsai взломал один из серверов Facebook и обнаружил бэкдор для сбора учетных записей сотрудников компании, оставленный злоумышленником.

+66

BYOD — удобство против безопасности

5 min

26K

Повсеместное использование стратегии Bring Your Own Device (BYOD, использование персональных устройств в рабочих целях) во всех сферах деятельности позволяет ускорить бизнес-процессы, практически мгновенно получать актуальную информацию и упростить коммуникацию с коллегами. При видимом удобстве использования и мобильностью сотрудников возникает множество проблем и рисков информационной безопасности, о которых и пойдет речь в этой статье.

+8

Направленный фишинг – современная угроза безопасности

6 min

22K

Распространение атак направленного фишинга связанно с их эффективностью и слабой возможности традиционных решений по безопасности противостоять им. В то время как обычная фишинговая атака рассылается массово, атаки направленного фишинга (spear phishing) проводятся против конкретных субъектов.

+6

Information

- Rating

- Does not participate

- Location

- Москва, Москва и Московская обл., Россия

- Works in

- Date of birth

- Registered

- Activity

Specialization

Chief Technology Officer (CTO), Chief Product Officer (CPO)

Information Security