UPDATE: Мы автоматизировали создание сети и правил NAT. Теперь при оформление подписки все это создается само :). Все что вам остается — это развернуть виртуальную машину из шаблона или с нуля. При этом у вас по-прежнему остается возможность менять настройки сети при необходимости.

Только не забываем про Firewall, который по умолчанию не пропускает никакой трафик и требует настройки правил.

Сегодня расскажем о том, с чего начать работу в панели управления vCloud Director 5.5, которая используется в облачном сервисе Cloudlite.ru, и заодно поучимся настраивать сеть.

vCloud Director — это платформа для управления виртуальной инфраструктурой по модели IaaS. Для тех, кто раньше не сталкивался с «промышленными» вариантами панелей, может показаться сложной. Но первое впечатление обманчиво: как только «испуг» от богатого функционала пройдет, вы оцените ее возможности и ту, свободу в настройках, которую дает vCloud Director. А именно панель позволяет:

• создавать виртуальные машины и управлять ими;

• осуществлять их миграцию из другого облака;

• устанавливать любые виртуальные машины с ОС из имеющихся шаблонов и загружать ovf шаблоны самостоятельно;

• гибко управлять правами доступа к пулу виртуальных ресурсов;

• создавать внутренние и маршрутизируемые (с выходом в Интернет) и изолированные сети;

• настраивать гибкие правила Firewall и создавать VPN-соединения;

• настраивать балансировку нагрузки между виртуальными машинами и многое другое.

Начнем с самых азов, поэтому администраторы 80 lvl могут понаблюдать в стороне, как орлята учатся летать :)

Только не забываем про Firewall, который по умолчанию не пропускает никакой трафик и требует настройки правил.

Сегодня расскажем о том, с чего начать работу в панели управления vCloud Director 5.5, которая используется в облачном сервисе Cloudlite.ru, и заодно поучимся настраивать сеть.

vCloud Director — это платформа для управления виртуальной инфраструктурой по модели IaaS. Для тех, кто раньше не сталкивался с «промышленными» вариантами панелей, может показаться сложной. Но первое впечатление обманчиво: как только «испуг» от богатого функционала пройдет, вы оцените ее возможности и ту, свободу в настройках, которую дает vCloud Director. А именно панель позволяет:

• создавать виртуальные машины и управлять ими;

• осуществлять их миграцию из другого облака;

• устанавливать любые виртуальные машины с ОС из имеющихся шаблонов и загружать ovf шаблоны самостоятельно;

• гибко управлять правами доступа к пулу виртуальных ресурсов;

• создавать внутренние и маршрутизируемые (с выходом в Интернет) и изолированные сети;

• настраивать гибкие правила Firewall и создавать VPN-соединения;

• настраивать балансировку нагрузки между виртуальными машинами и многое другое.

Начнем с самых азов, поэтому администраторы 80 lvl могут понаблюдать в стороне, как орлята учатся летать :)

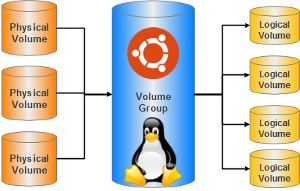

Классические разделы, на которые чаще всего разбивается жёсткий диск для установки системы и хранения данных, имею ряд существенных недостатков. Их размер очень сложно изменять, они находятся в строгой последовательности и просто взять кусочек от первого раздела и добавить к последнему не получится, если между ними есть ещё разделы. Поэтому очень часто при начальном разбиении винчестера пользователи ломают себе голову — сколько места выделить под тот или иной раздел. И почти всегда в процессе использования системы приходят к выводу, что они сделали не правильный выбор.

Классические разделы, на которые чаще всего разбивается жёсткий диск для установки системы и хранения данных, имею ряд существенных недостатков. Их размер очень сложно изменять, они находятся в строгой последовательности и просто взять кусочек от первого раздела и добавить к последнему не получится, если между ними есть ещё разделы. Поэтому очень часто при начальном разбиении винчестера пользователи ломают себе голову — сколько места выделить под тот или иной раздел. И почти всегда в процессе использования системы приходят к выводу, что они сделали не правильный выбор.