Если вы занимаетесь построением средних и крупных Wi-Fi сетей

Если вы занимаетесь построением средних и крупных Wi-Fi сетей, где самое меньшее число точек доступа это несколько десятков, а на больших объектах оно может исчисляться сотнями и тысячами,

вам нужны инструменты для планирования такой внушительной сети. От результатов планирования/проектирования будет зависеть работа Wi-Fi на протяжении жизненного цикла сети, а это, для нашей страны, порой около 10 лет.

Если вы ошибетесь и заложите меньше точек доступа, то возросшая через 3 года нагрузка на сеть заставит людей нервничать, ибо среда перестанет быть прозрачной для них, голосовые вызовы начнут булькать, видео рассыпаться, а данные будут идти гораздо медленнее. Добрым словом вас не вспомнят.

Если вы ошибетесь (или перестрахуетесь) и заложите больше точек доступа, то заказчик сильно переплатит и проблемы, возможно, получит сразу, от избыточной интерференции (CCI и ACI), созданной своими же точками, ибо на ПНР инженер решил доверить настройку сети автоматике (RRM) и не проверил радиообследованием, как эта автоматика отработала. Сдадите ли вы вообще сеть в таком случае?

Как и во всех аспектах нашей жизни,

в Wi-Fi сетях нужно стремиться к золотой середине. Точек доступа должно быть ровно столько, чтобы обеспечить решение поставленной в ТЗ задачи (ведь вы не поленились написать добротное ТЗ?). При этом хороший инженер обладает видением, которое позволяет объективно оценивать перспективу жизни сети и закладывать адекватный запас прочности.

В этой статье я поделюсь своим опытом построения Wi-Fi сетей и подробно расскажу об инструменте №1 который уже давно помогает мне решать самые трудные задачи. Этот инструмент

Ekahau Pro 10, ранее известный как Ekahau Site Survey Pro. Если вам интересна тема Wi-Fi и вообще, добро пожаловать под кат!

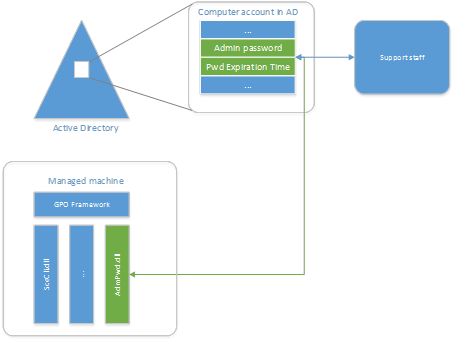

Хочу поделиться несколькими советами по настройке удаленного подключения к рабочим местам по RDP. Расскажу как проапгрейдить древний RPC-HTTP до UDP, похвалю и поругаю Windows 10 и AVC, разберу решение нескольких типичных проблем.

Хочу поделиться несколькими советами по настройке удаленного подключения к рабочим местам по RDP. Расскажу как проапгрейдить древний RPC-HTTP до UDP, похвалю и поругаю Windows 10 и AVC, разберу решение нескольких типичных проблем.

Давным-давно, в далекой-далекой галактике…, стояла передо мной задача организовать подключение нового филиала к центральному офису. В филиале доступно было два сервера, и я думал, как было бы неплохо организовать из двух серверов отказоустойчивый кластер hyper-v. Однако времена были давние, еще до выхода 2012 сервера. Для организации кластера требуется внешнее хранилище и сделать отказоустойчивость из двух серверов было в принципе невозможно.

Давным-давно, в далекой-далекой галактике…, стояла передо мной задача организовать подключение нового филиала к центральному офису. В филиале доступно было два сервера, и я думал, как было бы неплохо организовать из двух серверов отказоустойчивый кластер hyper-v. Однако времена были давние, еще до выхода 2012 сервера. Для организации кластера требуется внешнее хранилище и сделать отказоустойчивость из двух серверов было в принципе невозможно.