Учитывая недавний спор и требования показать вирус не под Windows, позволю себе небольшой перевод интересного блога Джерома Сегуры, специалиста по безопасности компании ParetoLogic.

Червь Koobface вновь попадает в новости в своей мультиплатформенной версии. Intego — фирма, специализирующаяся в компьютерной безопасности, обнаружила версию этого червя в системах Mac OS X и сообщила об этом в своём блоге.

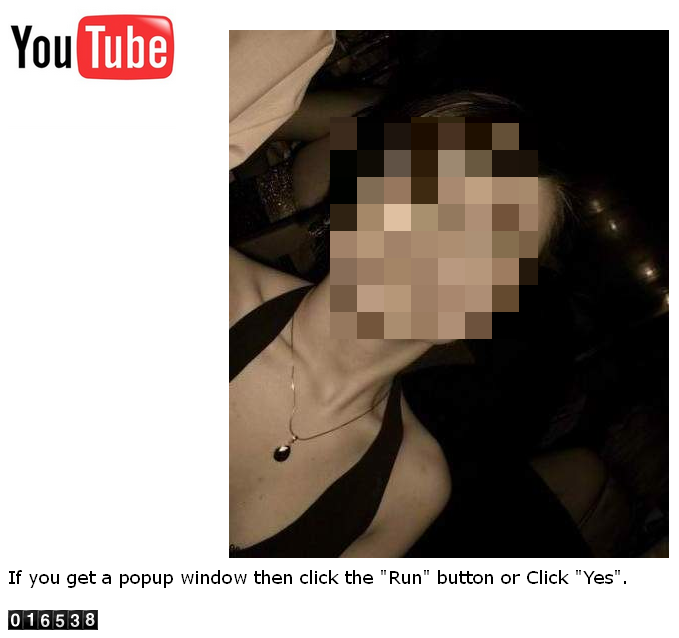

Червь проникает на компьютер жертвы посредством заражённой веб-страницы следующего вида? на следующей картинке изображён процесс заражения под Ubuntu:

Червь использует апплет Java для скачивания вредоносного контента. Если пользователь согласится на выполнение апплета, его система станет частью ботнета.

Описанный механизм был мной проверен на операционных системах Windows, Linux и OS X. Так, на Ubuntu после закрытия Firefox продолжал генерироваться трафик:

При этом интересно, что для заражения системы не требовалось введения администраторского пароля, достаточно просто запустить апплет.

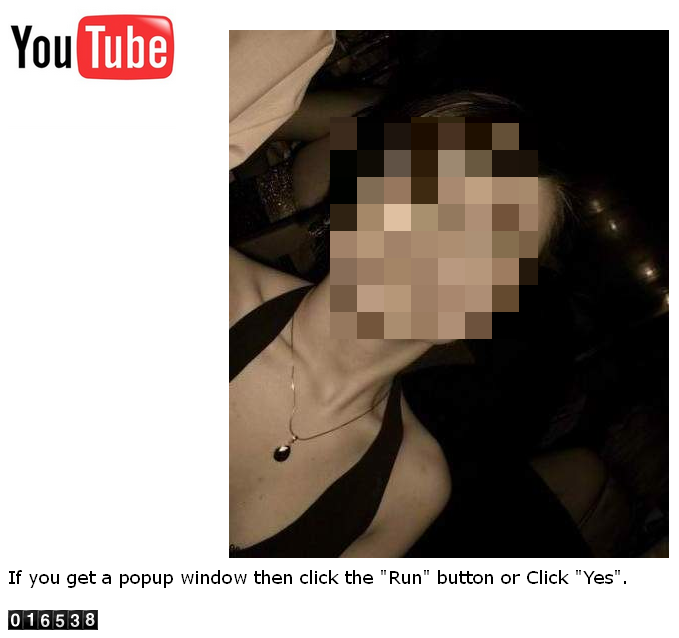

Некоторая дополнительная информация про сайт, распространяющий эту версию Koobface — в случае успешного заражения, происходит отображение случайной картинки:

Если Вы обновите Ваше окно браузера, каждый раз будет отображаться новая картинка. Авторы Koobface hotornot.com и отображают картинки с него:

Если же заражение будет неудачным, Вы увидите следующее:

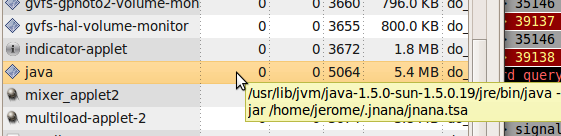

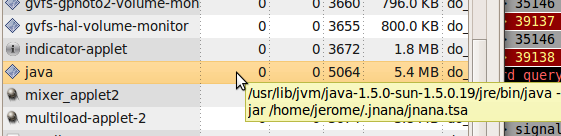

Как оказалось, вредоносный Java-апплет имеет имя jnana.tsa. Вы можете увидеть его выполнение на следующем рисунке:

Апплет загружает контент в директорию Home текущего пользователя, а затем отправляет его на выполнение:

Червь Koobface остаётся активным на время активности java-процесса. Однако после перезагрузки автостарт зловреда не произойдёт, кроме случая заражения систем под управлением Windows, где зловред прописывается на запуск в реестре. Не имея такой возможности под Ubuntu, червь активен до перезагрузки системы, что может составлять несколько часов или даже дней.

UPD: Аналитики Касперского тоже занялись червем. Правда, в заражение Ubuntu пока не верят.

Червь Koobface вновь попадает в новости в своей мультиплатформенной версии. Intego — фирма, специализирующаяся в компьютерной безопасности, обнаружила версию этого червя в системах Mac OS X и сообщила об этом в своём блоге.

Червь проникает на компьютер жертвы посредством заражённой веб-страницы следующего вида? на следующей картинке изображён процесс заражения под Ubuntu:

Червь использует апплет Java для скачивания вредоносного контента. Если пользователь согласится на выполнение апплета, его система станет частью ботнета.

Описанный механизм был мной проверен на операционных системах Windows, Linux и OS X. Так, на Ubuntu после закрытия Firefox продолжал генерироваться трафик:

При этом интересно, что для заражения системы не требовалось введения администраторского пароля, достаточно просто запустить апплет.

Некоторая дополнительная информация про сайт, распространяющий эту версию Koobface — в случае успешного заражения, происходит отображение случайной картинки:

Если Вы обновите Ваше окно браузера, каждый раз будет отображаться новая картинка. Авторы Koobface hotornot.com и отображают картинки с него:

Если же заражение будет неудачным, Вы увидите следующее:

Как оказалось, вредоносный Java-апплет имеет имя jnana.tsa. Вы можете увидеть его выполнение на следующем рисунке:

Апплет загружает контент в директорию Home текущего пользователя, а затем отправляет его на выполнение:

Червь Koobface остаётся активным на время активности java-процесса. Однако после перезагрузки автостарт зловреда не произойдёт, кроме случая заражения систем под управлением Windows, где зловред прописывается на запуск в реестре. Не имея такой возможности под Ubuntu, червь активен до перезагрузки системы, что может составлять несколько часов или даже дней.

UPD: Аналитики Касперского тоже занялись червем. Правда, в заражение Ubuntu пока не верят.