Comments 84

она не требовала сети и даже при полной разборке не вызывала подозрений.

Было это году этак в 2012м, так что подробностей не припомю.

Работает быстрее открытия пуска и поиска в нем

Есть подозрение, что с любым компьютером, соддержащим данные ценней рецептов бабуленьки и закладок с ололошками вконтакте у такой сь«уточки» возникнут некоторые сложности на этапе ввода логина (даже не пароля).

Если расчет на то, что пользователь, которого почему-то допустили к работе с ценными данными на компьютере, у которого нет программного фильтра устройств, а порты USB не отсутствуют физически, в заведении, в которое разрешено приносить левые флешки, все-таки догадается воткнуть эту чудо-флешку в порт, он (тадааам) увидит окно консоли, которое еще и не закроется после выполнения команды (пошлите Alt+F4, что ли), позовет админа, после чего пользователь будет допрошен в застенке и выдаст, где взял флешку, а скомпрометированный компьютер будет незамедлительно утилизирован.

Впрочем, если вам интересно ковыряться с этим делом — попробуйте вариант с Composite Device, добавьте туда Mass Storage или сидюк с кодом гадости, как вариант на случай недоступности интернетов. Вообще беспроигрышный вариант — copy con program.exe, далее понятно.

Но — порты USB могут присутствовать физически, но работать немного не так, как ожидается. Ну или совсем не так. Или, в простейшем случае, совсем не работать. В-общем, если в организации много типовых компов, порты удобнее вырубать логически, а не физически.

В этом случае ваша формула описывает вероятность того, что «хотя бы на одном компе будет нарушение ИБ и открыты порты», но это еще не вероятность взлома. Поскольку для взлома требуется еще и совпадение — именно комп, выбранный для взлома должен иметь открытые порты.

При попытке «зацепиться хоть за какой-нибудь компьютер в сети» — вполне может оказаться, что этот «какой-нибудь» как раз имеет блокировку.

Да, есть сценарий, когда вероятность взлома как раз равна вашей формуле — если «человек с флешкой» имеет доступ ко всем компам и поочередно пытается вставить флешку во все подряд.

Я видел множество заведений, где накопители на уровне ОС не воспринимаются, так что с Composite Device шансов ещё меньше.

Зачем качать payload из интернета, если его можно засунуть на флешку?

Вы точно не знаете какая буква диска будет у флешки в Windows. Хотя это и не большая проблема, но работу скрипта замедляет, а задача — выполнить минимум действий за минимум времени.

Плохо помню синтаксис cmd… Где-то так:

for disk in "D":"Z"

do

%disk:\runpayload-874ce5f7-4533-495a-b740-07ee5a729fb7.bat

done

Шарашить по всем дискам подряд. На каком-нибудь диске должно найтись.

Используется для ввода пароль по определенным события и определенным условия (так что я даже сам не знаю 30 значные пароли которые он «шлет»).

по определенным событиям и определенным условиям

Интересно.

Можно поподробнее на какие события и условия он может реагировать у вас?

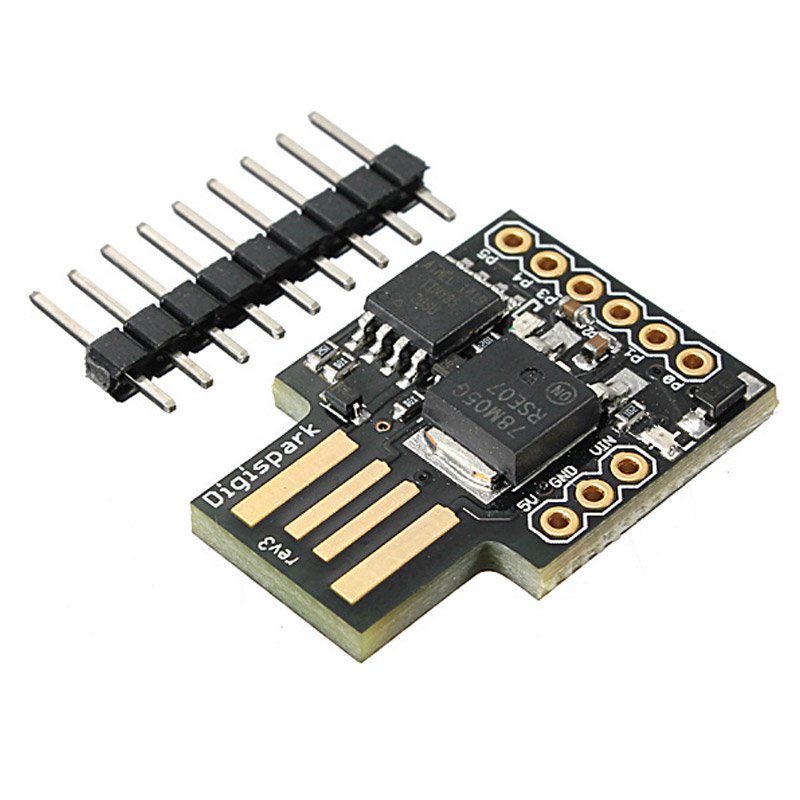

О, а расскажите поподробнее. Сам купил дигиспарки с той же целью, но пока не решил, как лучше сигналить с компа на спарк. Два раза скролл лок — можно, но не супер (нет очевидного способа выбрать один из паролей)

2) в некоторых АВ решениях для бизнеса(e.g у команий на букву К и S точно) есть подобные средства, в продвинутых редакциях, так что если они у вас уже лицензированы то покупать отдельно не нужно, отдельные решения тоже есть, но я их в глаза не видел, сходу нагуглил какой-то endpoint protector стоимостью 16 euro/per PC

USB Dongle (Boot Sketch + Emulator USB Keyboard + Bluetooth Module)

Телефон с Android(для примера, так как могу пока для него что-то написать)

Вставляем донгл в ПК где нужна работа с личными данными, вход в почту/ВК/маил и т.д.

На телефоне список паролей 16 значных рандом символов для каждого сайта/системы/и т.д.

Жмем на дисплее ввод нужного пароля… он передается на донгл и сразу же вводится в нужное поле, где стоит курсор… так как хранить гигантское количество паролей от разных сайтов Unreal.

плюсы:

1) на ПК нет всех паролей, базу тупо не украсть…

2) пока не получишь физический доступ к телефону, не выдернишь их все…

3) защиту можно прикрутить при передаче он трубы к донглу… тот же сертификат или свой алгоритм или втупую md5

4) защита от быстрого слития паролей в текстовик… ввод не более 5 паролей за 5 минут

5) можно прикрутить алгоритм GoogleAthenticator и вводить из этого менеджера паролей сам код одним кликом

6) если сделать обмен данными в обе стороны, можно автоматом и сохранять/создавать данные на телефоне, так же автоматом вводить при включенном блютусе на телефоне.

7) можно купить 3 донгла, один вставлен на работе, другой дома, третий на ключах… для полной мобильности. Пришел на работу, телефон увидел донгл(минимум по маку авторизовав его на стройстве, а можно ведь и сертификат прикрутить) но это утопия)

8) можно юзать из вышеуказанной статьи донглы(usb bluetooth) китайцев с возможность шитья под свои цели…

Как мысль? Рвите в клочья минусами

защититься от кражи пароля в зараженной системе(куда воткнут донгл) невозможно, так как это уже совсем другая песня. Если на то пошло, снифать шину не обязательно, это сложно, зачем… есть более простая вирусня которые крадут данные при передаче по сети или из самого браузера.

тут логика в хранении всех паролей не на, как вы выразились, зараженной ОС или тупо на флешке с менеджером паролей, который можно слить с флешки… а на телефоне который нужно физически украсть чтобы поиметь базу всех паролей, а украсть один или два введенные можно с абсолютно чистой ОС, но при вставленном переходнике usb сниффере(google)

а в плане кейлоггеров ничего не защитит… есть кейлоггеры аппаратные.

хотя если юзать в менеджере паролей GAuth защита 100% от кейлоггеров. но это и без донгла все реализовано.

есть желание позаниматься перепиливанием идеи? с меня программщина на робота зеленого

обычный рутованный телефон позволит это сделать…

а то что можно соснифать вытащить все коды расшифровок и т.д. с телефона вирусней… это понятно… вопрос в сохранности трубы… и то что она никогда не попадет в чужие руки… тем более на установку левого го*ва… опять же время…

если попадет в руки устройство ваше… его так же можно легко распороть и все вылить…

по поводу кнопок и дисплея… не юзабельно это все… не будет дальнейшего развития…

воткнул я в порт на морде системника донгл… первое пока жал кнопки он отвалился так как разъемы везде раздолбанные…

+ системник на полу… мало у кого есть удлиннители и т.д.(у прошаренных у всех есть, вопрос про рядовых юзеров) жать чето на кнопках под столом…

+ в ваш донгл нужно вбивать руками или загружать софтом пароли от сайтов… разве удобно?

+ выбирать кнопками на дисплее рыться в папках на устройстве кнопками даже если оно на удлиннителе… неудобно… ибо чтобы мне авторизоваться на сервере… нужно… ввести логин, пароль, двухфакторку, ввести пароль рута, подключиться к базе опять же паролем…

+ размер носимого устройства и его цена… в моем случае можно юзать даже готовый блют китайцев… + помещается в виде брелка на ключи от дома…

+ в случае потери юзер повесится… ибо нет бэкапа нигде…

+ когда у вас действительно 6 паролей… это удобно… но у меня их сотня если не две… обычный парольный менеджер и то забит по папкам… это от всех серверов этого района… от сверверов другого района… внутри папки… от серверов департамента лесного хозяйства… это от серверов министерства вн… ой… кхкхм… блаблаблаблабла… много всего… в одном только районе..(сетка порядка 500серверов не говоря про пк юзеров… и кучи софта баз и т.д.)подцеплена по шифрованным каналам вся область впн внутри впна (випнет(мать его за ногу)+дионис+сертификат авториз)…

извините что так жестоко про ваше устройство отписался… но имхо…

если связь односторонняя тогда пальчиком в экран тыкнуть нужно…

а если брать из телефона а телефон будет слать на сервис запрос оттуда брать расшифровывать и т.д. это займет столько времени что проще руками вбить рандом пока оно все отдуплит… а вот хранить там бэкап более или менее удобно… но не безопасно… слить смогут расшифровать врятли

Ну а насчет времени доступа — так это целиком и полностью зависит от криворукости разрабов, так-то телефон почти всегда онлайн и уж парой-то пакетов он успеет обменяться с серваком. И надо не забывать, что сливать с сервака базу можно только тогда, когда она меняется и кэшировать в памяти, отсюда и «бэкап». Опять же, безопасность таки важнее нескольких потраченных секунд, по идее. :)

Т.е.

«Взлом» получится только если убедить пользователя самого воткнуть флэшку в свой комп.

Сценарий взлома №1: уборщица незаметно выдергивает USB клавиатуру и подключает ее через маленький переходник (внутри кейлоггер). Через неделю переходник забирает.

Сценарий №2: RFID метки на гибкой основе в форме стикера — давно не редкость, и стоят они копейки. Кейлоггер в форме стикера, который та же уборщица прилепит на клавиатуру снизу, конечно, на ардуине не сделаешь. Но это реально.

где связь ударов по клавишам и rfid метки

По интервалам между нажатиями на клавиши можно много чего восстановить, особенно если достаточно долго слушать. А в стикер вполне реально поместить микрофон, батарейку и чип с памятью.

В статье — один из вариантов такого взлома, имеющий право на существование.

Во-вторых, не будет прав за запуск программ и скриптов.

masterkit.ru/shop/studygoods/664382

Так что ждите наплыва очередных школохацкеров и приколистов.

Добавлен новый компонент Защита от атак BadUSB.

Взлом компьютера за 3 секунды. Делаем USB-уточку с нуля на Arduino