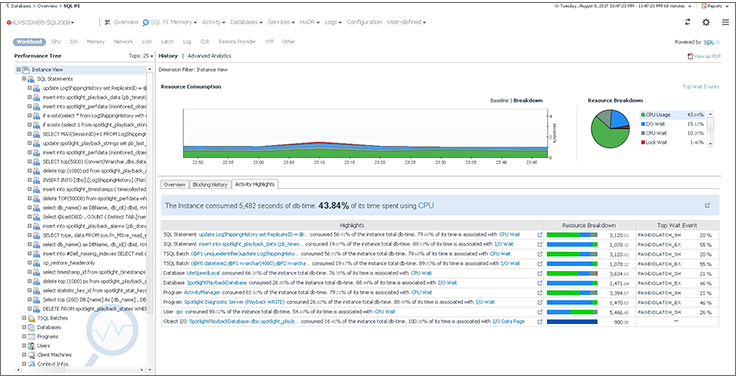

В прошлой статье об инструменте для мониторинга Foglight for Databases мы рассказывали о возможностях контроля из единого интерфейса SQL Server, Oracle, PostgreSQL, MySQL, SAP ASE, DB2, Cassandra и MongoDB. Сегодня разберём подходы к быстрому выявлению причин нештатной работы Microsoft SQL Server:

- Поиск источника блокировки;

- Сравнение настроек БД «было-стало» с привязкой к метрикам производительности;

- Поиск изменений в структуре БД, из-за которых снизилась производительность.

Подробности под катом.