Всем привет!

Недавно прошло событие ночь в финтехе от Яндекса и поскольку Яндекс не рассказал о нем здесь, то это сделаю я. Что бы попасть на мероприятие - нужно было решить несложную задачку (приведена ниже в тексте). Статья будет включать 4 темы: предыстория, попытки решения, решение, послесловие и мои мысли.

П.С. вся статься носит авторский хараткер и написана по типу вольного сочинения.

Короткая предыистория

Ближе к ночи я писал код и попеременно листал ленту ВК, пока глупый и ленивый компьютер не хотел компилировать мой код каждый раз возвращаясь с новой ошибкой.

Неожиданно мое внимание привлек интересный рекламный пост в ленте. Меня заинтересовал даже не столько пост, сколько его формат. "Приглашаем крутых(?) разработчиков на закрытое "пати" для дружеского общения и дальнейшего найма (к сожалению, ссылка на сам рекламный пост у меня не сохранилась), - так можно передать суть поста и красочная картинка внизу.

Ремарка: "Крутых" я написал курсивом, потому что у меня отложилось в памяти будто речь в рекламе шла о мидл+ уровне, хотя в оригинале об этом не сказано, возможно тексты слегка расходятся, а возможно я это пирдумал.

Интересно, Я не только тратит бюджет на рекламу вакансий (что нормально), но и организует тусовки закрытого формата, а это уже что-то новенькое. Умело проработанная дизайнером картинка и не менее яркая отдельная страничка вселяли уверенность в серьезность события.

В качестве фейс-контроля выступала задача, что только придавало ажиотажа.

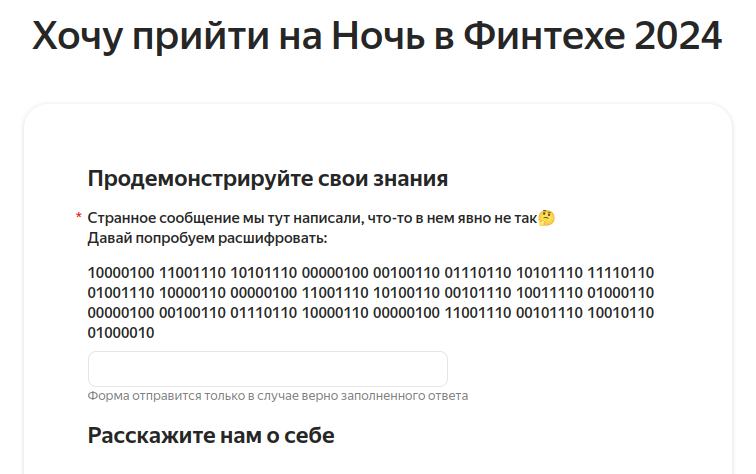

Задача:

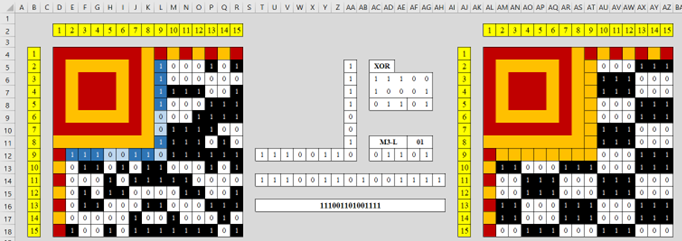

Cтранное сообщение мы тут написали, что-то в нем явно не так?

Давай попробуем расшифровать:

10000100 11001110 10101110 00000100 00100110 01110110 10101110 11110110 01001110 10000110 00000100 11001110 10100110 00101110 10011110 01000110 00000100 00100110 01110110 10000110 00000100 11001110 00101110 10010110 01000010

Поле для ответа: Форма отправится только в случае верно заполненного ответа