Светодиодные ленты используются для создания многоцветных световых эффектов различной сложности: от простейшего эффекта «бегущий огонь» до воспроизведения динамических изображений на мультимедийных экранах. Основная область применения ленты — создание рекламных вывесок, оформление театрализованных шоу, дискотек, ресторанов, витрин, изготовление медиафасадов.

Лента, которую я использую, оснащена яркими RGB-светодиодами SMD 5060 с тремя кристаллами каждый и микросхемами управления UCS512C. Каждый пиксель управляется индивидуально и состоит из шести светодиодов.

Для передачи данных используется стандартный дифференциальный сигнал интерфейса RS48 -два сигнала управления: А и В, что позволяет передавать цифровой сигнал на большое расстояние.

Для управления светодиодной лентой может быть использован любой внешний контроллер с интерфейсом DMX512.

Все хорошо, но есть одно НО. Пиксели на ленте не имеют привычных для ДМХ512 DIP-переключателей для задания ДМХ512 адреса. Установка DMX-адресов в микросхемах UCS512C выполняется при помощи внешнего специализированного редактора. Найти описание на протокол настройки адресов микросхем UCS512C мне так и не удалось. Представленной информации достаточно для создания собственного редактора адресов микросхем UCS512C. Я не гарантирую, что точно понял алгоритм записи адресов. Поэтому, вы используете эту информацию на свой страх и риск. Информация собрана по крупицам и представлена в виде временных диаграмм работы интерфейса с некоторыми пояснениями.

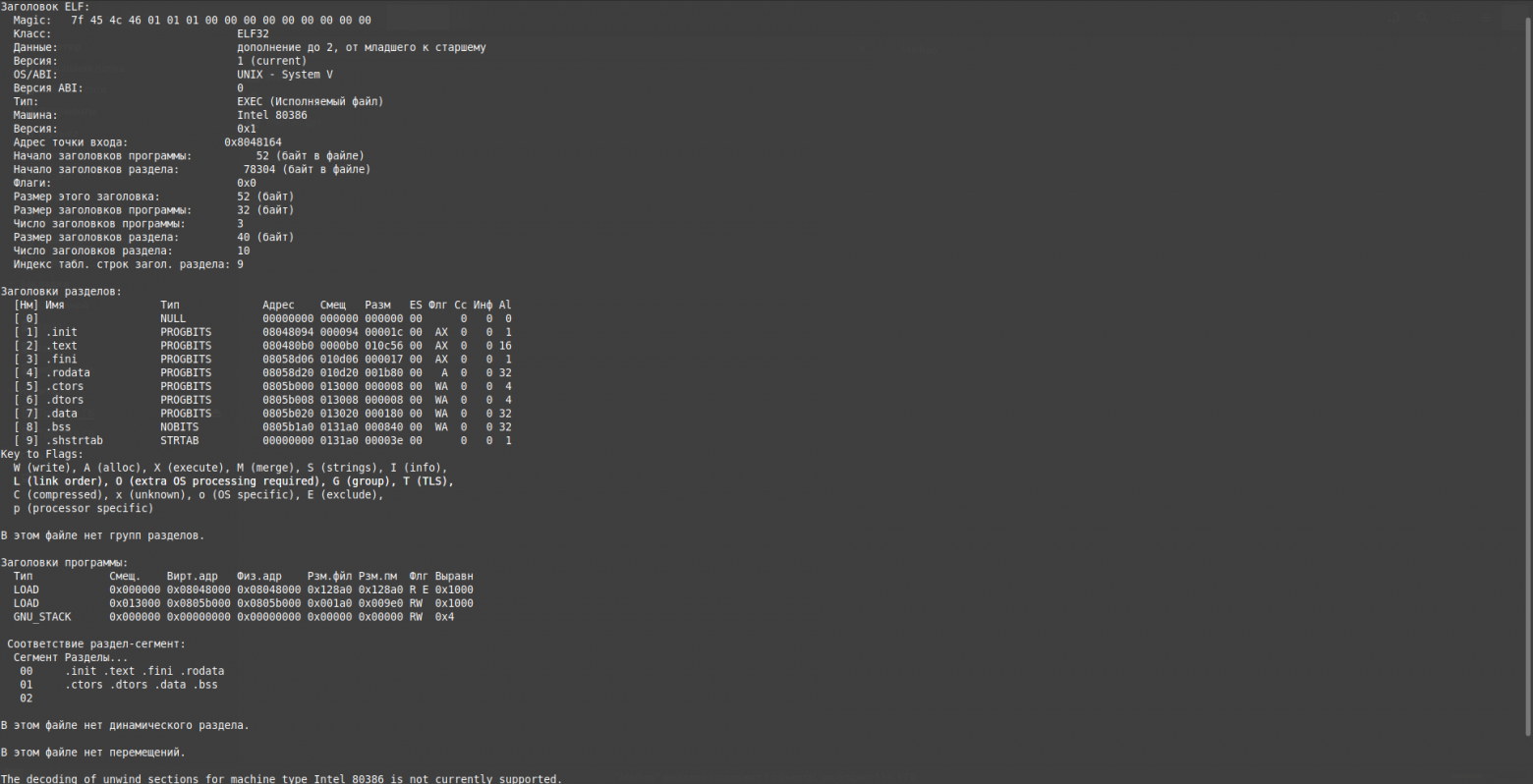

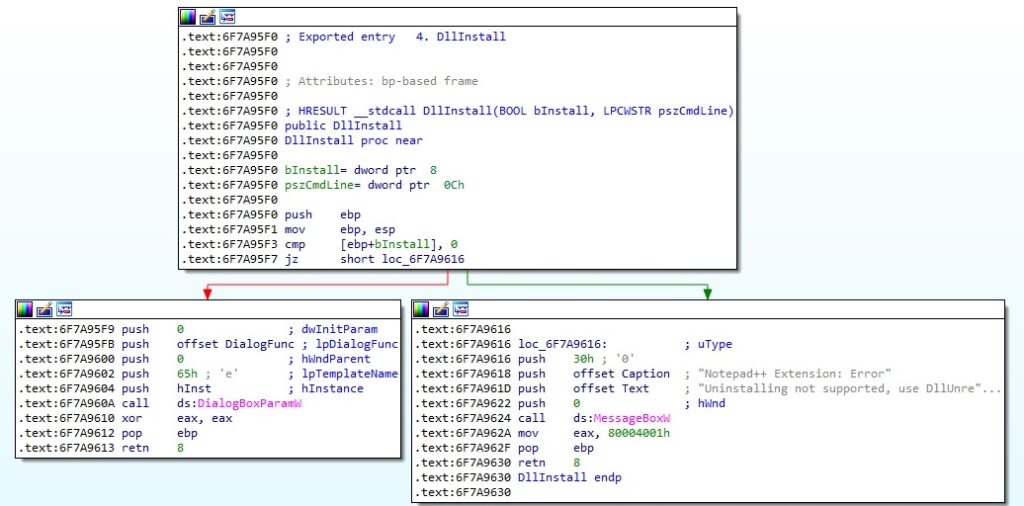

На рисунке 1 представлен полностью обмен между контроллером задания адреса и лентой на микросхеме UCS512C. Далее на временных диаграммах Chenal1 - это RS485А , а Chenal2 - это RS485В. Задание адреса происходит передачей двух пакетов. На соответствующих временных диаграммах будет раскрыта структура данных пакетов более детально.