Инфракрасный хакинг: взламываем пульт от телевизора Samsung

При обсуждении взлома оборудования не стоит забывать о старой, но по-прежнему распространенной технологии передачи данных — инфракрасных сигналах. Они до сих пор используются в наших домах, офисах и даже на производстве.

Этот способ связи имеет свои недостатки: ограниченную дальность, чувствительность к внешнему освещению, невысокую скорость передачи данных, а также уязвимость к перехвату и атакам, включая повторное воспроизведение сигналов. С другой стороны, он дешев в производстве и прост в применении, а еще он обеспечивает долгую работу пультов управления от батареек, ведь потребляет электричество только во время работы.

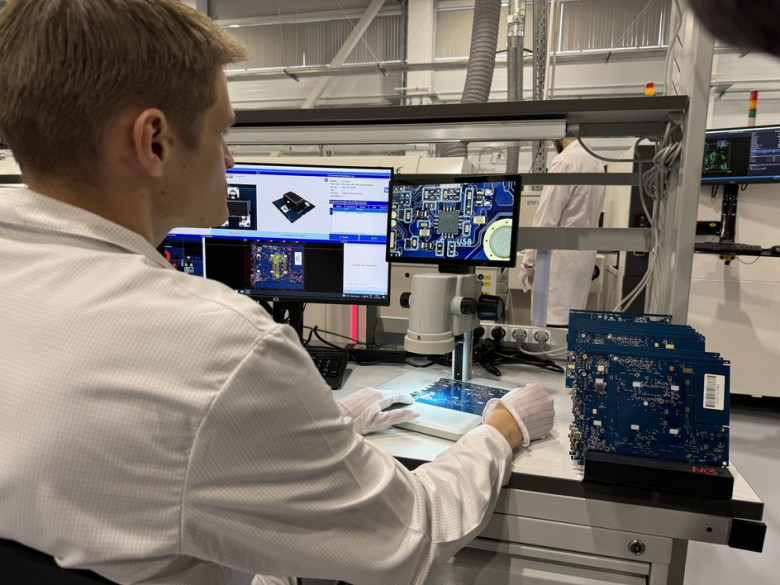

В статье поговорим о реверс-инжиниринге и аппаратном хакинге протоколов дистанционного ИК-управления: от подготовки необходимого оборудования до перехвата и декодирования сигналов. Взломаем пульт от телевизора Samsung и поделимся библиотекой ИК-сигналов, которая позволит вам с легкостью декодировать передачи для других устройств — например, камина Electrolux и кондиционера Funai.