Принципы работы некоторых квантовых протоколов шифрования

Введение

Доброго времени суток! Известен факт, что если добавить к чему-либо слово "квантовый", то это что-либо становится круче. Это же касается и криптографии. Мне захотелось разобраться в том, как утроены квантовые протоколы криптографии, зачем вообще они нужны и как можно их попытаться взломать.

Главное отличие квантовой криптографии от привычной нам заключается в том, что она базируется не на математических принципах, а на физических явлениях. В алгоритмах с открытым ключом используются односторонние функции. Например, алгоритм RSA базируется на факторизации больших чисел: зная 2 простых числа мы без труда можем найти их произведение, которое и является открытым ключом, однако зная произведение разложить его на простые числа крайне сложно. Однако тут есть некоторые проблемы. Во-первых, несмотря на то, что эффективных алгоритмов факторизации пока что не существует, также не доказано, что нет алгоритма, работающего за полиномиальное время. Во-вторых, в наше время во всю развиваются квантовые компьютеры, которые могут решить задачу факторизации на порядки быстрее любого транзисторного компьютера. И хоть это и кажется проблемами отдаленного будущего, учитывая скорость развития этой технологии, это может довольно скоро стать проблемой настоящего.

Основы квантовой механики

И здесь нам сможет помочь квантовая криптография. Но давайте сначала поговорим немного о базовых понятиях квантовой механики.

Волновая функция

Волновая функция ψ— это основное понятие в квантовой механике. С помощью нее в квантовой механике полностью описывают состояние объекта, например электрона, или протона, или их системы. Такая функция имеет вероятностное описание объекта. Так, если у нас задана волновая функция, зависящая от координат и времени, то квадрат модуля этой волновой функции

определяет вероятность обнаружить частицу в момент t в точке с координатами х, у, z. Также стоит отметить, что волновая функция всегда нормирована на 1:

Суперпозиция

Принцип суперпозиции в квантовой механике гласит, что если в какой-либо системе возможны 2 различных состояния Ψ1 и Ψ2, то также возможна и любая их линейная комбинация

Она и называется суперпозицией состояний Ψ1 и Ψ2. Допустим, мы теперь хотим померить какой-либо физический параметр состояний Ψ1 и Ψ2, получив значения x1 и x2, тогда, если мы захотим померить этот же параметр в состоянии системы 3, мы получим либо x1 либо x2, притом вероятность получить эти значения равна квадрату коэффициентов с1 и с2.

Принцип неопределенности

Принцип неопределенности Гейзенберга гласит, что невозможно одновременно измерить координату и импульс частицы, измеряя один параметр, нам придется изменить другой в ходе наблюдения.

Протокол BB84

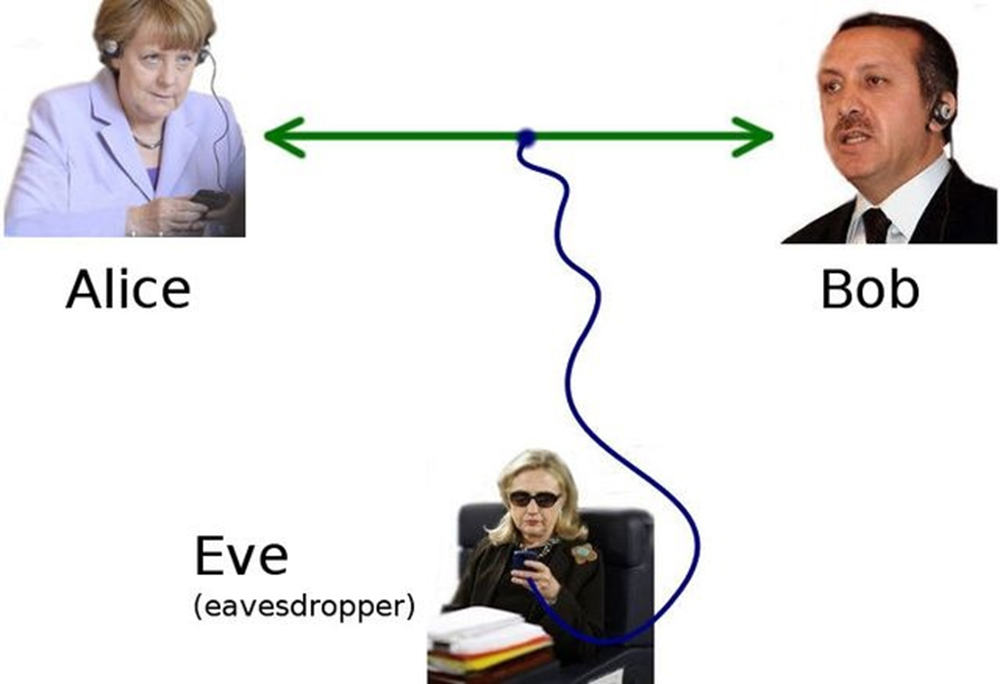

Теперь введем главных действующих лиц: Алиса отправляет сообщение Бобу, в то время как Ева перехватывает сообщение, при этом она пытается остаться незамеченной.

Данный протокол был разработан еще в 1984 году Чарльзом Беннетом и Жилем Брассаром. Рассмотрим следующую схему: Алиса и Бобу могут переговариваться по квантовому каналу и по открытому, Ева имеет доступ к обоим.

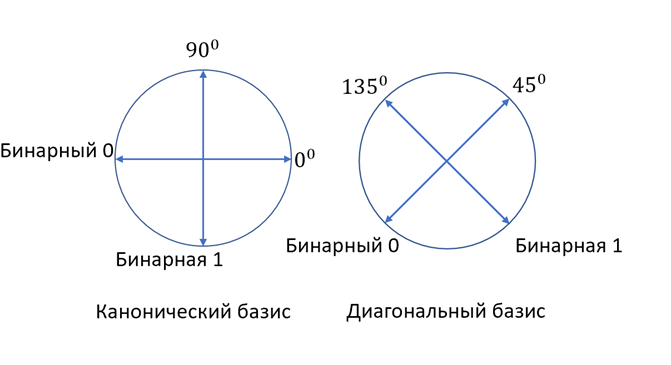

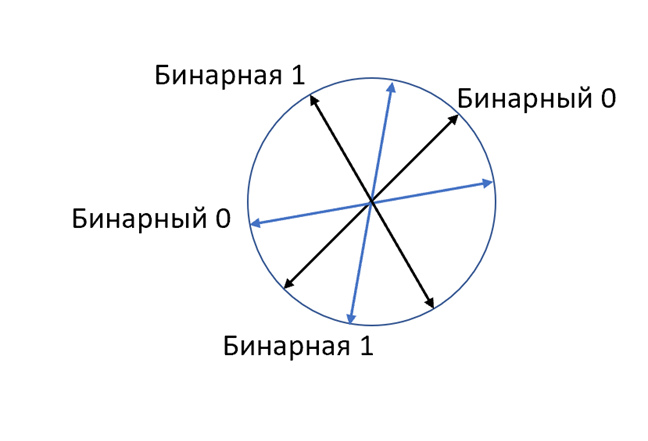

В данном протоколе Алиса будет пересылать Бобу единичные фотоны с определенной поляризацией. Используются 4 квантовых состояния (0, 45, 90, 135 градусов) фотонов в 2 базисах: 2 в каноническом (0 и 90 градусов) и 2 в диагональном (45 и 135 градусов). Пусть поляризации 0 и 45 градусов принимают значение 0, а поляризации 90 и 135 градусов – 1.

Можно также сказать, что состояния из диагонального базиса являются суперпозицией состояний канонического базиса и наоборот. При передачи каждого бита сообщения Алиса случайным образом выбирает базис, Боб таким же случайным образом выбирает базис, в котором он будет этот бит принимать.

В половине случаев Боб будет ошибаться в выборе базиса, и результат измерения в данном случае будет случайным. Измеряемый фотон будет находиться в суперпозиции, и Боб будет с равной вероятностью получать как 0, так и 1.

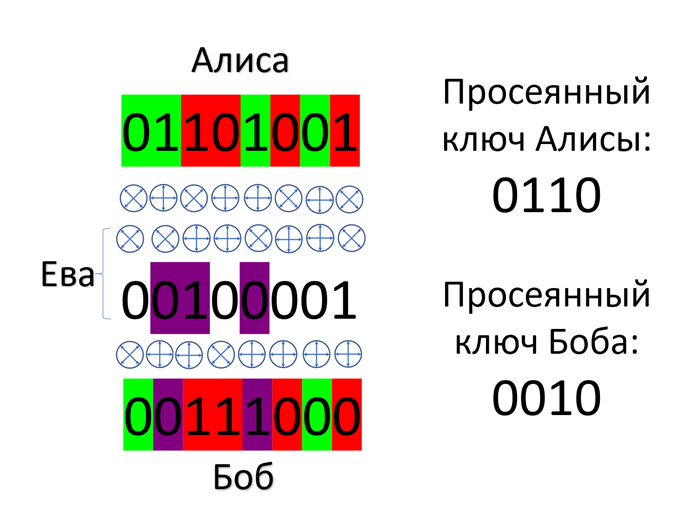

Алиса посылает Бобу несколько бит.

Так как Боб не всегда угадывал базис, полученное сообщение необходимо просеять. После передачи сообщения, Алиса и Боб обмениваются по открытому каналу связи информацией о том, в каком базисе они отправляли и принимали сообщение. Зная это, они могут исключить из сообщения те биты, при передаче которых были выбраны разные базисы, и получить таким образом одинаковый ключ.

Теперь добавим в эту схему Еву. Измеряя состояние фотона, она его может уничтожить, но допустим, что она может также и создавать фотоны в том состоянии, в котором она их измерила. При перехвате Ева также должна выбрать базис, в котором она будет проводить измерения, и в половине случаев она не будет угадывать базис.

Измеряя фотон в суперпозиции, Ева будет получать случайное состояние, поэтому она иногда будет пересылать ошибочную информацию.

Получается, что Ева будет вносить около 25% ошибок. Раскрыв некоторые биты сообщения, Алиса и Боб смогут обнаружить наличие ошибок в сообщение и таким образом обнаружить Еву. Ошибки может вносить не только Ева, данные также могут искажаться по пути. Поэтому малое количество ошибок является допустимым для протокола и безопасным считается канал, у которого ошибка приблизительно меньше 11%.

PNS атака

Однако все, что мы рассмотрели выше является в некоторой степени идеализацией. На деле использовать одиночные источники фотонов крайне проблематично, поэтому зачастую используют короткие импульсы лазера. Это значит, что мы посылаем сразу по несколько фотонов вместо одного. И это делает теоретически возможной атаку расщеплением числа фотонов (PNS атака). Предположим, что Ева всесильна и ограничена только законами квантовой механики, а поэтому вполне может позволить себе сделать идеальный канал, в котором испущенные ею фотоны не будут искажаться по пути к Бобу, а также может воспользоваться неразрушающим измерением, которые допускает квантовая механика, для того, чтобы узнать количество фотонов в одном импульсе лазера. Такое измерение не разрушает состояние фотона, однако его поляризация остается неизвестной. Стоит также отметить, что неразрушающее измерение является пока что лишь теоретическим, однако в последнее время заметен существенный прогресс в этой теме. Так в данном исследование ученым удалось измерить электронный спиновый кубит почти неразрушающим способом.

В данной атаке Ева действует следующим образом: в случае, если в импульсе только 1 фотон, Ева его просто блокирует. Если их больше, то она может пропустить часть, а оставшиеся фотоны как бы заморозить в их текущем состоянии, при этом не измеряя их поляризации, сохранить в квантовой памяти. Это может показаться странным, однако и оптическая квантовая память также уже реализована. Так например в этой статье ее предлагают реализовать с помощью резонатора для удержания фотона, или с помощью переноса квантового состояния фотона в атом и перенос обратно в фотон через необходимое время. Еще раз отмечу, что мы не измеряем состояние так, как мы делали до этого, мы можно сказать сохраняем состояние фотона во времени с возможностью измерить его позже. Теперь остаётся дело за малым: перехватить из открытого канала информацию о том, какие базисы использовала Алиса, какие Боб, и померить в нужных базисах фотоны в квантовой памяти, в точности восстановив секретное сообщение.

Модификации протокола BB84

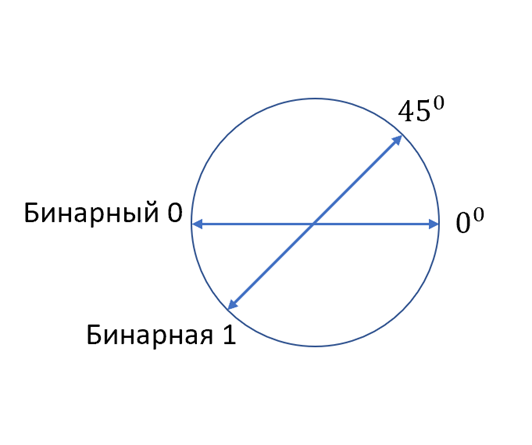

В 1992 году Чарльз Беннет предложил упрощенную версию алгоритма B92, главное отличие которого заключается в том, что он использует не 4 состояния, а 2. Так например 0 может быть закодирован как 90 градусов в каноническом базисе, а 1 как 45 градусов в диагональном.

Первая же попытка сделать алгоритм, защищенный от PNS атаки, была сделана в 1995 году, когда был разработан алгоритм BB84(4+2), который как бы совмещал в себе оба предыдущих. В данном случае передача осуществляется также в 2 базисах, но состояния в них не ортогональны. Измерение в таком случае еще называют измерением с тремя исходами: мы можем получить при измерении 0, 1 и "?" - несовместный исход. Причем измерение происходит таим образом, что если мы на вход получим 1, то при измерении можем получить 1 или "?", но никак не 0, и наоборот. Это значит, что иногда, даже если Боб правильно угадал базис, сообщение останется непонятным, о чем Боб сообщит Алисе и полученный бит придется отбросить. Однако и Ева после того, как узнает в каких базисах ей необходимо измерить фотоны, не сможет понять все, причем Ева и Боб получат несовместные исходы при разных измерениях, из-за чего Ева не сможет получить полностью все сообщение.

Однако спустя примерно 10 лет было показано, что и в этом случае Ева сможет подслушать. Она может произвести измерение, называемое фильтрацией, которое может привести фотон в изначально не ортогональном базисе к ортогональному базису. Такое измерение, однако, может также привести к несовместному исходу, но так как мы проводим его сразу после перехвата импульса, мы можем его заблокировать. В случае успеха мы получили ситуацию как в атаке на BB84: у нас есть замороженный фотон в ортогональном базисе и все, что нам осталось сделать, — это перехватить по открытому каналу информацию о базисах и измерить фотоны.

Улучшить защищенность от PNS атаки попытались в протоколе SARG04, разработанным в 2004 году той же группой ученых, что обнаружила уязвимость в протоколе BB84(4+2). Данный протокол отличается от предыдущих только тем, что в нем используются такие пары векторов из разных базисов, которые не связаны между собой никаким унитарным преобразованием. Именно этот факт делает невозможным фильтрацию, которой Ева пользовалась в протоколе BB84(4+2).

ЭПР-протокол (E91)

Принципиальным отличием обладает протокол Е91. Он основан на свойствах пар запутанных квантовых частиц(ЭПР-пар). Если мы померяем состояние одной частицы, то гарантированно сможем утверждать, что другая запутанная частица находится в противоположном состоянии. В данном случае некий доверенный источник испускает пары запутанных частиц, которые могут быть поляризованными фотонами. Один из них получает Алиса, второй Боб. Таким образом Бобу, получив сообщение, будет достаточно инвертировать его. Так чем же это лучше протокола BB84? Все дело в том, что для запутанных частиц не должно выполняться неравенство Белла. Алиса и Боб могут проанализировать те базисы, которые они выбирали, и выявить Еву, если неравенство Белла было выполнено.

Заключение

Несомненно, технология квантовой передачи данных на данный момент не лишена недостатков. Так скорость передачи данных измеряется лишь мегабайтами в секунду, а дальность таких линий порядка 100 километров, для больших расстояний необходимо использовать доверенные ретрансляторы сигнала. Однако в условиях крайне быстрого развитие технологий, в особенности квантовых вычислений, квантовые каналы передачи данных становятся самыми перспективными в защите информации. На сегодняшний день перехватить сообщение по такому каналу не представляется возможным. Именно поэтому многие страны инвестируют в это направление значительные средства, и даже в России недавно была построена линия квантовой связи между Москвой и Петербургом. Однако наука не стоит на месте и те атаки, которые сейчас являются скорее гипотетическими, в будущем вполне могут стать реальными, поэтому криптоаналитикам предстоит проделать много работы для совершенствования протоколов связи.