Сегодня я расскажу, как организовать сеть в небольшом офисе компании. Мы достигли определенного этапа обучения, посвященного свитчам – сегодня у нас будет последнее видео, завершающее тему коммутаторов Cisco. Конечно, мы еще будем возвращаться к свитчам, и в следующем видеоуроке я покажу вам дорожную карту, чтобы все поняли, в каком направлении мы движемся и какую часть курса уже освоили.

День 18 наших занятий станет началом новой темы, посвященной роутерам, а следующий урок, День 17, я посвящу обзорной лекции по изученным темам и расскажу о планах дальнейшего обучения. Прежде чем мы приступим к сегодняшней теме урока, я порошу вас не забыть делиться этими видео, подписаться на наш канал YouTube, посетить группу на Facebook и сайт

www.nwking.org, где вы сможете ознакомиться с анонсами новых серий уроков.

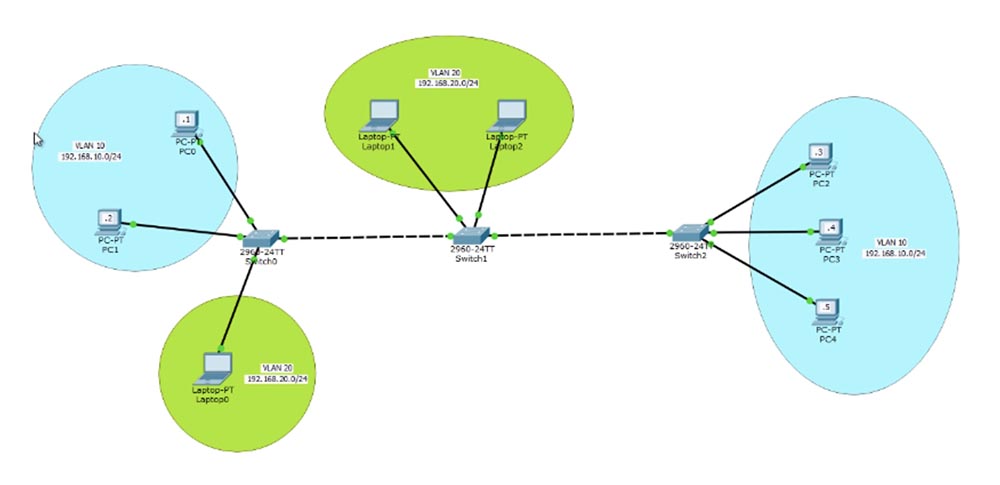

Итак, давай приступим к созданию офисной сети. Если разделить этот процесс на части, первое, что потребуется сделать – это выяснить требования, которым должна удовлетворять эта сеть. Так что прежде чем приступить к созданию сети для небольшого офиса, домашней сети или какой-либо еще локальной сети, нужно составить список предъявляемых к ней требований.

Второе, что нужно сделать – это разработать дизайн сети, решить, как вы планируете удовлетворить предъявляемые требования, и третье – создать физическую конфигурацию сети.

Предположим, речь идет о новом офисе, в котором имеются различные отделы: отдел маркетинга Marketing, административный отдел Management, финансовый отдел Accounts, отдел кадров Human resource и помещение серверной Server room, в котором вы будете находиться в качестве специалиста IT-поддержки и системного администратора. Далее расположено помещение отдела продаж Sales.