Comments 111

Надо срочно проверить все изображения с сайтов Госдепа и МИДа :-)

Нам как раз позавчера на лекции по защите информации рассказывали про этот способ шифрования.

Спасибо! =)

Спасибо! =)

На здоровье. :) Только на экзамене не называйте это шифрованием — препод начнет поправлять.

Но если препод в своих лекциях называет это шифрованием — то не пытайтесь на экзамене его поправлять. %p

Как это — «не пытайтесь поправлять»?

У меня это видимо калька с украинского =)

Некоторые преподаватели могут всерьез называть неверными определения математических понятий, которые взяты слово в слово из учебника — написанного его коллегой по кафедре и читающего ту же дисциплину на том же курсе (!). В гуманитарных дисциплинах, как я слышал, такое единоличие встречается даже чаще.

Тогда и расшифрование не путайте с дешифрованием. К сожалению, популяризована калька с decrypt. Сейчас принята терминология, что расшифрование — процесс, обратный шифрованию, при известном ключе, дешиврование — взлом, обратный процесс без ключа.

Только вот про какой «этот»? Я названия не увидел в статье. А методов сокрытия информации в изображении, и конкретно в JPEG, насчитывается сотни!

Стеганография — это не шифрование и даже не вид шифрования.

Википедия гласит: «криптография защищает содержание сообщения, а стеганография защищает сам факт наличия каких-либо скрытых посланий.»

Основное отличие:

Криптография — защищает информацию от злоумылшенника, но не скрывает факта передачи информации. Для получения защищенной информации требуется знание ключа.

Стеганография — скрывает сам факт передачи информации, но не защищает её. Если злоумыленник догадывается, что где-то в переписке между А и Б, состоящей из фотографий котиков, содержится интересующая его информация, то он найдет её.

Параноики эти методы комбинируют.

Википедия гласит: «криптография защищает содержание сообщения, а стеганография защищает сам факт наличия каких-либо скрытых посланий.»

Основное отличие:

Криптография — защищает информацию от злоумылшенника, но не скрывает факта передачи информации. Для получения защищенной информации требуется знание ключа.

Стеганография — скрывает сам факт передачи информации, но не защищает её. Если злоумыленник догадывается, что где-то в переписке между А и Б, состоящей из фотографий котиков, содержится интересующая его информация, то он найдет её.

Параноики эти методы комбинируют.

Мне вот интересно: если запаковать содержимое в запароленый архив, перевести его в base64 и запрятать в фотографию, снятую самостоятельно (т.е. у злоумышленника не будет эталонного образца), причём сделать это методом изменения младшего бита — такое вообще детектируемо? :)

Да. Т.к. алгоритм простой. Имхо при взломе стеганограммы как минимум перебирают широко известные методы скрытия.

А там уже будет видно, что скрыт архив. Взлом архива уже другой вопрос.

А там уже будет видно, что скрыт архив. Взлом архива уже другой вопрос.

Как вариант — убрать стандартный заголовок архива. Или архив детектится не только по заголовку, но и по содержимому? Архив, напоминаю, шифрованный, так что оглавление наружу торчать не будет.

Плюс, как вариант (ниже уже озвучил), использовать младший бит не каждого байта, а с переменным шагом — тогда в срезе по младшему биту окажется полная белиберда (биты исходной информации размазаны по разным байтам среза и перемешаны с оригинальными битами «пропущенных» байтов изображения).

Плюс, как вариант (ниже уже озвучил), использовать младший бит не каждого байта, а с переменным шагом — тогда в срезе по младшему биту окажется полная белиберда (биты исходной информации размазаны по разным байтам среза и перемешаны с оригинальными битами «пропущенных» байтов изображения).

Вы же сами про base64 написали. Его определить легко.

Шифрованный архив — это что? Уточните, чем шифрован? Думаю от этого сильно зависеть будет.

Кстати, то что он шифрован, ещё не говорит о том, что оглавление тоже шифровано.

Если простой архив + шифрование по какому-либо алгоритму, то да — ничего не видно. А если rar или zip какой с его встроенным шифрованием, то не факт, что ничего не будет видно.

Шифрованный архив — это что? Уточните, чем шифрован? Думаю от этого сильно зависеть будет.

Кстати, то что он шифрован, ещё не говорит о том, что оглавление тоже шифровано.

Если простой архив + шифрование по какому-либо алгоритму, то да — ничего не видно. А если rar или zip какой с его встроенным шифрованием, то не факт, что ничего не будет видно.

Вот переменный шаг — это уже что-то. Но всё сильно зависит от того, как у вас реализована эта переменность…

По какому-нибудь алгоритму на основе пароля/ключевой фразы. Например, вытягиваем ключевую фразу в цепочку битов и берём чанками, скажем, по 3 бита. Т.е. 8 вариантов длины шага (вернее, 7 — ноль отбрасываем) с совершенно уникальным распределением.

Получается, без знания ключевой фразы будет невозможно определить даже само наличие зашифрованных данных, не говоря уже об их расшифровке.

Получается, без знания ключевой фразы будет невозможно определить даже само наличие зашифрованных данных, не говоря уже об их расшифровке.

С вашей подачи увлекся темой. Алгоритм прост, слишком прост для выявления, но как старт — отлично подходит для понимания.

Как раз была цель «стартовое понимание». Можно конечно сделать намного сложнее алгоритм, но тогда и круг заинтирисованных сразу обрежеться…

Сейчас пытаюсь разобраться с алгоритмом LSB, поймите правильно, имею непреодолимое желание прочитать о нем вот так же, «на пальцах», в вашем следующем посте :)

В чём проблема с LSB? Автор не глядя фигачит в синий целый байт. А если взять из байта один младший битик и менять его, вот и будет вам lsb.

Внизу еще оговаривали, что можна в каждый цвет по одному биту. Так емкость будет в три раза больше.

Можно положить в 6 бит: в каждый цвет по 2 младших бита. (это будет незаметно для глаза)

Можно и больше — просто нужно брать «правильную» картинку: прибрежные мелкие камни, водная рябь, ёлочные ветки, пушистый зверёк, осенний парк, ёжик и т.д.

Т.е. выбирать те картинки, которые имеют множество контуров. (границ)

Можно и больше — просто нужно брать «правильную» картинку: прибрежные мелкие камни, водная рябь, ёлочные ветки, пушистый зверёк, осенний парк, ёжик и т.д.

Т.е. выбирать те картинки, которые имеют множество контуров. (границ)

Вот тут есть описание LSB steganography в Spore, онлайн преобразование и даже код — sporeswap.appspot.com

LSB очень легко вычисляется, и если вами заинтересуются, то первое, что сделают с вашими картинками котиков — срез по младшему биту.

А если использовался младший бит не в каждом байте, а с чередованием, причём с переменным шагом? Тогда при срезе по младшему биту получится совершенно нечитаемая белиберда, т.к. исходные биты будут размазаны по разным байтам в полученном срезе, да ещё и перемешаны с совершенно произвольными нетронутыми битами изображения-контейнера.

Срез по младшему биту тоже не панацея. Всяческие статистические методы обнаружения легко обходятся если в процессе встраивания информации подчищать в неиспользуемых пикселях статистику в обратную сторону

Примерно так — будет неотличимо от обычного цифрового шума:

Декодировать без второй картинки не получится.

И в первой картинке, и во второй — самый настоящий шум:

Для получения информации в GIMP'е:

— поместите одну картинку над другой;

— поставьте режим верхнего слоя «Разница» (Difference);

— склейте слои и примените фильтр «Цвет > Порог» (Threshold) с нижним значением 5.

Для получения информации в GIMP'е:

— поместите одну картинку над другой;

— поставьте режим верхнего слоя «Разница» (Difference);

— склейте слои и примените фильтр «Цвет > Порог» (Threshold) с нижним значением 5.

Я не уверен на 100%, но всегда считал, что для сжатых данных статистика не сильно отличается от случайного шума.

слишком прост для выявления

И каким же образом будете выявлять? (Особенно, если спрятанную информацию предварительно все-таки еще и зашифровать)

Легко определить, что это не просто картинка. Посмотрите алгоритм — во-первых, информация добавляется с шагом x+=50, во-вторых, выяснив, что это не просто картинка, нетрудно будет (при более детальном изучении, особенно имея оригинал) увидеть, что меняется только 1 канал. При достаточно низком разрешении и контрастности исходного изображения (монохромные области?) ваш шифр будет, извините, «палиться». Почитайте про технологию сокрытия данных в «the least significant bit».

Смотрите комментарий serjx ниже.

Берем фотоаппарат и фотографируем своего кота на фоне ковра. Откуда возьмутся монохромные области? Откуда у анализирующего картинку возьмется оригинал? И, главное, таких фотографий можно наделать неограниченное количество, никто ничего не заподозрит.

Нет, если прятать информацию в «Черном квадрате», то практически любой алгоритм будет легкозаметен, но это не является недостатком алгоритма.

Нет, если прятать информацию в «Черном квадрате», то практически любой алгоритм будет легкозаметен, но это не является недостатком алгоритма.

И чтобы зашифровать 32 байта изображения вы будете хранить 10Мб(это ещё сжатая jpeg) фотографию? Лично я бы просто сгенерировал изображение, цвет каждого пиксела которого выбирался бы рандомно. Но мы же пытаемся сделать универсальный алгоритм.

И даже в случае с вашим котом — выбор постоянного шага x+=50, при большом объеме информации, создает на фото характерные полосы, т.к. измененные пиксели располагаются ровно в столбцах.

И даже в случае с вашим котом — выбор постоянного шага x+=50, при большом объеме информации, создает на фото характерные полосы, т.к. измененные пиксели располагаются ровно в столбцах.

Это надо еще постараться чтобы появились полосы.

Можно попробовать совместить стеганографию и habrahabr.ru/post/155471/#first_unread

Можно попробовать совместить стеганографию и habrahabr.ru/post/155471/#first_unread

Насчет «постараться» — не знаю, у меня первый же результат такой получился.

Да я только сейчас понял что все юзают авторскую версию. Но это ведь ознакомительная версия и не надо к ней относится как к готовой к использованию Джеймсом Бондом. Легко доделать ее до того чтобы все было красиво и незаметно. Ознакомительную версию даже смотреть не стал и так все понятно, что там имеется ввиду.

как видно на этой фотке, в кота впихнули много стеганографической информации. а так он выглядел до этой процедуры:

У меня фотоаппарат стал снимать с такими полосками после того, как на нем матрице стало плохо.

Прямо захотелось попробовать декодировать. :)

Прямо захотелось попробовать декодировать. :)

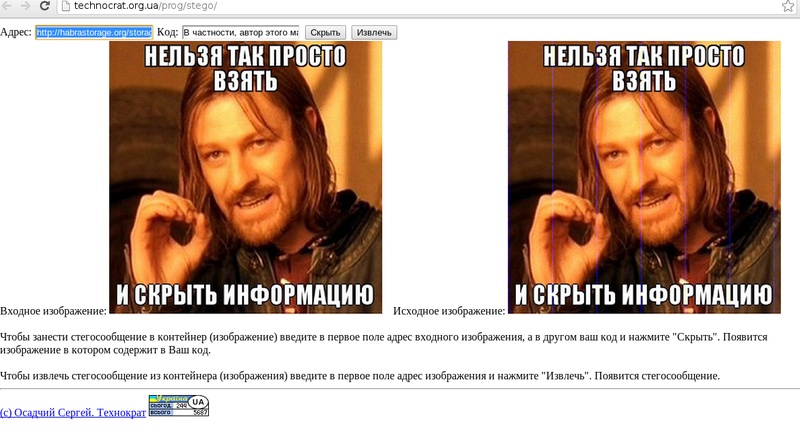

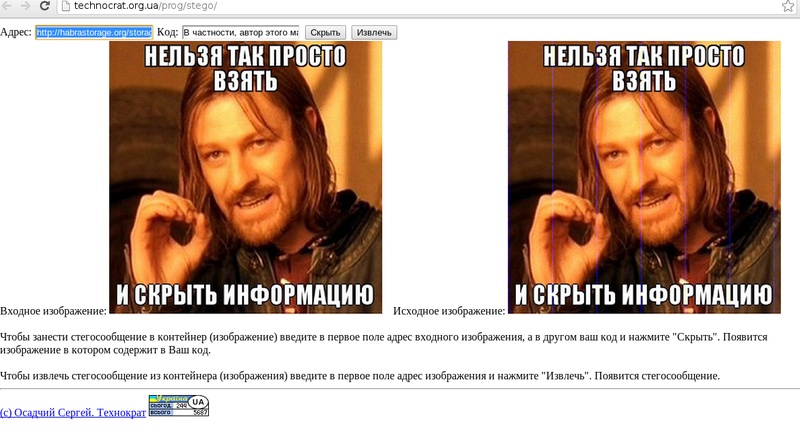

Простите, но раз топик зашкаливает Боромиром, то это тогда тоже должно быть здесь.

RDSergij, пожалуйста, программируйте со включенным display_errors и максимальным error_reporting.

Характерно, что stego.php генерирует png, но в коде destego упоминается jpg. С декодированием jpg будут проблемы: ).

Чем стеганографический метод лучше криптографического

Неправильно противопоставлять эти методы как будто использование одного исключает использование другого. Никто не мешает вам зашифровать данные и затем их спрятать. Если их только спрятать, то как только станет известен факт использования вами стеганографии, все ваши скрытые сообщения быстро найдут. Если они будут предварительно зашифрованы, их тоже найдут, но не смогут прочитать (по крайней мере без анализа с паяльником).

Статья действительно интересная. Автору респект.

И хочу сказать для тех кто попробует что-то подобное реализовать: Будьте внимательны при выборе алгоритма стеганографии. В зависимости от алгоритма стеганографии и скрываемой информации может получиться что скрытие очевидно.

Вот пример: Здесь я взял столь великодушно предоставленное автором приложение и попытался сокрыть половину статьи. Как видите результат на лицо.

Здесь я взял столь великодушно предоставленное автором приложение и попытался сокрыть половину статьи. Как видите результат на лицо.

* Кстати, не критикуйте автора, он всего-лишь продемострировал само понятие стеганографии на очень простом примере.

И хочу сказать для тех кто попробует что-то подобное реализовать: Будьте внимательны при выборе алгоритма стеганографии. В зависимости от алгоритма стеганографии и скрываемой информации может получиться что скрытие очевидно.

Вот пример:

Здесь я взял столь великодушно предоставленное автором приложение и попытался сокрыть половину статьи. Как видите результат на лицо.

Здесь я взял столь великодушно предоставленное автором приложение и попытался сокрыть половину статьи. Как видите результат на лицо. * Кстати, не критикуйте автора, он всего-лишь продемострировал само понятие стеганографии на очень простом примере.

Главное — в сопроводительном письме не забыть пожаловаться другу на неисправный фотоаппарат, который постоянно добавляет какие-то синие полоски…

Да. Можно сделать посложнее алгоритм, где путь сообщения будет разбросано по всему рисунку. Тогда это максимум будет смотреться как шумы.

Тут можно придумать чтобы цвета менялись не крепко, например каждый канал менялся максимум на единицу. Тогда на один пиксель прийдется по 3 бита кодируемой информации и при этом информация вписывалась в каждый первый пиксель. Этот подход конечно не позволит много инфы скрывать (при картинке 1600*1200 получится максимум 700Кб), но при этом визуально почти не заметно будет (конечно кроме одноцветных участков и на переходах).

Лет 10 назад, когда я был в 10ом классе, проходила какая-то олимпиада по программированию. Даже скорее не олимпиада, а конкурс. Школьники показывали какие программы они сделали. Третье место тогда заняла программа, которая делала тоже самое, что описанная тут. И судьи тогда объясняли парню, что это дикий баян. Хотя сделано было качественно. Ах да. Фотошоп тоже умеет вотермарк вставлять.

— Доктор, мне постоянно кажется, что все от меня, что-то скрывают!

— Ну, что вы милейший!

— Ну, что вы милейший!

Хорошо бы ещё добавить абзац про методы обнаружения стеганографии в изображениях. Например, статистическими, частотными и прочими методами.

Я задался вопросом, а как же передать большой объем информации второй стороне, и получить ответ не привлекая при этом внимания. Ну представьте что при каждом сообщении двух персон они обмениваются фотографиями своих котов. Подозрително выглядеть будет, не так ли?

И пришла идея использовать видео звонок. Оба абонента сидят и болтают о том как и когда поедут на рыбалку. А в то время каждый кадр с веб камеры и весь поток аудио стеганографируется. В итоге тонны информации передано и получено, подозрений нет.

И пришла идея использовать видео звонок. Оба абонента сидят и болтают о том как и когда поедут на рыбалку. А в то время каждый кадр с веб камеры и весь поток аудио стеганографируется. В итоге тонны информации передано и получено, подозрений нет.

В видео и аудио однозначно больше информации влезет.

Но! Нужно так же учитывать психологический фактор. Если котиками, цветочками и мишками будут обмениваться две гламурные фифочки (судя по их аккаунтам), а на самом деле в офлайне будут сидеть два шпиона 007 и 008, то подозрений будет поменьше.

Конечно, если за этими людьми ведеться полный контроль и их персоны известны, то да тут уже нада идти только Вашым методом.

Но! Нужно так же учитывать психологический фактор. Если котиками, цветочками и мишками будут обмениваться две гламурные фифочки (судя по их аккаунтам), а на самом деле в офлайне будут сидеть два шпиона 007 и 008, то подозрений будет поменьше.

Конечно, если за этими людьми ведеться полный контроль и их персоны известны, то да тут уже нада идти только Вашым методом.

Обмениваться peer to peer не нужно. Можно постить няшных котиков у себя в (публичном!) бложике, а твой контрагент будет «случайно» находить эти картинки. Тогда тривиальным образом скрывается сам факт обмена информацией между субъектами.

Это довольно боянистый метод — у классиков детективного жанра можно найти упоминание таких методов, как общение через объявления в газетах.

Это довольно боянистый метод — у классиков детективного жанра можно найти упоминание таких методов, как общение через объявления в газетах.

Вспомните дело об обмене информацией через камень в сквере (см. science.compulenta.ru/248401/). Интересно как наши ФСБ-шники эту схему вычислили?

Думаю также и тут, обнаружат рано или поздно.

Думаю также и тут, обнаружат рано или поздно.

Чем хороши котики, так это тем, что их можно публиковать в своем блоге, а твой контрагент будет читать их с чужого блога. Правда, это требует больше времени и развитого протокола восстановления последовательности.

Вообще-то такой подход можно лишь с большой натяжкой назвать стеганографией. На картинках возникают слишком заметные дефекты даже малом количестве добавляемого текста. Смысл стеганографии, чтобы не было (по крайней мере, дешевого) способа разделять картинки на «пустые» и содержащий скрытый текст.

В комментариях упомянули, что лучше прятать в LSB (less significant bits); это правильно, но нужно еще понимать, какие биты наименее существенны и где они водятся. Наивный способ — в том же RGB-представлении портить по нескольку младших битов в каждом из байтов, отвечающих за цвет. Тогда искажения будут не слишком заметны, поскольку цвет пиксела результирующей картинки будет близок к исходному.

Но гораздо интересней вспомнить, как устроены алгоритмы сжатия с потерями (для картинок и аудио). Это довольно развитая отрасль, и там давно научились понимать, что можно выбросить, чтобы искажения казались незаметными. Если на место выброшенных «наименее значимых» данных вставить полезное сообщение (которое является мусором с точки зрения картинки), то получим картинку, которая выглядит чуть более сжатой, чем можно было бы судить по размеру файла. В основе большинства алгоритмов сжатия звука и изображения лежит (обратимое) фурье-подобное преобразование, которое переводит исходные данные в спектральное представление — набор коэффициентов Фурье. Важно, что при варьировании этих коэффициентов исходная картинка меняется непрерывно, что позволяет их загрублять (то есть отбрасывать младшие биты) без существенной порчи исходника. Там, конечно, есть целая наука о том, сколько именно битов и в каких случаях можно отбрасывать, чтобы человеческому глазу/уху было не сильно заметно, но основной принцип я изложил.

В комментариях упомянули, что лучше прятать в LSB (less significant bits); это правильно, но нужно еще понимать, какие биты наименее существенны и где они водятся. Наивный способ — в том же RGB-представлении портить по нескольку младших битов в каждом из байтов, отвечающих за цвет. Тогда искажения будут не слишком заметны, поскольку цвет пиксела результирующей картинки будет близок к исходному.

Но гораздо интересней вспомнить, как устроены алгоритмы сжатия с потерями (для картинок и аудио). Это довольно развитая отрасль, и там давно научились понимать, что можно выбросить, чтобы искажения казались незаметными. Если на место выброшенных «наименее значимых» данных вставить полезное сообщение (которое является мусором с точки зрения картинки), то получим картинку, которая выглядит чуть более сжатой, чем можно было бы судить по размеру файла. В основе большинства алгоритмов сжатия звука и изображения лежит (обратимое) фурье-подобное преобразование, которое переводит исходные данные в спектральное представление — набор коэффициентов Фурье. Важно, что при варьировании этих коэффициентов исходная картинка меняется непрерывно, что позволяет их загрублять (то есть отбрасывать младшие биты) без существенной порчи исходника. Там, конечно, есть целая наука о том, сколько именно битов и в каких случаях можно отбрасывать, чтобы человеческому глазу/уху было не сильно заметно, но основной принцип я изложил.

Вот это уже интересно. Про такое я бы с удовольствием почитал…

Немного про сжатие данных с потерями (прежде всего, звук) могу даже статейку написать, если возжелают потенциальные читатели. А вот про стеганографию сам хотел много чего узнать. Прежде всего про то, какие существуют методы борьбы с ней. Например, если я в LSB накидаю своих низкоэнтропийных данных, то наверно существуют алгоритмы, которые подозрение в наличии стеганографии превращают в уверенность. Но что, если данные высокоэнтропийны, как, например, PGP-сообщение без компрометирующих заголовков?

Если я правильно Вас понял, то надо размазывать данные более тонким слоем по носителю.

Думаю, что в этом случае будет сильно возрастать объем контейнера.

Подозрительно будет. Фотка с котиком весом в 150 мб — это неспроста.

Если конечно она не на е-мейл полиграфии отправлена.

Хм… А вот это уже неплохое прикрытие… ;)

Думаю, что в этом случае будет сильно возрастать объем контейнера.

Подозрительно будет. Фотка с котиком весом в 150 мб — это неспроста.

Если конечно она не на е-мейл полиграфии отправлена.

Хм… А вот это уже неплохое прикрытие… ;)

«Размазывать тонким слоем» — необходимо, но недостаточно. Если прятать в младших битах коэффициентов Фурье, то размазывается хорошо.

Конечно, размер спрятанных данных должен находиться в разумном соотношении с носителем. За основу берется файл в сыром формате (для изображений это обычно RGB-представление — .bmp, для звука — .wav или аналогичное «волновое» представление); его можно сжимать в несколько раз (область применимости кодеков для mp3, ogg и т.п. такова, что 10-кратное сжатие считается нормальным по соотношению цена/качество). Следовательно, вместо того чтобы выбросить 90% данных, можно заменить их на скрываемые данные. (Данная оценка, однако, не учитывает lossless сжатие (LZW и т.п.), обычно применяемое кодеками, поэтому реально выбрасывается меньше исходных данных.) Конечно, mp3-файл средненького реального качества, но с высоким битрейтом может быть подозрительным, но ничто не мешает часть данных по-честном выбросить, и лишь часть заменить скрываемым. Наверно, грубо можно считать приемлемым, если в полученном файле примерно половину его объема может составлять полезное сообщение (mp3 на 265 кбит/с с реальным качество на 128). А котиков по 150 МБ не нужно делать, правильнее 100 штук по полтора мега.

Конечно, размер спрятанных данных должен находиться в разумном соотношении с носителем. За основу берется файл в сыром формате (для изображений это обычно RGB-представление — .bmp, для звука — .wav или аналогичное «волновое» представление); его можно сжимать в несколько раз (область применимости кодеков для mp3, ogg и т.п. такова, что 10-кратное сжатие считается нормальным по соотношению цена/качество). Следовательно, вместо того чтобы выбросить 90% данных, можно заменить их на скрываемые данные. (Данная оценка, однако, не учитывает lossless сжатие (LZW и т.п.), обычно применяемое кодеками, поэтому реально выбрасывается меньше исходных данных.) Конечно, mp3-файл средненького реального качества, но с высоким битрейтом может быть подозрительным, но ничто не мешает часть данных по-честном выбросить, и лишь часть заменить скрываемым. Наверно, грубо можно считать приемлемым, если в полученном файле примерно половину его объема может составлять полезное сообщение (mp3 на 265 кбит/с с реальным качество на 128). А котиков по 150 МБ не нужно делать, правильнее 100 штук по полтора мега.

ОМГ! Не стоит такое публиковать на публичном ресурсе. Это же +500, к доводам идиотов, которых сейчас развелось не мерено — запретить интернет как явление. Понятно, что специалистом это не в новинку, есть и методы для обнаружения стеганограмм, кстати. Но вытаскивание этого на всеобщее обозрение, только добавляет новую порцию «говещества» на вентиляторы «борцов за порядок».

Т.е. чтобы не было борцов против свободы слова нужно не использовать свободу слова?

А каким боком «свобода слова» соотносится со стеганографией?

Это как пример. Я так понял с Вашего комментария, что «борцы за порядок» — это те, кто не против идти против свободы слова.

Это скорее те, кто не против идти против здравого смысла вообще, лишь бы лизнуть почувствительнее. Я просто опасаюсь, что такие публикации послужат лишним поводом начать говорить им о глобольном контроле интернета. А при этом не только «свободе слова» не поздоровиться.

О глобальном контроле и так говорят, а такие публикации дают возможность людям обходить контроль.

Все равно считаю такие публикации вредными. Какие-нибудь ретивые нашисты, нароют уже целенаправленно более детальные статьи на эту тему, с любовно вложенным софтом в придачу. Прогонять с помощь этого дела ЦеПе, поднимут шумиху в прессе и то о чем сейчас пока только говорят — станет реальностью.

Обойти контроль смогут только те, кто и так в курсе всего этого; а такие статьи рассматривает только как повод посраться в комментах. А вот все остальные будут смотреть на интернет в клеточку.

Обойти контроль смогут только те, кто и так в курсе всего этого; а такие статьи рассматривает только как повод посраться в комментах. А вот все остальные будут смотреть на интернет в клеточку.

Если все начнут пользоваться методами стеганографии, то это будет на руку тем, кому это действительно нужно: их труднее будет найти и отличить. То же произошло с Tor'ом в своё время: пришло много людей, которым Tor на самом деле не нужен, и разбавили собой тех, кто использует его по назначению (например, военные, активисты, и, что греха таить, нарушители закона). Большое количество добросовестных пользователей — одна из причин, почему Tor нельзя взять и запретить. Кроме того, использование Tor всегда можно оправдать ложной причиной, скажем, для обхода бана на форуме. Это очень похоже на идею «двойной стеганографии»: в один контейнер «зашивается» несколько альтернативных вариантов содержимого, а при требовании выдать пароль владелец может назвать пароль от «заглушки», сохранив в тайне действительно важные данные.

Сейчас большинство людей использует криптографию, даже если не осознает этого. Поэтому криптография не под запретом. Но у криптографии есть слабое место — факт её использования не скрывается. Поэтому криптография не решает некоторых задач защиты данных. Если половина людей будет использовать стеганографию, то, с одной стороны, нельзя будет запретить её использовать, с другой стороны, нельзя будет требовать пароли, так как неизвестно, использует её этот человек или нет. В интересах защиты данных развить несколько альтернативных алгоритмов стеганографии с ключом, чтобы усложнить задачу доказательства использования стеганографии.

Сейчас большинство людей использует криптографию, даже если не осознает этого. Поэтому криптография не под запретом. Но у криптографии есть слабое место — факт её использования не скрывается. Поэтому криптография не решает некоторых задач защиты данных. Если половина людей будет использовать стеганографию, то, с одной стороны, нельзя будет запретить её использовать, с другой стороны, нельзя будет требовать пароли, так как неизвестно, использует её этот человек или нет. В интересах защиты данных развить несколько альтернативных алгоритмов стеганографии с ключом, чтобы усложнить задачу доказательства использования стеганографии.

Я вас умаляю, да отследить в сетевом трафике контент со стеганограммами не реально. Но проверить контент конкретного человека уже возможно. А уж если проверяется компьютер, то особых проблем нет. А дальше все как и в случаях с простым шифрованием, у человека «спрашивают» пароль.

Если мы говорим об устойчивости системы в случае применения пыток, то ничто не поможет, кроме удаления самих данных. В случае пыток действительно разницы нет. Но если говорить о возможности наказать человека по закону, то разница огромна. В случае с криптографией закон может её запрещать или заставлять выдавать пароль (наказывать в случае, если человек не выдает) — то есть работать против гражданина. В случае с хорошей стеганографией доказать её использование невозможно, а, если пароль был выбит под пыткой, — это уже незаконно (пытки незаконны). Значит, закон уже на стороне граждан, вернее, по закону их невозможно наказать, хотя на самом деле они шифруются.

Хм, ASCII это, конечно, хорошо, но как быть, допустим, с бинарным потоком, например шифрованного архива?

Или банальным Unicode'ом.

Или банальным Unicode'ом.

В данном случае алфавит оказался ограничен ASCII просто из-за особенностей реализации, не очень сложно реализовать метод и для произвольных данных. Если же вы оказались в ситуации, когда на вход можно подавать только ASCII, то кодировка вроде base64 позволит вам и в него подавать что угодно.

Я привел в статье пример. Конечно можна не только ASCII. Можно даже рисунок в рисунок прятать.

>Хм, ASCII это, конечно, хорошо, но как быть, допустим, с бинарным потоком, например шифрованного архива?

А какая разница? Байт он и есть байт, в нём лежит число от 0 до 255.

А какая разница? Байт он и есть байт, в нём лежит число от 0 до 255.

В любом случае в итоге вы упретесь в криптографию, если желаете действительно защитить информацию.

Если кто-то пытается за вами следить, то ему ничего не мешает все ваши картинки прогнать через ваш же алгоритм, чтобы посмотреть, а нету ли там чего.

Чтобы скрыть сообщение от жены или босса — конечно же метод хорош. А в остальном — очень занимательное баловство, которое и рядом не стоит с криптографией.

Если кто-то пытается за вами следить, то ему ничего не мешает все ваши картинки прогнать через ваш же алгоритм, чтобы посмотреть, а нету ли там чего.

Чтобы скрыть сообщение от жены или босса — конечно же метод хорош. А в остальном — очень занимательное баловство, которое и рядом не стоит с криптографией.

В стеганографических алгоритмах может быть ключ так же как и у криптографических итд.

В статье простой пример. Можно так же простой пример криптографии написать (например метод Цезаря) и сказать, что это баловство для детей.

Да. Криптографию можно как дополнительную меру защити использовать к стеганографии.

В статье простой пример. Можно так же простой пример криптографии написать (например метод Цезаря) и сказать, что это баловство для детей.

Да. Криптографию можно как дополнительную меру защити использовать к стеганографии.

Спасибо за статью! К сожалению, большинство алгоритмов стеганографии устроены так, что знание алгоритма позволяет обнаружить их использование. Тот же недостаток был свойственен и первым методам шифрования — безопасность держалать за тайне алгоритма, а не ключа.

Поэтому особый интерес представляют методы стеганографии, позволяющие правдоподобно отрицать факт использования стеганографии. Вероятно, такие алгоритмы должны включать в себя ключ, используемый при создании стегофайла, без знания которого будет невозможно впоследствии доказать, что этот файл содержит в себе скрытое содержимое. На данный момент неизвестны методы стеганографии, подобные криптографии с открытым ключом. По-видимому, как и с шифрованием, победят в итоге открытые алгоритмы, безопасность которых держится на знании ключа, а не самого алгоритма.

Практический интерес данного подхода обусловлен тем, что по законам некоторых стран граждане обязаны предоставлять ключи от зашифрованных днных по запросу полиции. Стеганография же позволит скрыть данные в папке с фотографиями, например, что не только снизит их подозрительность, но и поможет правдоподобно отрицать факт шифрования, если дело дойдет до суда. Хотя всегда остается терморектальный криптоанализатор.

Поиски готового решения вывели меня на программу steghide. Судя по её описанию, получаемые с её помощью стегофайлы не удается отличить от «чистых» файлов, если неизвестен пароль. В качестве контейнеров используются файлы AU, BMP, JPEG или WAV. Имеется встроенная возможность шифровать содержимое перед помещением в контейнер. Отношение размера содержимого к размеру контейнера приблизительно 5% (мне кажется, довольно хорошее значение), однако скорость работы не очень высокая. Программа SteGUI представляет собой графический интерфейс программы steghide.

Чего действительно не хватает, так это работающей файловой системы, основанной на правдоподобно отрицаемой стеганографии. Есть несколько заглохших проектов, использующих стеганографию, которую можно обнаружить и доказать (например, скрывающих содержимое в младших битах). Интересным было бы нечто вроде файловой системы, основанной на FUSE, позволяющей брать большую папку с фотографиями или видео-файлами и прозрачно размещать в ней скрытые файлы (вроде encfs, но со стеганографией). Возможно, такую файловую систему стоит сделать на основе steghide. Если найдутся желающие участвовать в создании такой файловой системы — это приветствуется. Если вдруг окажется, что кто-то уже работает над подобным проектом, буду рад узнать о его существовании.

Поэтому особый интерес представляют методы стеганографии, позволяющие правдоподобно отрицать факт использования стеганографии. Вероятно, такие алгоритмы должны включать в себя ключ, используемый при создании стегофайла, без знания которого будет невозможно впоследствии доказать, что этот файл содержит в себе скрытое содержимое. На данный момент неизвестны методы стеганографии, подобные криптографии с открытым ключом. По-видимому, как и с шифрованием, победят в итоге открытые алгоритмы, безопасность которых держится на знании ключа, а не самого алгоритма.

Практический интерес данного подхода обусловлен тем, что по законам некоторых стран граждане обязаны предоставлять ключи от зашифрованных днных по запросу полиции. Стеганография же позволит скрыть данные в папке с фотографиями, например, что не только снизит их подозрительность, но и поможет правдоподобно отрицать факт шифрования, если дело дойдет до суда. Хотя всегда остается терморектальный криптоанализатор.

Поиски готового решения вывели меня на программу steghide. Судя по её описанию, получаемые с её помощью стегофайлы не удается отличить от «чистых» файлов, если неизвестен пароль. В качестве контейнеров используются файлы AU, BMP, JPEG или WAV. Имеется встроенная возможность шифровать содержимое перед помещением в контейнер. Отношение размера содержимого к размеру контейнера приблизительно 5% (мне кажется, довольно хорошее значение), однако скорость работы не очень высокая. Программа SteGUI представляет собой графический интерфейс программы steghide.

Чего действительно не хватает, так это работающей файловой системы, основанной на правдоподобно отрицаемой стеганографии. Есть несколько заглохших проектов, использующих стеганографию, которую можно обнаружить и доказать (например, скрывающих содержимое в младших битах). Интересным было бы нечто вроде файловой системы, основанной на FUSE, позволяющей брать большую папку с фотографиями или видео-файлами и прозрачно размещать в ней скрытые файлы (вроде encfs, но со стеганографией). Возможно, такую файловую систему стоит сделать на основе steghide. Если найдутся желающие участвовать в создании такой файловой системы — это приветствуется. Если вдруг окажется, что кто-то уже работает над подобным проектом, буду рад узнать о его существовании.

Может их и не особо хотят развивать так как, тогда потоки информации будет труднее контролировать. С другой стороны, стеганографию можно взять на вооружения в защиту авторских прав.

Разумеется, они не хотят её развивать. Что не мешает заняться этим добровольцам.

Думаю, дело не в передаче информации, а в её хранении. Информация, передаваемая по сети, обычно шифруется (тот же https), что не вызывает подозрений и не преследуется в большинстве стран. А вот при хранении информации могут возникать проблемы. В ряде стран у граждан нет законного способа скрыть файлы. Правдоподобно отрицаемая стеганография даст им законную возможность это делать.

Стеганографию уже взяли на вооружение защитники авторских прав. Пишут, что избавиться от цифровых водяных знаков невозможно, если не использовать для этого несколько копий, помеченных различными идентификаторами.

Думаю, дело не в передаче информации, а в её хранении. Информация, передаваемая по сети, обычно шифруется (тот же https), что не вызывает подозрений и не преследуется в большинстве стран. А вот при хранении информации могут возникать проблемы. В ряде стран у граждан нет законного способа скрыть файлы. Правдоподобно отрицаемая стеганография даст им законную возможность это делать.

С другой стороны, стеганографию можно взять на вооружения в защиту авторских прав.

Стеганографию уже взяли на вооружение защитники авторских прав. Пишут, что избавиться от цифровых водяных знаков невозможно, если не использовать для этого несколько копий, помеченных различными идентификаторами.

С такими темпами в некоторых странах стеганографию запретять как явление.

О ЦВЗ раньше читал. Как раз что-то типа этого и имел в виду.

О ЦВЗ раньше читал. Как раз что-то типа этого и имел в виду.

Не слышал о законах, запрещающих использовать steghide и подобные программы.

Преимущество стеганографии по сравнению с криптографией в том, что скрывается факт использования, а значит проследить за выполнением запрета не получится (в идеальном случае, если стенографическая система работает). К тому же, продавить законы о запрете какой-то технологии будет намного сложнее, чем законы о раскрытии ключей. Кто знает, возможно, в России тоже введут законы, обязывающие граждан выдавать ключи. А стеганография — это дыра в любом таком законе, которую невозможно заткнуть.

На мой взгляд, не стоит бояться, что стеганографию запретят. Можно ввести много запрещающих законов, пока это не дойдет до абсурда. Представьте себе подсудимого, единственной уликой на которого является внешний жесткий диск с домашними фотографиями, в которых ни один криптоаналитик не сможет обнаружить незаконного скрытого содержимого. Если суд работает нормально (ах, если), то такого человека нельзя будет осудить. Если же придумать закон, который бы он нарушил, то по этому будут проходить почти все. Впрочем, таких законов немало.

По-моему, законы не должны прописывать требования к содержимому наших жестких дисков, равно как к используемому софту. По-видимому, в глубине души эту точку зрения разделяет большинство людей. По этой причине не работает закон о реестре запрещенных сайтов и законы, ограничивающие файлообмен, и не будет работать законодательный запрет стеганографии, если он и будет введен.

Преимущество стеганографии по сравнению с криптографией в том, что скрывается факт использования, а значит проследить за выполнением запрета не получится (в идеальном случае, если стенографическая система работает). К тому же, продавить законы о запрете какой-то технологии будет намного сложнее, чем законы о раскрытии ключей. Кто знает, возможно, в России тоже введут законы, обязывающие граждан выдавать ключи. А стеганография — это дыра в любом таком законе, которую невозможно заткнуть.

На мой взгляд, не стоит бояться, что стеганографию запретят. Можно ввести много запрещающих законов, пока это не дойдет до абсурда. Представьте себе подсудимого, единственной уликой на которого является внешний жесткий диск с домашними фотографиями, в которых ни один криптоаналитик не сможет обнаружить незаконного скрытого содержимого. Если суд работает нормально (ах, если), то такого человека нельзя будет осудить. Если же придумать закон, который бы он нарушил, то по этому будут проходить почти все. Впрочем, таких законов немало.

По-моему, законы не должны прописывать требования к содержимому наших жестких дисков, равно как к используемому софту. По-видимому, в глубине души эту точку зрения разделяет большинство людей. По этой причине не работает закон о реестре запрещенных сайтов и законы, ограничивающие файлообмен, и не будет работать законодательный запрет стеганографии, если он и будет введен.

Sign up to leave a comment.

Можно так просто взять и скрыть информацию