Comments 66

Разве что для создания ограниченных шелов для младшего ит персонала.

— дать доступ к системе людям со стороны, что бы не сломали и можно было контроллированно ограничить их действия

— передача настроенной системе пользователям, что бы могли ее использовать и не сломали (ограничить доступ к критическим файлам и директориям)

Данная задача возникает, если мы считаем что пользователь системы может ее сломать)

Я даже не знаю как корректно объяснить. Это не безопасность. Вы никак не ограничили права пользователя в системе, вы настроили, даже не безопасность, а интерфейс шела, примерно как удалить все ярлыки с рабочего стола и считать, что теперь все в безопасности.

Можно сказать, это один из вариантов UAC или SU( хотя сравнение не корректное, там все таки ограничения безопасности ), чтобы случайно чего-то не поломать, не более того.

Возможно это имеет смысл, чтобы дать не сильно квалифицированному пользователю возможность запустить самостоятельно ping на сервере который стоит у него в помещении и прочитать вывод администратору. Но для таких задач можно например использовать веб странички с небольшим кол-во команд, и вообще не давать пользователю логиниться на сервере.

Любой человек обладающий минимальной квалификацией и имеющий желание выйти из вашего окружения сделает это за несколько минут, ну может не минут, но не более получаса.

Самый простой вариант, ваш zuser может писать, а значит может залить туда произвольный код и выполнить его, не какой шел в данном случае не задействует.

т.е. Для пользователя создана металлическая коробка и он в нее помещен, но для работы ему нужна болгарка, ты ему ее даешь, и вместо того что бы пилить детали внутри коробки, он начинает пилить саму коробку.

Подходит другая аналогия: чтобы защитить сейф, все подходы к банку Вы сделали в виде лабиринта. В итоге сейф унести все равно можно (в том числе — и на вертолете), а вот людям стало жить сложнее.

Практический разговор о безопасности системы надо начинать с big bounty: то есть сколько Вы готовы отдать за дыру в системе. Если разработчик бритая пообещать даже малую сумму, то отсюда неутешительный вывод отрельном положении дел.

И если подытожить — правильнее называть подобное не «ограничение прав», а «защита от дурака». То есть специалист все равно выломает, однако случайный пользователь теперь случайно навредит с меньшей вероятностью.

Но согласен, легче всё же просто ограничить доступ пользователя исполнением одного единственного неизменяемого скрипта.

Может быть нужно для изоляции приложений друг от друга, чтобы в случае взлома одного из приложений, был минимальный ущерб для всей системы.

ln -s /bin/ping /home/zuser/bin/ping?

Если у юзера есть доступ к чему-то из [man, vim, more, less, awk, zip, tar, git...] то он выходит из ваших ограничений. Если нет, не особо понятно, что он там вообще делает? Мб доступ к шелу можно было заменить одной формой или чем-то подобным?

На сколько я знаю основные атаки заключается в следующем:

— изменить переменную PATH

Для блокировки данной уязвимости мы добавляем alias в файл .bashrc:

alias set=':'

alias uset=':'

alias export=':'

alias typeset=':'

alias declare=':'

alias alias=':'

alias unalias=':'

— переход в полноценную оболочку через скрипт или через утилиты vi, vim, nano, awk и т.д

Так же можно защитится через alias в файле .bashrc:

alias bin=':'

alias sh=':'

alias ln=':'

— также, для дополнительной защиты все команды через которые можно получить доступ к файлу или выполнить скрипты необходимо делать через обертки (п.8, п.9)

Если есть еще варианты взлома, напишите пожалуйста.

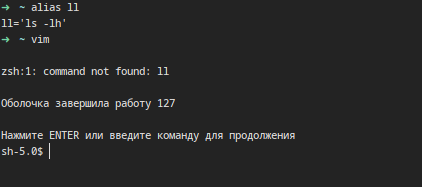

:!ll который алиас не отработал

:!ls — работает

:!/bin/sh — запускает shell

Ну и как вариант — атака через ssh

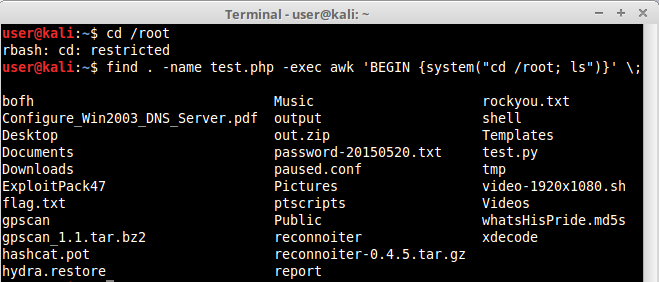

awk 'BEGIN {system("/bin/sh")}' такая ещё штука. Смотря что у вас там доступно.

Во-первых, уверен, это всё можно обойти, если покопаться повнимательнее.

Во-вторых, а зачем такой урезанный доступ вообще нужен? У меня не получается придумать практических применений для этого.

И на первый, и на второй вопрос ответ — учебный курс по администрированию / инфобезу / etc. Отрестриктить так, чтобы фиксить трабл не получилось с помощью service restart / shutdown now / других нетрушных методов (я надеюсь Вы поняли). А если речь идёт о курсе по инфобезу — то за обход защиты от плюсика в карму до автомата (в зависимости от глубины курса, доброты преподавателя, остальной аудитории).

Например, при изучении раздела загрузки ОС — задача на GRUB, нужно изменить ключи загрузки. Тяжело сформулировать конкретную задачу, но можно перекрыть возможность mkinitrd — закрыть простой путь. Да, конкретно в этой задаче содержимое статьи — вряд ли лучший инструмент, достаточно какого-нибудь SELinux, наверное. Но в общем в любом случае задача, в которой инструмент встанет, может всплыть.

2. Примеры использование:

— дать доступ к системе людям со стороны, что бы не сломали и можно было контроллированно ограничить их действия

— передача настроенной системе пользователям, что бы могли ее использовать и не сломали (ограничить доступ к критическим файлам и директориям)

Данная задача возникает, если мы считаем что пользователь системы может ее сломать)

Хотел, чтобы люди, работающие по vpn по RDP из дома на 1С-сервере не могли шарить друг с другом файлы и вообще не знали о существовании других пользователей. И чтобы у каждого пользователя минимум прав и отчёты получать кто что сделал.

Намучался уже в самом начале, так что потом вообще отказался от работы. Надеюсь работники тоже отказались работать в таких условиях.

Это я к тому, что безопасность это здорово, но не должна она лишать свободы и комфорта. Надо к работникам относиться как к людям, и не сажать их в клетки.

У вас нету варианта дать человеку виртуалку и пушить работу в гит/вики или вызывать скрипты через веб, например?

Жесткий сценарий входа.

а что мешает пользователю дать просто урезанную учетку — не рута. Он же и так мало что сможет. «От дурака» это спасет. А от квалифицированного хакера, который не просто скрипт-кидди и отдельная_виртуалка/chroot/контейнер не факт что защитит.

Не понимаю, если честно, сценарий от которого нужно защититься. Слишком абстрактно.

Напишите список утилит в вашем /home/user/bin, мы вам сообща напишем, как обойти вашу «защиту».

Вот так обходится ваш блеклист к ls, например(проверил)

ls /\?inСпасибо.

Существуют миллиарды комбинаций, шел сильно мощная штука.

Все уже придумано до вас, используйте chroot.

Если вам в chroot надо чтото прокинуть — используйте pipes/hardlinks.

cat /home/zuser/../../etc/passwd

Данную угрозу можно конечно снизить совместив blacklist и whitelist, но как Вы правильно заметили, всех возможностей учесть достаточно сложно.

Давайте дальше, чтоли «добавляйте»

ls /\[b\]in

ls /\[a-z\]in

ls /\[a-b\]in

ls /\*inЛогичнее было добавить обратный слеш, но есть еще другие варианты.

И это только один вид атак — регекспы.

Извените, но этот подход совершенно бесполезен. Тут сходу десякти способов запустить полноценный шелл можно придумать. А если вы начнёте эти способы ограничивать (через chroot, права, ещё что-то), то на фига этот недо-шелл вообще нужен?

В защиту автора: ограниченный шелл как способ обеспечения безопасности от целенаправленного взлома, разумеется, плох. Но может использоваться как способ дать доступ младшем персоналу для выполнения какого-то ограниченного списка команд, с уменьшением риска случайно выстрелить себе в ногу.

Rbash действительно дырявенький с этой точки зрения. Ну то есть сам по себе rbash хорош и задачу (свою!) выполняет, но его задача — не совсем в области безопасности, а как верно замечают выше — скорее, чтобы у неопытных пользователей консоли глаза от обилия бинарников не разбегались.

использование сторонних утилит, например SELinux (не подошло, усложняет систему)

useradd -c «User with the limited rights» -Z guest_u -m -U -s /bin/bash user

passwd user

Вот весь SELinux

И конечно же забыли про LD_PRELOAD...

Ограничение прав локального пользователя в Linux до минимума