Comments 150

вирусни сей — великое множество, некие весьма сложны в лечении. некоторые же — можно удалить руками из темпов просто в безопасном режиме.

И про каждую ну просто необходимо написать статью

Не про каждую, но про интересную — написать обязательно!

Так вы посмотрите подобные статьи — они отличаются только набором используемых автором инструментов и ключами в реестре.

Это всё-равно, что постить на хабр каждый новый способ приготовления бутербродов. Кто-то любит с колбасой, кто-то с сыром. Кто-то режет ножом, кто то мажет масло ложкой. И так далее. Результат — один.

Это всё-равно, что постить на хабр каждый новый способ приготовления бутербродов. Кто-то любит с колбасой, кто-то с сыром. Кто-то режет ножом, кто то мажет масло ложкой. И так далее. Результат — один.

>но на Хабре есть не только администраторы Windows, но и обычные пользователи

и обычные пользователи конечно же будут подключать сетевой реестр…

и обычные пользователи конечно же будут подключать сетевой реестр…

Я думаю, что такую мощь технологий использовать для обычной отправки SMS — это как-то странновато. Вообще, я встречал вирусы, которые делали вид, что их нет в системе, и антивирусы об этом радостно рапортовали, но всё равно, небольшие хвосты оставались, которые позволяли обнаружить присутсвие чего-то неродного в системе.

Процессы тоже по-разному можно смотреть. Самый легкий, «нестандартный» способ — через WMI.

Когда-то даже писал мини-антируткит который смотрел процессы обычным способом, как это делает TaskMgr и запросом выбирал данные о процессах через WMI, а затем сравнивал результаты. Но единственное что тогда поймал защитный модуль какого-то стоявшего в то время на компьютере антивиря.

Когда-то даже писал мини-антируткит который смотрел процессы обычным способом, как это делает TaskMgr и запросом выбирал данные о процессах через WMI, а затем сравнивал результаты. Но единственное что тогда поймал защитный модуль какого-то стоявшего в то время на компьютере антивиря.

Нуу… Проактивная защита файрвола/антивируса не зря же свой % оперативки ест :) Да и DEP не дремлет.

Тут и писать-то нечего, самый простой и примитивный способ — подмена чужой длл-ки своей. Если длл-ка висит не в папке Windows — система даже не скажет про подмену файлов. Изящность этого способа в том, что если вирусятина не палится антивирусником — вычислить её будет очень сложно.

Недавно удалял подобную заразу. Основная сложность в том, чтобы вычислить имя этой DLL-ки. Например, я это сделал с помощью Process Explorer (от Sysinternals), DLL-ка прицепилась к Explorer.exe, смотрим Threads процесса и кропотливо выискиваем подозрительные имена файлов. Как оказалось «нужная» DLL-ка лежала тупо в temp, теперь если вижу подобное — сразу очищаю temp в Безопасном режиме.

Собственно я наблюдал как раз такой случай: баннер показывался из зараженного winlogon.exe.

Все зависит от изначальной установки. Автор может и не ламер, а просто решил взять не качеством, а количеством

Эта функция существовала еще во времена Win95/98, в версиях повыше ее уже небыло. А скрывала процесс она только из тогдашнего встроенного Диспетчера задач (он по функциональности был сравним с вкладкой Applications у нынешнего TaskMgr).

Настоящие Process View'ерами «крысу» показывали как на ладони.

Настоящие Process View'ерами «крысу» показывали как на ладони.

в настоящее время процесс можно лишь спрятать в нитях, и то это сложно!

Процессы могут обладать нитями, нити обладать процессами не могут.

Или вы имели ввиду создание своего потока в чужом процессе? Это не так уж и сложно, но большинство антивирусов давно научились перехватывать CreateRemoteThread, хотя все еще изловчиться можно :)

То что на ring0 нет ничего невозможного, все мы прекрасно знаем. Но мне кажеться это не универсальный способ. Не все уже бездумно выключают UAC, а чтобы внедрить свой драйвер нужны привилегии, ну и опять же таки, антивири не дремлют :)

Неа, если бы он пытался скрываться (для чего надо перехватывать системные функции Win32 как я понимаю), это бы вызывало подозрения. а так — обычная невинная программа.

www.drweb.com/unlocker/index/?lng=ru еще можно воспользоваться сей забавной штукой, а после AVZ почистить систему, сделать восстановление и почистить автозапуск.

и к автору — действительно, сей метод лечения может оказаться банальным для администраторов. И совершенно неподходящим для простого пользователя. Но, к сожалению, практика показывает, что для простого пользователя лучший вариант — попросить помощь специалиста.

Есть просто большой класс опытных пользователей, которые просто не знают, что «и так можно». Вот на них я и рассчитывал свой пост. Иногда подобные действия даже дома удобнее делать, если есть пара компьютеров, объединённых в локальной сети.

Администраторы тоже когда-то были ламерами. И именно после того, как «простой пользователь» начинает ковырять систему, ему открывается гораздо больше возможностей. Хотя некоторые гробят ее и все тут, можно сказать естественны отбор ))

Просто разработчики таких систем идиоты, я считаю. В частности, винда имеет устаревший на 10 лет интерфейс, кучу наследственных проблем, кривую модель безопасности, неспособную отражать современные угрозы.

И вообще, ее делали для того, чтобы работать в корпоративнх сетях, за фаерволлами, линуксовым НАТом, и под наблюжением админов, для дома она непригодна. Правда, кроме MAcOS, все остальные системы еще менее пригодны.

И вообще, ее делали для того, чтобы работать в корпоративнх сетях, за фаерволлами, линуксовым НАТом, и под наблюжением админов, для дома она непригодна. Правда, кроме MAcOS, все остальные системы еще менее пригодны.

К сожалению многие пользователи (не администраторы) не знают как настраивать удаленный доступ и уж тем более доступ к реестру другого компьютера. Так что тут не все так однозначно:)

Поржал… «Я сам не пробовал», но вы кача-а-а-айте:))

Не надо игнорировать остальную часть фразы, я пытался запустить этот троян и в картинках показать, как всё выглядит, заодно и выяснить дополнительные детали. Но вот не хочет, зараза, запускаться, боится :)

Которые побегут устанавливать троян на комп, а потом с ним бороться))

Тоже неплохо. Данный экземпляр не особо страшный, так что почему бы и нет?

Не надо игнорировать остальную часть фразы, я пытался запустить этот троян и в картинках показать, как всё выглядит, заодно и выяснить дополнительные детали. Но вот не хочет, зараза, запускаться, боится :)

Которые побегут устанавливать троян на комп, а потом с ним бороться))

Тоже неплохо. Данный экземпляр не особо страшный, так что почему бы и нет?

Делитесь, мне в голову пришло только то, что можно использовать знание о стандартном оборудовании гостевых систем.

Еще можно посылать определнные байты на особые порты, VM их перехватывает и присылает ответы, я думаю по такому принципу и работают «Гостевые дополнения».

Bochs не пробовали?

Сестренка недавно, скачав какую-то программулину для вконтактика, словила такую штуку: html-css.info/images/virus.jpg

Вылечился, просканировав компьютер антивирусом с live cd (нашел и удалил трояны) и последующей правки реестра (как в этом посте) и настройки политики безопасности, чтобы открывались диспетчер задач, реестр, запускался антивирус и т.п.

Вылечился, просканировав компьютер антивирусом с live cd (нашел и удалил трояны) и последующей правки реестра (как в этом посте) и настройки политики безопасности, чтобы открывались диспетчер задач, реестр, запускался антивирус и т.п.

Сам недавно поймал подобного вируса, излечился при помощи генератора ключей на сайте Dr.Web

В тот же вечер накатал статью на свой маленький блог, через пару дней посещение блога возросло раза в три и именно по запросам про такого рода вирусы. Видать очень много людей сейчас попадаются на это

В тот же вечер накатал статью на свой маленький блог, через пару дней посещение блога возросло раза в три и именно по запросам про такого рода вирусы. Видать очень много людей сейчас попадаются на это

Понадобилось на компе отца убить эту дрянь… про безопасный режим забыл...Ubuntu live cd меня спас :) зашел и грохнул exe из темпа, почистил реестр и автолоад. Процесс был uservhll.exe :)

Чуваки, вы не поверите.

Мы отправляли SMS, получали код и после этого вирус сам таки удалялся.

На сайте многих антивирусников выложены, внимание, кейгены для этой заразы, и после ввода ключа она реально удаляется. Я до сих пор удивляюсь зачем они реализовали механизм удаления.

Кстати, SMS кто-то пробовал слать? Приходит код?

На сайте многих антивирусников выложены, внимание, кейгены для этой заразы, и после ввода ключа она реально удаляется. Я до сих пор удивляюсь зачем они реализовали механизм удаления.

Кстати, SMS кто-то пробовал слать? Приходит код?

> Я до сих пор удивляюсь зачем они реализовали механизм удаления.

Очевидно, чтобы подружки рассказали как просто с этой фигнёй бороться — отправляешь смс и всё.

Очевидно, чтобы подружки рассказали как просто с этой фигнёй бороться — отправляешь смс и всё.

У меня коллеги пробовали (до обращения ко мне) человека 3-4 разных, ничего им не пришло.

Ну и для того, чтобы не препарировали

У меня вирус Internet Security криво встал и убил винду. Пришлось с live cd помогать ему встать нормально (при том, что одноразовые утилиты с live cd ничего не находили), чтобы потом ввести код с сайта Касперского и он убрал блокировки task manager'ов и прочего.

Попал скорее всего через дырку в pdf.

Попал скорее всего через дырку в pdf.

Через флэш — 100%

знакомого пытал как он подцепил, где ползал, что нажимал и.т.д…

В итоге я понял он смотрел онлайн фильмы, на сайт зашел, в окне где должен был быть фильм была флешка которая в себе показывала что нужно обновить флэш плеер, естественно после «обновления» никакого фильма, и через 10-15 мин, вирус требует отправить смс…

В итоге я понял он смотрел онлайн фильмы, на сайт зашел, в окне где должен был быть фильм была флешка которая в себе показывала что нужно обновить флэш плеер, естественно после «обновления» никакого фильма, и через 10-15 мин, вирус требует отправить смс…

несколько голословно, не находите?

А если на компе пользователя не работать под root`ом?

К сожалению, специфика работы и архитектура XP не позволяют это сделать.

Эээ… А как же ж я тогда работаю?

У меня есть логин юзера, под которым я сижу и изредка я использую Run As… под админом.

В *nix это по-мойму sudo.

У меня есть логин юзера, под которым я сижу и изредка я использую Run As… под админом.

В *nix это по-мойму sudo.

Поверьте, это для вас может и нормально, но для большинства людей, это «в гамаке и стоя», а с учётом именно специфики работы, требуется запускать множество программ, любящих админа.

Банально можно привести в пример UAC в висте, который всех безумно раздражал именно из-за частого появления. А частое появление — потому что софтописатели любили делать что не надо, но без этих функций программа работать отказывалась. При этом UAC можно действительно настроить на ввод логина с паролем админа, только тогда через неделю такой работы руки будут очень мускулистыми, а кнопки на клавиатуре очень затёртыми :)

Банально можно привести в пример UAC в висте, который всех безумно раздражал именно из-за частого появления. А частое появление — потому что софтописатели любили делать что не надо, но без этих функций программа работать отказывалась. При этом UAC можно действительно настроить на ввод логина с паролем админа, только тогда через неделю такой работы руки будут очень мускулистыми, а кнопки на клавиатуре очень затёртыми :)

Ой, Вы меня пацстол загнали. Да, эт конечно в гамаке :)) и стоя.

Ухахаха.

Да, а эту UAC я вааще раз в жизни на 2008 сервере видел и с тем пор с ужасом вспоминаю — ни тебе hosts подправить, ни перегрузить как надо, пипец полный.

Здесь тогда как вариант попробовать групповые политики поизобретать, либо с группами поизголяться. Всё-таки надо выбирать — или удобство админа (или блондинки) или блин безопасность конторы, в плане той же базы.

Кароче баланс какой-то здесь надо жёстко устанавливать — не всё котам масленица.

Ухахаха.

Да, а эту UAC я вааще раз в жизни на 2008 сервере видел и с тем пор с ужасом вспоминаю — ни тебе hosts подправить, ни перегрузить как надо, пипец полный.

Здесь тогда как вариант попробовать групповые политики поизобретать, либо с группами поизголяться. Всё-таки надо выбирать — или удобство админа (или блондинки) или блин безопасность конторы, в плане той же базы.

Кароче баланс какой-то здесь надо жёстко устанавливать — не всё котам масленица.

Да, а эту UAC я вааще раз в жизни на 2008 сервере видел и с тем пор с ужасом вспоминаю — ни тебе hosts подправить, ни перегрузить как надо, пипец полный.

Правка hosts — то ещё действие, вдруг это подлый вирус хочет odnoklassniki.ru замапить на другой IP, а с перезагрузкой вроде проблем не было.

Здесь тогда как вариант попробовать групповые политики поизобретать, либо с группами поизголяться. Всё-таки надо выбирать — или удобство админа (или блондинки) или блин безопасность конторы, в плане той же базы.

Думаю про это, но всё же, как бы не стало больше проблем со всеми политиками чем пользы, всё таки у нас люди культурные, вирусов большинство из них не ловят. :) Естественно, все секурные вещи отдельно защищены, но в большинстве других, множеству сотрудников требуются весьма жирные права, срезать их — опасно в плане того, что в ответственный момент он не сможет сделать что-то важное. Но, повторюсь, это специфика именно нашей конторы, в других ситуациях — мнение моё может быть совершенно другим.

Правка hosts — то ещё действие, вдруг это подлый вирус хочет odnoklassniki.ru замапить на другой IP, а с перезагрузкой вроде проблем не было.

Здесь тогда как вариант попробовать групповые политики поизобретать, либо с группами поизголяться. Всё-таки надо выбирать — или удобство админа (или блондинки) или блин безопасность конторы, в плане той же базы.

Думаю про это, но всё же, как бы не стало больше проблем со всеми политиками чем пользы, всё таки у нас люди культурные, вирусов большинство из них не ловят. :) Естественно, все секурные вещи отдельно защищены, но в большинстве других, множеству сотрудников требуются весьма жирные права, срезать их — опасно в плане того, что в ответственный момент он не сможет сделать что-то важное. Но, повторюсь, это специфика именно нашей конторы, в других ситуациях — мнение моё может быть совершенно другим.

Ммм… Про культурных знаем мы их — внешне ангелы все, а по логам то такого не скажешь. }:/

Так что как говорит тов. Хаус: «Эврибади лайс».

Так что как говорит тов. Хаус: «Эврибади лайс».

отдавал маме (опыта вообще никакого) компьютер — поставил XP, создал простого юзера, админа закрыл паролем.

Через 3 месяца словила локера.

Через 3 месяца словила локера.

Так есть же на сайте каспера и доктора веба генераторы ключей или дело не в этом?

А теперь я напишу как «убить» данный троян рядовому пользователю, у которого, к тому же, отключен удаленный доступ.

1. в меню пуск запускаем «выполнить» msconfig. (тут должен заметить, что окно с трояном находится поверх msconfig'a и любых системных окон)

2. Меняем разрешение экрана на самое большое возможное.

3. Затем меняем обратно на текущее.

4. Затем ставим промежуточное между текущим и самым большим. (msconfig должен сдвинуться так, чтоб его можно было перетащить в свободное место)

5. Нам стал доступно окно с msconfigom. в автозагрузке ищем подозрительные ключи. У меня тоже оказался user32.exe. выключаем. Перезагружаемся.

6. Скачиваем Cure it и докашиваем заразу.

Способ по-моему проще). По-крайней мере я выкосил именно так.

1. в меню пуск запускаем «выполнить» msconfig. (тут должен заметить, что окно с трояном находится поверх msconfig'a и любых системных окон)

2. Меняем разрешение экрана на самое большое возможное.

3. Затем меняем обратно на текущее.

4. Затем ставим промежуточное между текущим и самым большим. (msconfig должен сдвинуться так, чтоб его можно было перетащить в свободное место)

5. Нам стал доступно окно с msconfigom. в автозагрузке ищем подозрительные ключи. У меня тоже оказался user32.exe. выключаем. Перезагружаемся.

6. Скачиваем Cure it и докашиваем заразу.

Способ по-моему проще). По-крайней мере я выкосил именно так.

Наверное Вам попадались простые вирусы. У моей знакомой вирус после загрузки хрюшки и нажатия любой программы запускал свое окно, в котором выводилось, Кис нашел вирус, отправьте смс, иначе через день хана. regedit, msconfig, диспетчер задач, попросту не запускались. Я своей знакомой удаленно удалял так:

1. По телефону, объяснил как зайти в безопасном режиме.

2. Через безопасный режим все почистили.

3. Оказалось не все, после второй перезагрузки, вирус опять появился…

Теперь собственно сам способ:

4. Узнал у знакомой номер и текст который просит отправить вирус.

5. Позвонил 611(у нас у обоих корпоративный билайн) и узнал какому биллингу принадлежит короткий номер. Номер принадлежал a1 (они часто хостят вирусы), попросил оператора сказать номер по которому им звонить, она назвала московский. Звонить по межгороду !== true. Тем более знал, что у них есть бесплатный номер. Зашел на их сайт, a1agregator.ru в раздел Служба поддержки и там внизу написано:

8-800-555-01-02 (Звонок из России бесплатный);

38-044-581-57-14 (Звонок из Украины бесплатный).

6. Сказал знакомой номер по которому звонить, и что требовать, в итоге получился примерно такой разговор:

Оператор: Здравствуйте, служба поддержки A1, Михаил. Слушаю Вас.

Знакомая: Здравствуйте, мой компьютер заражен вирусом который заблокировал работу и просит отправить смс на Ваш номер.

О: Скажите пожалуйста на какой короткий номер просят отправить смс, и с каким текстом.

З: На номер XXXX с текстом YYYYY

О: Одну секунду.

…

О: Введите следующий код: XXXXX

После ввода кода, вирус устранился. И я смог подключиться к знакомой по интернету и почистить ее компьютер от всякой вирусни и троянов которые она получила за первую неделю знакомства с интернетом на домашнем PC.

P.s. Если Вам помог совет, поделитесь кармой. :)

1. По телефону, объяснил как зайти в безопасном режиме.

2. Через безопасный режим все почистили.

3. Оказалось не все, после второй перезагрузки, вирус опять появился…

Теперь собственно сам способ:

4. Узнал у знакомой номер и текст который просит отправить вирус.

5. Позвонил 611(у нас у обоих корпоративный билайн) и узнал какому биллингу принадлежит короткий номер. Номер принадлежал a1 (они часто хостят вирусы), попросил оператора сказать номер по которому им звонить, она назвала московский. Звонить по межгороду !== true. Тем более знал, что у них есть бесплатный номер. Зашел на их сайт, a1agregator.ru в раздел Служба поддержки и там внизу написано:

8-800-555-01-02 (Звонок из России бесплатный);

38-044-581-57-14 (Звонок из Украины бесплатный).

6. Сказал знакомой номер по которому звонить, и что требовать, в итоге получился примерно такой разговор:

Оператор: Здравствуйте, служба поддержки A1, Михаил. Слушаю Вас.

Знакомая: Здравствуйте, мой компьютер заражен вирусом который заблокировал работу и просит отправить смс на Ваш номер.

О: Скажите пожалуйста на какой короткий номер просят отправить смс, и с каким текстом.

З: На номер XXXX с текстом YYYYY

О: Одну секунду.

…

О: Введите следующий код: XXXXX

После ввода кода, вирус устранился. И я смог подключиться к знакомой по интернету и почистить ее компьютер от всякой вирусни и троянов которые она получила за первую неделю знакомства с интернетом на домашнем PC.

P.s. Если Вам помог совет, поделитесь кармой. :)

Ваша модификация вируса прописывала себя в загрузочную область (те после переустановки ОС он оставался в системе и после перезагрузки напомнил бы о себе :).

А лечилось всё просто…

win+u > экранная луппа > Перейти на сайт m$ > качаем CureIT и ждём чуда

ps: кармы попрошайкам не дают (:

А лечилось всё просто…

win+u > экранная луппа > Перейти на сайт m$ > качаем CureIT и ждём чуда

ps: кармы попрошайкам не дают (:

>Сегодня с утра на работе сотрудница словила троян.

Юзеры с админскими правами — фу.

Юзеры с админскими правами — фу.

Всё хочу под виртуальной машиной препарировать такой вирус. Вот как раз будет повод.

Проблема с этими вирусами, что они плодятся слишком быстро, и каждый из них требует особого подхода и внимания. Проще, наверное, операторов долбить связи.

Проблема с этими вирусами, что они плодятся слишком быстро, и каждый из них требует особого подхода и внимания. Проще, наверное, операторов долбить связи.

Один из способов обойти блокировку TaskManager — это использование ProcessExplorer. Здесь заодно и пути к процессам можно посмотреть, чего нет в обычном. Бывает файлы называются правильно как системные, но могут находится на диске где угодно. Только тихо, а то вирусописатели и его будут блокировать при попытке запустить.

У TaskManager есть хорошее свойство, он вызывается по Ctrl+Alt+Del, можно ли подменить его ProcessExplorer'ом для такого действия? Иначе смысла нет, у меня вот, в Far'е всё показывается и удалённые процессы тоже.

уже блокируют, по крайней мере в Internet Security

Можно просто снять блокировку с TaskManager'а и заодно и с Regedit'a:

reg delete HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System

Ну и вместо HKLM можно еще HKCU.

reg delete HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System

Ну и вместо HKLM можно еще HKCU.

я использовал Anvir Task Manager

у него есть опция заморозить процесс и не давать ему запускаться.

К тому же он бесплатьный, есть модуль отсылки на Virustotal.com

Контроль автозагрузки.

Он помогал мне не один раз.

у него есть опция заморозить процесс и не давать ему запускаться.

К тому же он бесплатьный, есть модуль отсылки на Virustotal.com

Контроль автозагрузки.

Он помогал мне не один раз.

Эту программу тоже использовал, но пока остаюсь с первой. Скоро и до нее доберутся. Запасной вариант всегда сидит на LiveCD с убунтой. Чистим все временные директории и смотрим

wine неосилил :(

Интересно хоть один из этих школьников-монетизаторов сядет когда-нибудь? Ведь по идее тут 2 статьи и по каждой можно на 2-3 года отправиться в места не столь отдалённые.

Я Вас так понимаю :)))

Шеф один-в-один, ловил почти ту же заразу и уже раза 3 на ослике.

Только на ФФ он по сей день не пересел, бесполезно :)

Шеф один-в-один, ловил почти ту же заразу и уже раза 3 на ослике.

Только на ФФ он по сей день не пересел, бесполезно :)

Кстати, это может быть и не вирус, а просто надстройка для IE. Я видел как такое «щщастье» юзеры устанавливают добровольно, там вроде еще для этого файлик free_porno.exe нужно скачать и установить :)

поглядите где IE хранит js файлы. у знакомого была такая проблема на опере. в итоге в настройках был прописан к дефолтным js файлам и оттуда я его уже удалил.

PS я своего тоже долго пересаживал на огнелиса(на него проще, ведь интерфейс там классический.)

PS я своего тоже долго пересаживал на огнелиса(на него проще, ведь интерфейс там классический.)

Да что ты говоришь!? Я как раз такую заразу поймал на Файрфоксе. И чем же в таком слкчае рулит ФФ?

Ты заблуждаешься насчёт безопасности FF и это тебя когда-нибудь подведёт.

P.S. Ждём радостных возгласов от Сафариводов и Опероводов. Пока кто-нибудь не сознается, что и на этих бракзерах словил заразу :) ^_^

Ты заблуждаешься насчёт безопасности FF и это тебя когда-нибудь подведёт.

P.S. Ждём радостных возгласов от Сафариводов и Опероводов. Пока кто-нибудь не сознается, что и на этих бракзерах словил заразу :) ^_^

А вообще, я IE7-8 в плане безопасности доверяю больше, чем FF.

И, если надо зайти на рискованный сайт, то я захожу на него через IE, т.к. в нём по умолчанию выполнение всех скриптов и ActiveX отключено.

И, если надо зайти на рискованный сайт, то я захожу на него через IE, т.к. в нём по умолчанию выполнение всех скриптов и ActiveX отключено.

что мешает это сделать в лисе?

патриотизЬмЬ? Незнание?

Конечно, будете лазить где ни попадя и на линя поймаете шняжку.

Я не фанат мозилы, но все проблемы которые были на компах родом угадайте откуда.

патриотизЬмЬ? Незнание?

Конечно, будете лазить где ни попадя и на линя поймаете шняжку.

Я не фанат мозилы, но все проблемы которые были на компах родом угадайте откуда.

Начиная с Висты в загрузочном меню (по F8) появился пункт о восстановлении системы. Он запускает специальную среду откуда можно запустить System Restore, а в нем откатиться на время до появления вируса в системе.

«Естественно на компьютере не должны быть зафаирволлен удалённый доступ, не отключен удалённый реестр.»

Вообще-то это совершенно неестественно. Любой мало-мальски грамотный админ отключает оба ваших «естественных пункта».

Вообще-то это совершенно неестественно. Любой мало-мальски грамотный админ отключает оба ваших «естественных пункта».

Любой мало-мальски грамотный админ без проблем удаленно включит «удалённый реестр» (извините за тафтологию) и откроет необходимые порты/использует Dameware, Radmin, etc.

Вообще-то это совершенно неестественно. Любой мало-мальски грамотный админ отключает оба ваших «естественных пункта».

Это неправильный админ. Эти порты должны быть закрыты на доступ снаружи, но в локальной сети это всё должно работать, иначе это не админ, а сам себе злобный буратино, который вокруг себя вырыл ров, и запустил крокодилов, а сделать мост наружу забыл.

Это неправильный админ. Эти порты должны быть закрыты на доступ снаружи, но в локальной сети это всё должно работать, иначе это не админ, а сам себе злобный буратино, который вокруг себя вырыл ров, и запустил крокодилов, а сделать мост наружу забыл.

Неплохо было бы автору в топике собрать всё полезное, что написали в комментах. Особенно названия программ.

От себя так же поделюсь некоторым опытом и названиями программ, которые использую.

Недавно как раз удалял вирь, который просил что-то отправить. В первую очередь, что я заметил, доступ в интернет и сеть почему-то с этого компьютера пропал, но при этом как ни странно на этот компьютер можно было зайти удалённо (через расшару). Естественно этим сразу воспользовался и залил нужный софт.

В первую очередь с пристрастием изучил список процессов через far (в нём удобно библиотечки загруженные смотреть и путь, откуда процесс запущен).

Так же неплоха программа starter — она умеет дескрипшны к библиотекам считывать. Часто вирусописатели не заморачиваются с составлением дескрипшна, а все честные библиотеки как правило подписаны.

В итоге найти через список процессов ничего не удалось — отдельный процесс не использовался, а была подгрузка в качестве библиотеки в один из системных процессов. Это был winlogon, поскольку в списке процесса была посторонняя библиотека, но я решил убедиться. Убедился я это путём «нагрузки» приложения -вируса, которая неплохо реагировала на неадекватные действия и грузила процессор, а это легко было заметить в списке процессов. Далее я поставил Process Explorer, там есть прикольная фича — можно убивать треды. Проверил ещё раз, погрузив проц, действительно тред с этой штукой грузил проц. Убил тред с вируснёй, но так и не выяснил откуда она подгружалась. Почему-то везде (в списках процессов) был указан сетевой адрес загрузки. То есть адрес вида \\82.123.22.11\woehfowe.exe что это? подмена адреса загрузки? Расшара через инет сработать никак не могла…

Жаль эти приложения нельзя натравливать на удалённый комп. Поскольку в моём случае — у меня было небольшое количество рабочей области, на которой я мог что-то запускать, остальную занимал вирь.

В иных случаях нужно заходить по сети (это кстати не всегда можно сделать) или загружать лайв сд, но в этом случае невозможно понять, что же происходит на заражённом компьютере.

Так же можно понять где зарыт вирь по тому, как грузится комп, на каком этапе появляется окошко — так можно узнать как именно загружается вирь.

Варианты зарытия вирей:

1) тупо стандартная автозагрузка (нужная ветка в реестре легко находится) либо через папку автозагрузка, но это в последнее время мало используется.

2) загрузка в виде библиотеки, обычно в explorer.exe но бывает и winlogon.exe. Обнаружить можно через far, starter — убить через process explorer

3) загрузка в виде сервиса или драйвера — обнаружить можно через sc query, стандартный список сервисов и ещё через servconf — удобная утилита для работы с сервисами и драйверами.

4) подмена какого-нить системного процесса. ну тут всё просто =)

Если процесс скрытый и обнаружить его не удаётся — можно попробовать поискать с помощью rootkit revealer. Так же можно попробовать проследить за тем что за вызовы бегают в системе с помощью Process Monitor от Sysinternals.

Ещё, бывает, хочется удалить файл, а он не удаляется — типо занят. Грузиться в безопасный режим или юзать лайвсд влом — тогда помогает небольшая утилитка unlocker. Разблокирует файлы и папки и можно легко удалить что угодно.

Надеюсь сей текст будет кому-нибудь полезен =)

От себя так же поделюсь некоторым опытом и названиями программ, которые использую.

Недавно как раз удалял вирь, который просил что-то отправить. В первую очередь, что я заметил, доступ в интернет и сеть почему-то с этого компьютера пропал, но при этом как ни странно на этот компьютер можно было зайти удалённо (через расшару). Естественно этим сразу воспользовался и залил нужный софт.

В первую очередь с пристрастием изучил список процессов через far (в нём удобно библиотечки загруженные смотреть и путь, откуда процесс запущен).

Так же неплоха программа starter — она умеет дескрипшны к библиотекам считывать. Часто вирусописатели не заморачиваются с составлением дескрипшна, а все честные библиотеки как правило подписаны.

В итоге найти через список процессов ничего не удалось — отдельный процесс не использовался, а была подгрузка в качестве библиотеки в один из системных процессов. Это был winlogon, поскольку в списке процесса была посторонняя библиотека, но я решил убедиться. Убедился я это путём «нагрузки» приложения -вируса, которая неплохо реагировала на неадекватные действия и грузила процессор, а это легко было заметить в списке процессов. Далее я поставил Process Explorer, там есть прикольная фича — можно убивать треды. Проверил ещё раз, погрузив проц, действительно тред с этой штукой грузил проц. Убил тред с вируснёй, но так и не выяснил откуда она подгружалась. Почему-то везде (в списках процессов) был указан сетевой адрес загрузки. То есть адрес вида \\82.123.22.11\woehfowe.exe что это? подмена адреса загрузки? Расшара через инет сработать никак не могла…

Жаль эти приложения нельзя натравливать на удалённый комп. Поскольку в моём случае — у меня было небольшое количество рабочей области, на которой я мог что-то запускать, остальную занимал вирь.

В иных случаях нужно заходить по сети (это кстати не всегда можно сделать) или загружать лайв сд, но в этом случае невозможно понять, что же происходит на заражённом компьютере.

Так же можно понять где зарыт вирь по тому, как грузится комп, на каком этапе появляется окошко — так можно узнать как именно загружается вирь.

Варианты зарытия вирей:

1) тупо стандартная автозагрузка (нужная ветка в реестре легко находится) либо через папку автозагрузка, но это в последнее время мало используется.

2) загрузка в виде библиотеки, обычно в explorer.exe но бывает и winlogon.exe. Обнаружить можно через far, starter — убить через process explorer

3) загрузка в виде сервиса или драйвера — обнаружить можно через sc query, стандартный список сервисов и ещё через servconf — удобная утилита для работы с сервисами и драйверами.

4) подмена какого-нить системного процесса. ну тут всё просто =)

Если процесс скрытый и обнаружить его не удаётся — можно попробовать поискать с помощью rootkit revealer. Так же можно попробовать проследить за тем что за вызовы бегают в системе с помощью Process Monitor от Sysinternals.

Ещё, бывает, хочется удалить файл, а он не удаляется — типо занят. Грузиться в безопасный режим или юзать лайвсд влом — тогда помогает небольшая утилитка unlocker. Разблокирует файлы и папки и можно легко удалить что угодно.

Надеюсь сей текст будет кому-нибудь полезен =)

В C:\Documents and Settings\юзер\Local Settings\Temp

находятся два файла .dll и .bat, собственно они оба и вирусы

библиотеку можно удалить лишь сняв с автозагрузки, или загрузиться

с livecd и в примонтированном диске почистить файлы в указанном выше пути.

Или в два этапа, сначала удалить bat, потом перезагрузиться и убить неиспользуюмую dll

находятся два файла .dll и .bat, собственно они оба и вирусы

библиотеку можно удалить лишь сняв с автозагрузки, или загрузиться

с livecd и в примонтированном диске почистить файлы в указанном выше пути.

Или в два этапа, сначала удалить bat, потом перезагрузиться и убить неиспользуюмую dll

Когда я последний раз словил подобную гадость, я вылечился простым способом. Я снес раздел с виндой и поставил Ubuntu. И такая благодать настала — ни в сказке сказать, ни пером описать ;)

Сервисов много, но если можно справится стандартными способами, то неплохо было бы о них знать, чтобы не вспоминать каждый раз про соответствующие сервисы (ссылки на которые в букмарках на заражённом компьютере). Кроме того, подобные действия возможно помогут при других подобных угрозах, или просто повреждённом компьютере, когда удалённо доступ есть, а с прямым уже сложнее.

Увы, мне этот сервис не помог. Код, предложенный им, не подошел.

У одной знакомой был вирус который во всех браузерах (IE, Opera, Mozila) подменял все ссылки на редиректы на всех популярных поисковых движках, а также вешал банер на страницу.

Ничего не мог поделать с ним. В процессах были только виндовые файлы. В итоге снес винду ибо надоело его искать.

Ничего не мог поделать с ним. В процессах были только виндовые файлы. В итоге снес винду ибо надоело его искать.

Редиректы обычно живут в \system32\drivers\etc\hosts

С удалённым доступом любой дурак сможет. А вот лучше бы написали, как удалить его без удалённого доступа к машине!

Кстати, это говно не только Task Manager, но и совершенно левый Process Monitor блочило. Причем даже переименование EXEшника не помогало. Похоже, оно вообще убивает любые запускаемые после него процессы. Вылечил перезаливкой XP c нуля (это был 7-дюймовый eeePC, используемый исключительно как веб-терминал через оперу).

Как один из вариантов — этот способ, несомненно имеет место быть. Но.

Первое — мало кто включает удаленный реестр. Мы что — ненормальные?

Второе — мало кто оставляет включенным телнет.

3 — Через систем поинт — она всегда выключена. Толку от нее — как с козла молока.

4 — Не у всех есть загрузчик висты. А если и есть — значит и любой лайв-сд найдется, в том числе и хайрен бут.

5 — Чтобы не кусать локти завтра — нужно думать вчера. Возьмите за правило делать на системе образ патриции С. И вам не нужен будет ни один резидентный антивирус. авз раз в неделю хватит пройтись.

А еще чуть глубже — win pe никто не отменял. что стоит прописать в бут ини доп стоку с винпе и в случае чего грузится с нее. Другое дело, что бут.ини тоже легко «схерить», но есть бут флешка ).

Первое — мало кто включает удаленный реестр. Мы что — ненормальные?

Второе — мало кто оставляет включенным телнет.

3 — Через систем поинт — она всегда выключена. Толку от нее — как с козла молока.

4 — Не у всех есть загрузчик висты. А если и есть — значит и любой лайв-сд найдется, в том числе и хайрен бут.

5 — Чтобы не кусать локти завтра — нужно думать вчера. Возьмите за правило делать на системе образ патриции С. И вам не нужен будет ни один резидентный антивирус. авз раз в неделю хватит пройтись.

А еще чуть глубже — win pe никто не отменял. что стоит прописать в бут ини доп стоку с винпе и в случае чего грузится с нее. Другое дело, что бут.ини тоже легко «схерить», но есть бут флешка ).

1. Он по-умолчанию включен, насколько я знаю. Зачем его отключать? Может проще фаирволл поставить, гораздо безопаснее будет.

2. телнет, зачем телнет? Нужен RPC, SMB и RDC полезен

3. Понятно, вначале отключить, считать что она не нужна. :)

4. Практика показывает, что у многих есть. Или диск с ноутом, или сами писали чтобы потестировать или вообще «откуда-то взялся» :)

5. Люди делятся на тех, кто не делает бекапы и кто уже делает. Несмотря на то, что это вдалбливается годами, если бекап не работает искаропки, то над ним заморачивается только малая часть пользователей.

2. телнет, зачем телнет? Нужен RPC, SMB и RDC полезен

3. Понятно, вначале отключить, считать что она не нужна. :)

4. Практика показывает, что у многих есть. Или диск с ноутом, или сами писали чтобы потестировать или вообще «откуда-то взялся» :)

5. Люди делятся на тех, кто не делает бекапы и кто уже делает. Несмотря на то, что это вдалбливается годами, если бекап не работает искаропки, то над ним заморачивается только малая часть пользователей.

А у нас не получилось подключиться через другой компьютер, просто винду переписали…

Этот вариант принципиально не отличается от:

— анализа по сети (то что и указано в посте)

— использования Live CD (что многие предложили)

Но у него есть недостаток, что надо разбирать компьютер и брать другой для манипуляций. Этот вариант стоит использовать только в случае серьёзных проблем, когда главная задача — восстановить данные, а не систему. В более «лёгких» случаях этот вариант излишне геморройный.

— анализа по сети (то что и указано в посте)

— использования Live CD (что многие предложили)

Но у него есть недостаток, что надо разбирать компьютер и брать другой для манипуляций. Этот вариант стоит использовать только в случае серьёзных проблем, когда главная задача — восстановить данные, а не систему. В более «лёгких» случаях этот вариант излишне геморройный.

Мне от исбавится от данного трояна помог AVZ с исполняемым скриптом virusinfo.info/showpost.php?p=579656&postcount=5 А убил его сразу же на компьютере, сделав такие манипуляции WIN+U, запускаем «Лупу», высвечивается окно с информацией и там есть ссылка на «Веб узел майкрософт», запускаем, открываем браузер и далее либо идём в интернет за новым AVZ, либо прописываем путь до папки с антивирусами программа и проверяем, редактируем, удаляем и работаем дальше :)

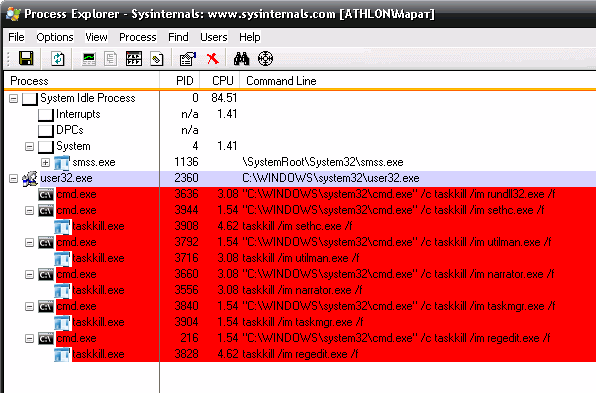

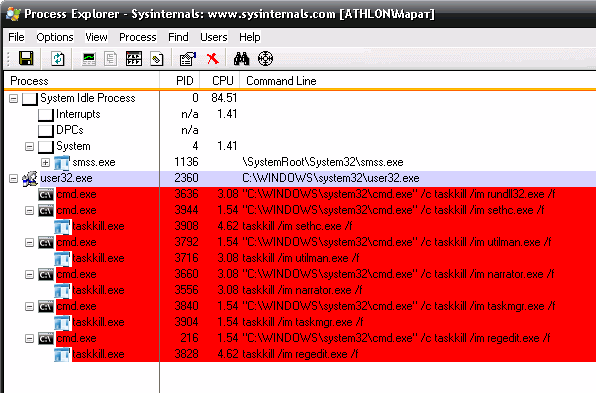

Кстати, по таймеру в вирусе выполняются следующие команды для закрытия полезных программ:

Но там нет команды для ProcessExplorer, чему был я рад и, выполнив Ctrl+Shift+Esc, убил заразу :^)

Но там нет команды для ProcessExplorer, чему был я рад и, выполнив Ctrl+Shift+Esc, убил заразу :^)

Внесу свои 5 копеек:

Обойти окно вируса проще простого если не отключена функция автозагрузки через USB (по молчанию в XP она включена). Вставил в комп, флешку она мне радостно мелькнула привычным окном поверх этой черной вирусной заставки. Дальше я открыл Word и оттуда Файл-Открыть всю остальную операционную систему.

Вирус скопировал cвой user32.exe на флешку, сделав его скрытым файлом и так же прописав в autorun.ini.

при наличии Starter и Unlocker вирус довольно быстро побеждается)

Обойти окно вируса проще простого если не отключена функция автозагрузки через USB (по молчанию в XP она включена). Вставил в комп, флешку она мне радостно мелькнула привычным окном поверх этой черной вирусной заставки. Дальше я открыл Word и оттуда Файл-Открыть всю остальную операционную систему.

Вирус скопировал cвой user32.exe на флешку, сделав его скрытым файлом и так же прописав в autorun.ini.

при наличии Starter и Unlocker вирус довольно быстро побеждается)

И вот еще что:

локальные диски перестают открываться тоже, по причине скопированного авторана:

i064.radikal.ru/1002/a4/dbf0a6643a9d.jpg

s003.radikal.ru/i204/1002/6b/488075b96903.jpg

Чтобы увидеть эти файлы надо выставить отображение скрытых файлов.

локальные диски перестают открываться тоже, по причине скопированного авторана:

i064.radikal.ru/1002/a4/dbf0a6643a9d.jpg

s003.radikal.ru/i204/1002/6b/488075b96903.jpg

Чтобы увидеть эти файлы надо выставить отображение скрытых файлов.

Sign up to leave a comment.

Удаляем трояна, требующего отправку SMS с компьютера