Comments 94

Зачем писать подобные статьи? Их вагон и тележка- причем не маленькая…

И на хабре уже эта тема обсуждалась…

И на хабре уже эта тема обсуждалась…

Да, моя промашка, забыл про хабрапоиск, зато здесь есть список бесплатных серверов и быстрый конфиг, а также рассмотрены некоторые проблемные аспекты, с которыми можно столкнуться.

Отличие вашего топика- только в том, что представлен список бесплатных vps- не более.

Note: Cannot open TUN/TAP dev /dev/net/tun: No such file or directory

Это означает, что техподдержка плохо работает и не включила нам tun модуль.

Это может быт ьи на vps на openvz, и устройство нужно создавать через mknod.

Note: Cannot open TUN/TAP dev /dev/net/tun: No such file or directory

Это означает, что техподдержка плохо работает и не включила нам tun модуль.

Это может быт ьи на vps на openvz, и устройство нужно создавать через mknod.

Случайно поставил этому комментарию минус вместо плюса. Очень жаль, что кто-то ещё минусанул. Проблема, затронутая в комментарии, актуальна. Сам сталкивался не раз. И самое печальное — заранее неизвестно: включен ли модуль tun в настройках ядра у покупаемой виртуалки. Узнаётся по факту

И кто меня слил за коментарий выше? И хотелось бы понять, за что…

Волшебно как подарок на рождество )) а китайцы так могут?

При выборе VPS хостинга, рекомендую почитать ToS.

Некоторые хостинги не любят частые VPN-сессии и входящий трафик.

Некоторые хостинги не любят частые VPN-сессии и входящий трафик.

Я слышал, в дата-центрах ставят железки, которые логгируют подключения к серверам.

Кто знает, насколько это правда?

Кто знает, насколько это правда?

В дата-центрах чьих? Провайдера услуг VPS? А чем это может Вам навредить? Цель шифровать траффик и обходить блокировку.

Да.

Тем, что если владелец дата-центра сотрудничает с органами, я раскрыт.

Тем, что если владелец дата-центра сотрудничает с органами, я раскрыт.

А Вы возьметесь гарантировать, что конкретный датацентр сотрудничать не будет?

Подождите раскрыт кто? Факт использования VPN? Так ваш провайдер домашний и так увидит куда вы идете на VPS. А если вы киберпреступник и используете VPN, для сокрытия вашего истинного адреса то это другой разговор но мы сейчас не про это. Наша цель обойти блокировку сайта в Российском сегменте и зашифровать инфу от глаз домашнего провайдера.

правда

У нас ничего такого не ставят.

Не только в датацентрах, у провайдеров тоже все логируется, обязаны по закону.

Обязаны… Но там порой такие смешные техтребования, что…

Знаю небольшого провайдера, у которого в «черный ящик» несколько гигабитных линков зеркалятся по 100mbit порту. При этом техусловия соблюдены и случись чего никого низачто не нагнут. Все довольны.

А еще есть такая бамажка как «отказник»… С ней можно жить и провайдить годами.

Знаю небольшого провайдера, у которого в «черный ящик» несколько гигабитных линков зеркалятся по 100mbit порту. При этом техусловия соблюдены и случись чего никого низачто не нагнут. Все довольны.

А еще есть такая бамажка как «отказник»… С ней можно жить и провайдить годами.

Пока провайдеру везет и из его сети не было ни одного серьезного инцидента, при первом же случае его нагнут вплоть до лишения лицензии и ответе за все не правомерные действия совершенные с его IP, если он не может предоставить нормальный лог. Я сисадмин интернет провайдера, про требования и логи знаю не по наслышке, примерно раз в 2-3 месяца мы получаем запрос из органов на определение того, кто в такое-то время сидел с такого-то ip или в определенный промежуток времени обращался к определенным адресам. Процедура выдачи такой информации отлажена, почти все биллинги это предусматривают штатно. Еще есть определенный список ресурсов, доступ к которым мониторится постоянно и все пользователи, которые туда обращались логируются и списком уходят на спец. ящик. По поводу «отказника» я не знаю как в России, но в Украине мы вынуждены соблюдать этот закон (Обращаем внимание на Статью 39 пункт 4, не путать со статьей 39 пункт 1 подпункт 4). Техтребование — это полный лог в формате NetFlow и линки не зеркалятся, а в ящик уходит только сам лог с оборудования, который в умелых руках предоставляет достаточно информации для анализа и нагибаня виновных. Пока вы «Неуловимый Джо» можно верить в некомпетентность провайдеров и органов, отказников и деда мороза, но попробуйте совершить что-то серьезное из сети своего провайдера и проверить настолько ли вы неуловимы.

ну я вообщем тоже непонаслышке :)

Если техтребования соблюдены — никто никого не нагнет.

Ибо введение СОРМа — весчь треугольная. Есть контролирующий орган (для простоты назовем далее его ФСБ), есть афилированые с ним конторы, в одну из которых тебя посылает это ФСБ для пролучения экспертного заключения (а пока заключение не получено — ты можешь работать по «отказнику», если ФСБ не против его дать:), исследования твоей сети и прочая прочая прочая… По результату этой экспертизы выдается/согласовывается план введения СОРМ (на этом этапе можно ой как потянуть время:). потом в соответствии с планом проводятся работы… Угадай как и в каком порядке их надо проводить, чтобы ответственность лежала не на провайдере, а на исполняющей организации.

я о чем толкую — можно ТУПО исполнять все указания и покупать все что тебе скажут и внедрять так как скажут, но можно и лавировать, внимательно читая законодательство. От позиции провайдера зависит.

Ну и от финансов. До некой поры нам «отказник» дешевле обходился. Ну а потом, когда всех за%№али — пришлось внедрить.

Если техтребования соблюдены — никто никого не нагнет.

Ибо введение СОРМа — весчь треугольная. Есть контролирующий орган (для простоты назовем далее его ФСБ), есть афилированые с ним конторы, в одну из которых тебя посылает это ФСБ для пролучения экспертного заключения (а пока заключение не получено — ты можешь работать по «отказнику», если ФСБ не против его дать:), исследования твоей сети и прочая прочая прочая… По результату этой экспертизы выдается/согласовывается план введения СОРМ (на этом этапе можно ой как потянуть время:). потом в соответствии с планом проводятся работы… Угадай как и в каком порядке их надо проводить, чтобы ответственность лежала не на провайдере, а на исполняющей организации.

я о чем толкую — можно ТУПО исполнять все указания и покупать все что тебе скажут и внедрять так как скажут, но можно и лавировать, внимательно читая законодательство. От позиции провайдера зависит.

Ну и от финансов. До некой поры нам «отказник» дешевле обходился. Ну а потом, когда всех за%№али — пришлось внедрить.

Полностью согласен если мы говорим о местечковом провайдере на пару тысяч пользователей, но чем крупнее провайдер, тем накладнее ссорится с органами, да и зачем, какой интерес провайдеру? Анализ логов помогает например прогнозировать какие каналы расширять и какие маршруты приоритетней.

Ладно наш спор к теме топика относится косвенно, думаю можно закончить. Логи есть, никто отрицать не будет, а то в каком они виде оставим на совести провайдеров.

Ладно наш спор к теме топика относится косвенно, думаю можно закончить. Логи есть, никто отрицать не будет, а то в каком они виде оставим на совести провайдеров.

Мужик!

В этом случае лучше туннель по SSH пробрасывать. Тут уж точно никто не придирется.

Онднозначно лучше!

sshuttle поднимается на чистом Amazon EC2 инстансе за 10 минут. Двумя командами, одна из которых: git clone

sshuttle поднимается на чистом Amazon EC2 инстансе за 10 минут. Двумя командами, одна из которых: git clone

Вам на удаленной стороне нужен только ssh!

потом:

sshuttle -r username@sshserver:port 0/0

END!

Тут весь трафик, кроме DNS будет отправлятся на удаленную машину.

Если надо еще и DNS то используем флаг -H.

Все очень быстро и просто, без всякого вскрывание головного мозга.

потом:

sshuttle -r username@sshserver:port 0/0

END!

Тут весь трафик, кроме DNS будет отправлятся на удаленную машину.

Если надо еще и DNS то используем флаг -H.

Все очень быстро и просто, без всякого вскрывание головного мозга.

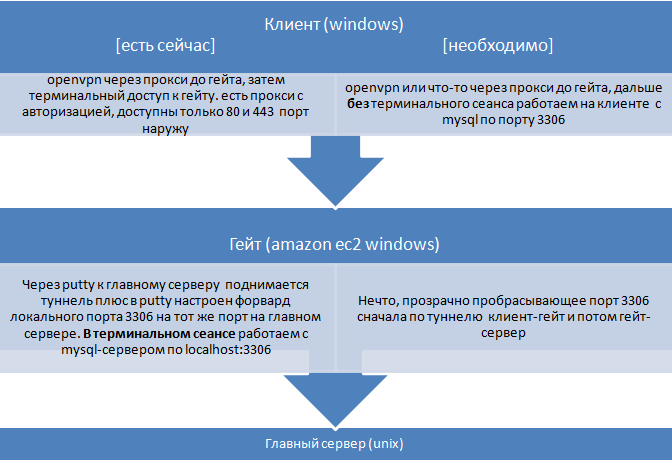

Прямо сейчас решаю задачу сокрытия доступа к удалённому серверу. Исходные данные — главный сервер на *nix в германии, ec2 в европе на винде в качестве гейта и клиент из российской сети, причем сидит за корпоративным прокси.

Настроен туннель через openvpn между клиентом и гейтом, дальше терминальный доступ на гейт и работаем пока оттуда. Нужно сделать второй туннель, чтобы с клиента трафик например по 3306 порту шёл сначала через гейт, потом на главный сервер.

Пока пробую вариант с putty и port forward на гейте, плюс возможно придется включить ip-роутинг на гейте. Другие варианты можете посоветовать?

Настроен туннель через openvpn между клиентом и гейтом, дальше терминальный доступ на гейт и работаем пока оттуда. Нужно сделать второй туннель, чтобы с клиента трафик например по 3306 порту шёл сначала через гейт, потом на главный сервер.

Пока пробую вариант с putty и port forward на гейте, плюс возможно придется включить ip-роутинг на гейте. Другие варианты можете посоветовать?

Можно схему? После обеда гляну.

А смысл ec2 на windows?

Как по мне, можно взять еще один ec2 c linux (если нужна windows для каких то целей).

Клиенты по openvpn соединяются с ec2, на нем сделан тунель ssh (хватит проброс порта ) на сервер mysql в германии. Эти же клиенты могут, через ec2 с linux так же пробератся к ec2 с windows.

те ec2 с linux будет неким шлюзом :)

Если покупать ec2 с linux не хочится, то на нем еще поднимать openvpn в режиме инфраструктуры, и соединятся с сервером в Германии.

Как по мне, можно взять еще один ec2 c linux (если нужна windows для каких то целей).

Клиенты по openvpn соединяются с ec2, на нем сделан тунель ssh (хватит проброс порта ) на сервер mysql в германии. Эти же клиенты могут, через ec2 с linux так же пробератся к ec2 с windows.

те ec2 с linux будет неким шлюзом :)

Если покупать ec2 с linux не хочится, то на нем еще поднимать openvpn в режиме инфраструктуры, и соединятся с сервером в Германии.

Может кому интересно с помощью «OpenVPN Access Server» openvpn.net/index.php/access-server/overview.html можно одной командой установить себе готовый к употреблению VPN, причём настройка если нужна производится из веб интерфейса, единственное бесплатный вариант позволяет только 2 клиента.

Дешевые VPS также можно найти на http://www.lowendbox.com/

Может я чего то не понимаю, но чем не устраивает связка VPN + Proxy без собственного VDS? Например с использованием сервиса proxik.ru? Там уже все настроено, выбирай страну, покупай да подключайся.

а чего не упомянута главная площадка для подобных свистоплясок? :) Micro EC2 инстанс на амазоне? Он тоже вполне себе бесплатный получается даже при интенсивном использовании если «только для себя» :)

В случае Tor запросы генерируете не только вы, но и непонятно кто через вас. В результате это великолепный способ подставиться. Отправит кто-нибудь с вашей машины транзитом сообщение о теракте или запостит CP, и будет как с Александром Янссеном. Правоохранительные органы не станут разбираться, кто там за кем сидит и раскручивать всю цепочку, а повесят всё именно на крайнего. Прецеденты уже есть.

Почитайте про TOR.

Хоть бы даже в вики почитайте…

У него очень много слабых мест.

i2p не сильно заточен для выхода в открытый интернет…

Ну и выше правильно сказали, что через вас идет всякая гадость при этом.

Хоть бы даже в вики почитайте…

У него очень много слабых мест.

i2p не сильно заточен для выхода в открытый интернет…

Ну и выше правильно сказали, что через вас идет всякая гадость при этом.

Хотя бы вики не читайте про такие вещи, а фициальную документацию.

Угу… а еще не читайте про правительство оппозиционную документацию — только официальную)

Вики не единственный источник, но легко-читаемый неспециалистом.

Вы можете назвать что в вики неправильно написано по поводу безопасности TOR?

Или так просто — лишь бы возмутиться?)

Вики не единственный источник, но легко-читаемый неспециалистом.

Вы можете назвать что в вики неправильно написано по поводу безопасности TOR?

Или так просто — лишь бы возмутиться?)

Я удивлен конкретно вот этой фразе: «Ну и выше правильно сказали, что через вас идет всякая гадость при этом.» И выше я объяснил почему.

Ну да, «всякая гадость» может идти, а может не идти.

Как это связанно с возможной компрометацией узла который непосредственно будет выводить наш трафик в интернет? Или с модуляцией загруженности канала?

Ну или что конкретно в вики вызывает у вас сомнение?

Да, одна моя фраза была недостаточно достоверна. Но как это касается одного из источников?

Одно только то, что подозрительный трафик можно через себя не пропускать не делает данные инструменты сразу свободными от других недостатков.

Я согласен, что в совокупности с другими маскирующими методами можно и TOR использовать. Но чисто им пользоваться неудобно и ненадежно…

Как это связанно с возможной компрометацией узла который непосредственно будет выводить наш трафик в интернет? Или с модуляцией загруженности канала?

Ну или что конкретно в вики вызывает у вас сомнение?

Да, одна моя фраза была недостаточно достоверна. Но как это касается одного из источников?

Одно только то, что подозрительный трафик можно через себя не пропускать не делает данные инструменты сразу свободными от других недостатков.

Я согласен, что в совокупности с другими маскирующими методами можно и TOR использовать. Но чисто им пользоваться неудобно и ненадежно…

Я не понимаю какой смысл парировать утверждения, которых я не делал? Я все объяснил в предыдущем комментарии и не вижу смысла повторяться.

Простите, плохо себя чувствовал, телепатические способности ослабли, не заметил что это не вы а кто-то другой от вашего имени написал:

«Хотя бы вики не читайте про такие вещи, а фициальную документацию. „

«Хотя бы вики не читайте про такие вещи, а фициальную документацию. „

tor — весьма небезопасная вещь.

сделана по заказу

Однажды заметил, что tor модифицирует мой http-траффик, один из серверов по пути вставляет свои заголовки с «левыми» js-скриптами на автозагрузку виндовых троянов. Я, правда, под линуксом сидел и мне пофиг.

сделана по заказу

Однажды заметил, что tor модифицирует мой http-траффик, один из серверов по пути вставляет свои заголовки с «левыми» js-скриптами на автозагрузку виндовых троянов. Я, правда, под линуксом сидел и мне пофиг.

Надо заметить, что при совместном анализе логов провайдера и «запрещённого сайта» можно выявить одновременные пересылки данных от некоего абонента к VPN-серверу и того же сервера к сайту. Поэтому для спокойного серфинга по российским ресурсам неплохо было бы иметь два различных VPN-сервера за границей (лучше в разных странах) с туннелем между ними.

А в чем островок свободы-то? Что с чужого IP (ставшего на время аренды «нашим») в мир ходим? Это, в лучшем случае, туннелирование на неизвестный сервер, не более того.

Если уж Вы задумаетесь сделать так, чтобы СОРМ совсем ничего не заметил в ваших пакетах (даже характера загрузки канала и прочих «мелочей»), очень невредно забить весь канал случайным трафиком (как и каким — вопрос отдельный, как раз для статьи на Хабре), и внимательно выбирать провайдера хостинга на «той» стороне. В конце-концов, выскочить из-под СОРМа мало, еще и ECHELON-у бы не попасться :)

P.S. Фразу про tor и i2p так и не понял, почему это трафик в нем «негарантированно» зашифрован?

Если уж Вы задумаетесь сделать так, чтобы СОРМ совсем ничего не заметил в ваших пакетах (даже характера загрузки канала и прочих «мелочей»), очень невредно забить весь канал случайным трафиком (как и каким — вопрос отдельный, как раз для статьи на Хабре), и внимательно выбирать провайдера хостинга на «той» стороне. В конце-концов, выскочить из-под СОРМа мало, еще и ECHELON-у бы не попасться :)

P.S. Фразу про tor и i2p так и не понял, почему это трафик в нем «негарантированно» зашифрован?

Он зашифрован, но кто его расшифровывает?)

Не адресат, а промежуточный узел на выходе из TOR.

Вы его знаете? Доверяете?

А частная компания в цивилизованной стране без Интерпола вас не выдаст.

ПЫСЫ: А что вы имеете ввиду под Эшелоном и мусорным трафиком? Шутку с корреляцией объемов загрузки?

Не думаю что если такая тяжелая артиллерия пойдет в ход, то мусор поможет… Тут уже как минимум без зомбаков и разделения каналов не обойтись… Ну и физической защиты точки входа конечно (типа через бесплатный вайфай сидеть...)

Не адресат, а промежуточный узел на выходе из TOR.

Вы его знаете? Доверяете?

А частная компания в цивилизованной стране без Интерпола вас не выдаст.

ПЫСЫ: А что вы имеете ввиду под Эшелоном и мусорным трафиком? Шутку с корреляцией объемов загрузки?

Не думаю что если такая тяжелая артиллерия пойдет в ход, то мусор поможет… Тут уже как минимум без зомбаков и разделения каналов не обойтись… Ну и физической защиты точки входа конечно (типа через бесплатный вайфай сидеть...)

Ой. Развивайте в себе паранойю. По крайней мере, если уж беретесь называть посты (не будем про калибр поста) такими громкими названиями.

Эшелон работает не лично против Вас, он вообще работает. И частная компания, работающая в любой стране, использует общие каналы связи, так что как бы не случилось «ничего личного, но мы и Вас случайно проверили». Где данные всплывут — лучше нам с Вами никогда не узнать и не столкнуться. Мусор же даст только, что 100% времени по каналу летел одинаковый объем закриптованного трафика — это сильно сужает шансы на алгоритмическое связывание пиков вашего трафика и пиков трафика некой другой точки интернета.

Эшелон работает не лично против Вас, он вообще работает. И частная компания, работающая в любой стране, использует общие каналы связи, так что как бы не случилось «ничего личного, но мы и Вас случайно проверили». Где данные всплывут — лучше нам с Вами никогда не узнать и не столкнуться. Мусор же даст только, что 100% времени по каналу летел одинаковый объем закриптованного трафика — это сильно сужает шансы на алгоритмическое связывание пиков вашего трафика и пиков трафика некой другой точки интернета.

Не мог бы уважаемый анон подсказать зарубежные VPS с просто ssh, iptables и 2-мя IP?

Особенно бесплатные.

IMHO — это будет проще всего.

Особенно бесплатные.

IMHO — это будет проще всего.

>Особенно бесплатные.

Это врятли будет. Минимально, но надо будет, что то платить.

В основном идет ограничение по трафику.

Это врятли будет. Минимально, но надо будет, что то платить.

В основном идет ограничение по трафику.

нидерланды одна из самых «палевных» стран, а вовсе не безопасных.

Приведённая Вами фраза не требует доп. расшифровки. Странно. Посмотрел Ваш профайл. Давний Хабра пользователь, а нагуглить что такое «ifconfig» не догадались

Да, автор совсем на деталях не стал останавливаться. Возможно, стоило бы. Но можно и саму найти ответы на вопросы

Гугл подскажет:

www.google.ru/search?q=venet0

по первой же же ссылке ответ:

В общем, venet0 — это тот виртуальный интерфейс, который появляется на арендованной VDS, если виртуализация основана на решении OpenVZ. И через этот интерфейс виртуалка общается с инетом, вместо привычного eth0.

В отличных от OpenVZ решениях виртуализации интерфейс может быть иной

Что такое venet0 и тоже ли это самое, что eth0 я не знаю.

Гугл подскажет:

www.google.ru/search?q=venet0

по первой же же ссылке ответ:

OpenVZ создаёт в хост-системе и в каждом контейнере сетевой интерфейс venet0. Хост-система получает IP-адрес 192.0.2.1 и служит для контейнеров шлюзом по умолчанию:

В общем, venet0 — это тот виртуальный интерфейс, который появляется на арендованной VDS, если виртуализация основана на решении OpenVZ. И через этот интерфейс виртуалка общается с инетом, вместо привычного eth0.

В отличных от OpenVZ решениях виртуализации интерфейс может быть иной

А у кого есть опыт работы с openvpn на arm-устройствах в плане настройки openvpn на "скорость"?

Режется втрое минимум, а то и впятеро..

Sign up to leave a comment.

Создание «островка сетевой свободы» на основе VPS за 30 минут