Comments 89

спасибо. а как можно объединить 2 подключения так, чтобы получить одно более быстрое, например. объединить подключение по двум модемам?

Насколько я понимаю, если иметь 2 модема, то скорость Вы почувствуете только при большой нагрузке. А вот чтобы ощутить суммарную скорость — тут роутер Вам ничем помочь не сможет. Только policy-routing, но это не увеличение пиковой скорости, а скорее именно ширины канала…

Можно PPP Multilink поднять, если с провайдером договориться.

Я неправильно выразился. Вот такая ситуация: есть небольшой офис, который сидит на 3G модеме. Теоретически можно добавить еще один 3G модем и заставить маршрутизатор маршрутизировать разные TCP сессии (или комбинации src-ip — dst-ip) через разные модемы, та, чтобы сбалансировать между ними нагрузку. В этом случае пропускная способность увеличится и пользователи ощутят «увеличение скорости», хоть пакеты и не будут летать быстрее. в общем, вопрос такой: как распределить трафик между двумя модемами, чтобы второй модем тоже работал, а не просто ждал, когда сдохнет первый.

Я на Mikrotik примерно такую задачу решил для разных протоколов: сделал правила маршрутизации так, чтобы допустим, для http использовался один канал, а для vpn между офисами — другой. если же один из каналов падал, то все начинало маршрутизироваться через оставшийся канал. А вот как весь трафик распределить по двум каналам так и не придумал.

Я на Mikrotik примерно такую задачу решил для разных протоколов: сделал правила маршрутизации так, чтобы допустим, для http использовался один канал, а для vpn между офисами — другой. если же один из каналов падал, то все начинало маршрутизироваться через оставшийся канал. А вот как весь трафик распределить по двум каналам так и не придумал.

А вот как весь трафик распределить по двум каналам так и не придумалПовторюсь, как раз для этих целей можно использовать PPP Multilink. Позволяет объединять много физических каналов в один логический, понятное дело, что провайдер тоже должен поддерживать. Погуглите, масса статей есть с примерами и настройками.

Если хочется в рамках одного соединения, то не получится.

Если суммарно для многих соединений (например, торренты) — PCC, простой и достаточный пример с пояснениями есть в документации: wiki.mikrotik.com/wiki/Manual:PCC

Если суммарно для многих соединений (например, торренты) — PCC, простой и достаточный пример с пояснениями есть в документации: wiki.mikrotik.com/wiki/Manual:PCC

от подключения второго модема Round Trip Time меньше не станет, этим можно увеличить пропускную способность и отказоустойчивость.

Спасибо тебе, добрый человек. Очень пригодится.

Хорошая статья!

еще моменты, которые могут быть востребованы в SOHO:

провайдеры предоставляют PPPoE (Russian DualAccess) или другие VPN

сетевые сервисы — DHCP, NTP, SNMP, сброс логов на внешнее хранение.

еще моменты, которые могут быть востребованы в SOHO:

провайдеры предоставляют PPPoE (Russian DualAccess) или другие VPN

сетевые сервисы — DHCP, NTP, SNMP, сброс логов на внешнее хранение.

Да, это, бесспорно, важные моменты. Но их настройка не практиковалась у нас в фирме, а кроме того, настройка указанных Вами сервисов на микротике настолько элементарна, что я не вижу особенного смысла расписывать ее. Человек, купивший микротик, уже заведомо знает такие вещи, потому что если человек таких вещей не знает — он купит D-Link. :)

Настроить время, часовой пояс можно так:

/system clock set time-zone-name=Europe/Moscow

/system ntp client set enabled=yes mode=unicast primary-ntp=5.148.175.134 secondary-ntp=81.94.123.16

Такой вопрос: мне нужно прокинуть несколько портов наружу. Собственно, задача не из разряда rocket science, моментально нагуглил и сделал то, что описано у вас в п.9.

Теперь я заранее прошу прощения, но я от администрирования далек, и сейчас, возможно, буду похож на блондинку, у «которой пропал интернет с процессора» :) Проблема в том, что после прокидывания портов роутер все равно отсекает все попытки соединения извне, и даже при сканировании при помощи nmap открытых портов не видно. При этом при указании nmap какой-то опции на «более глубокое сканирование» (как гласила инструкция, подсмотренная в интернете :)), нужные порты таки были видны. Я понимаю, что это похоже на гадание по фотографии, но все же — есть какие-то варианты «from the top of your head», или проблема не совсем очевидна? При использовании другого роутера (Netgear WNR3500L) проблем на наблюдалось.

Доберусь до дома — смогу предоставить детали.

Теперь я заранее прошу прощения, но я от администрирования далек, и сейчас, возможно, буду похож на блондинку, у «которой пропал интернет с процессора» :) Проблема в том, что после прокидывания портов роутер все равно отсекает все попытки соединения извне, и даже при сканировании при помощи nmap открытых портов не видно. При этом при указании nmap какой-то опции на «более глубокое сканирование» (как гласила инструкция, подсмотренная в интернете :)), нужные порты таки были видны. Я понимаю, что это похоже на гадание по фотографии, но все же — есть какие-то варианты «from the top of your head», или проблема не совсем очевидна? При использовании другого роутера (Netgear WNR3500L) проблем на наблюдалось.

Доберусь до дома — смогу предоставить детали.

Любезный, а на файерволле-то порты у Вас открыты? Нат это нат, а еще их надо открывать. Правила описаны в п.8.

Спасибо за наводку, посмотрю.

Вот правила фаервола (добавил новое в начало, для порта 9091):

(кликабельно)

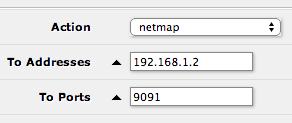

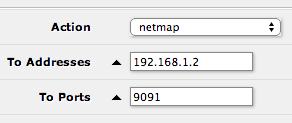

Вот таблица NAT-а:

(кликабельно)

Вот остаток того, что не видно в таблице NAT-а:

При этом

но в то же время

Ну и из браузера тоже недоступно (там веб-сервис на порту 9091 висит). Сервис точно живой (по адресу 192.168.1.2:9091 из внутренней сети открывается без проблем).

(кликабельно)

Вот таблица NAT-а:

(кликабельно)

Вот остаток того, что не видно в таблице NAT-а:

При этом

$ nmap <IP>

Starting Nmap 5.21 ( http://nmap.org ) at 2014-07-03 04:18 MSK

Note: Host seems down. If it is really up, but blocking our ping probes, try -PN

Nmap done: 1 IP address (0 hosts up) scanned in 3.05 seconds

но в то же время

$ nmap -PN <IP>

Starting Nmap 5.21 ( http://nmap.org ) at 2014-07-03 04:18 MSK

Nmap scan report for <IP>.cpe.teksavvy.com (<IP>)

Host is up (0.078s latency).

Not shown: 999 filtered ports

PORT STATE SERVICE

9091/tcp open unknown

Nmap done: 1 IP address (1 host up) scanned in 196.19 seconds

Ну и из браузера тоже недоступно (там веб-сервис на порту 9091 висит). Сервис точно живой (по адресу 192.168.1.2:9091 из внутренней сети открывается без проблем).

Поставил forward, убрал In Interface (раньше там стоял ether1-gateway). По-прежнему не работает, но кое-что изменилось: теперь у фаервольного правила при попытке досутчаться браузером извне начал бежать счетчик пакетов, но ответа по-прежнему нет.

Уже начал грешить на хитрую конфигурацию сервиса, висящего на 9091-м порту (собственно, обычная веб-морда для Transmission), поэтому тупо поднял Nginx с дефолтной страницей на 8080-м порту, открыл порт на фаерволе, пробросил NAT-ом — и та же самая картина: изнутри виден, снаружи нет, nmap без параметров его не видит, с -PN видит.

Уже начал грешить на хитрую конфигурацию сервиса, висящего на 9091-м порту (собственно, обычная веб-морда для Transmission), поэтому тупо поднял Nginx с дефолтной страницей на 8080-м порту, открыл порт на фаерволе, пробросил NAT-ом — и та же самая картина: изнутри виден, снаружи нет, nmap без параметров его не видит, с -PN видит.

а выполните, пожалуйста, в терминале команду

Если есть, что скрывать, можно почистить код немного, но лучше просто замените все на единицы и двойки, как в статье. Выложите сюда, я поищу ошибку. Адреса 192.168.*.* редактировать не надо, только внешние.

/ip firewall exportЕсли есть, что скрывать, можно почистить код немного, но лучше просто замените все на единицы и двойки, как в статье. Выложите сюда, я поищу ошибку. Адреса 192.168.*.* редактировать не надо, только внешние.

Скрывать особо нечего, внешних адресов там нет.

ip config export

[admin@MikroTik] > /ip firewall export

# jan/13/1970 14:32:36 by RouterOS 5.21

# software id = HF0I-6X98

#

/ip firewall connection tracking

set enabled=yes generic-timeout=10m icmp-timeout=10s tcp-close-timeout=10s tcp-close-wait-timeout=10s \

tcp-established-timeout=1d tcp-fin-wait-timeout=10s tcp-last-ack-timeout=10s tcp-syn-received-timeout=5s \

tcp-syn-sent-timeout=5s tcp-syncookie=no tcp-time-wait-timeout=10s udp-stream-timeout=3m udp-timeout=10s

/ip firewall filter

add action=accept chain=forward disabled=no dst-address=192.168.1.2 dst-port=9091 protocol=tcp

add action=accept chain=forward disabled=no dst-address=192.168.1.2 dst-port=8080 protocol=tcp

add action=accept chain=input comment=«default configuration» disabled=no protocol=icmp

add action=accept chain=input comment=«default configuration» connection-state=established disabled=no

add action=accept chain=input comment=«default configuration» connection-state=related disabled=no

add action=drop chain=input comment=«default configuration» disabled=no in-interface=sfp1-gateway

add action=drop chain=input comment=«default configuration» disabled=no in-interface=ether1-gateway

/ip firewall nat

add action=masquerade chain=srcnat comment=«default configuration» disabled=no out-interface=sfp1-gateway

add action=masquerade chain=srcnat comment=«default configuration» disabled=no out-interface=ether1-gateway \

to-addresses=0.0.0.0

add action=netmap chain=dstnat disabled=no dst-port=9091 protocol=tcp to-addresses=192.168.1.2 to-ports=9091

add action=netmap chain=dstnat disabled=no dst-port=8080 protocol=tcp to-addresses=192.168.1.2 to-ports=8080

/ip firewall service-port

set ftp disabled=no ports=21

set tftp disabled=no ports=69

set irc disabled=no ports=6667

set h323 disabled=no

set sip disabled=no ports=5060,5061 sip-direct-media=yes

set pptp disabled=no

# jan/13/1970 14:32:36 by RouterOS 5.21

# software id = HF0I-6X98

#

/ip firewall connection tracking

set enabled=yes generic-timeout=10m icmp-timeout=10s tcp-close-timeout=10s tcp-close-wait-timeout=10s \

tcp-established-timeout=1d tcp-fin-wait-timeout=10s tcp-last-ack-timeout=10s tcp-syn-received-timeout=5s \

tcp-syn-sent-timeout=5s tcp-syncookie=no tcp-time-wait-timeout=10s udp-stream-timeout=3m udp-timeout=10s

/ip firewall filter

add action=accept chain=forward disabled=no dst-address=192.168.1.2 dst-port=9091 protocol=tcp

add action=accept chain=forward disabled=no dst-address=192.168.1.2 dst-port=8080 protocol=tcp

add action=accept chain=input comment=«default configuration» disabled=no protocol=icmp

add action=accept chain=input comment=«default configuration» connection-state=established disabled=no

add action=accept chain=input comment=«default configuration» connection-state=related disabled=no

add action=drop chain=input comment=«default configuration» disabled=no in-interface=sfp1-gateway

add action=drop chain=input comment=«default configuration» disabled=no in-interface=ether1-gateway

/ip firewall nat

add action=masquerade chain=srcnat comment=«default configuration» disabled=no out-interface=sfp1-gateway

add action=masquerade chain=srcnat comment=«default configuration» disabled=no out-interface=ether1-gateway \

to-addresses=0.0.0.0

add action=netmap chain=dstnat disabled=no dst-port=9091 protocol=tcp to-addresses=192.168.1.2 to-ports=9091

add action=netmap chain=dstnat disabled=no dst-port=8080 protocol=tcp to-addresses=192.168.1.2 to-ports=8080

/ip firewall service-port

set ftp disabled=no ports=21

set tftp disabled=no ports=69

set irc disabled=no ports=6667

set h323 disabled=no

set sip disabled=no ports=5060,5061 sip-direct-media=yes

set pptp disabled=no

Здесь порт 7875 с внешнего интерфейса пробрасывается на ПК внутри сети на аналогичный порт.

netmap это немного другое

/ip firewall nat add action=dst-nat chain=dstnat comment="Nxt API" dst-port=7876 in-interface=ether1 protocol=tcp to-addresses=192.168.1.150netmap это немного другое

Не помогает :(

А можно как-нибудь посмотреть детальные логи фаервола/ната? А то на вкладке «Log» только события вида «admin changed the NAT rule» и т.п.

А можно как-нибудь посмотреть детальные логи фаервола/ната? А то на вкладке «Log» только события вида «admin changed the NAT rule» и т.п.

Думаю, что имеет смысл отключить фильтр чтобы понять в каком месте проблема.

Т.е. отключить весь блок

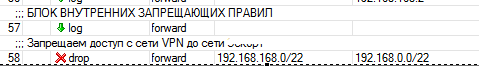

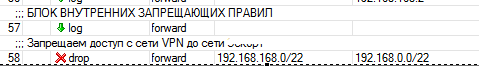

вот это правило странное

если экшн=маскарад, то нет возможности задать to-addresses. если to-addresses задан, то вместо маскарада должен быть срц-нат

строки проброса портов должны быть примерно такими

Возможно, активен файрвол на целевом ПК?

Т.е. отключить весь блок

add action=accept chain=forward disabled=no dst-address=192.168.1.2 dst-port=9091 protocol=tcp

add action=accept chain=forward disabled=no dst-address=192.168.1.2 dst-port=8080 protocol=tcp

add action=accept chain=input comment=«default configuration» disabled=no protocol=icmp

add action=accept chain=input comment=«default configuration» connection-state=established disabled=no

add action=accept chain=input comment=«default configuration» connection-state=related disabled=no

add action=drop chain=input comment=«default configuration» disabled=no in-interface=sfp1-gateway

add action=drop chain=input comment=«default configuration» disabled=no in-interface=ether1-gatewayвот это правило странное

add action=masquerade chain=srcnat comment=«default configuration» disabled=no out-interface=ether1-gateway \

to-addresses=0.0.0.0если экшн=маскарад, то нет возможности задать to-addresses. если to-addresses задан, то вместо маскарада должен быть срц-нат

строки проброса портов должны быть примерно такими

add action=dst-nat chain=dstnat disabled=no dst-port=9091 protocol=tcp to-addresses=192.168.1.2

add action=dst-nat chain=dstnat disabled=no dst-port=8080 protocol=tcp to-addresses=192.168.1.2Возможно, активен файрвол на целевом ПК?

Возможно, активен файрвол на целевом ПК?

Я, кстати, тоже об этом подумал. У микротика и Netgear одинаковый IP относительно компьютера? Или они могут сосуществовать в одной сети (разные IP)?

ой, уровнем ветки ошибся.

в одной сети устройства должны иметь разные адреса

мт 192,168,1,1/24

пк 192,168,1,2/24

мт 192,168,1,1/24

пк 192,168,1,2/24

В сети один только Микротик, я им заменил сгоревший Netgear.

Адреса у всех девайсов, разумеется, разные :)

Микротик 192.168.1.1, «сервер» 192.168.1.2 (выдается по DHCP самим же Микротиком), ну и остальные девайсы тоже по DHCP (192.168.1.0/24)

Адреса у всех девайсов, разумеется, разные :)

Микротик 192.168.1.1, «сервер» 192.168.1.2 (выдается по DHCP самим же Микротиком), ну и остальные девайсы тоже по DHCP (192.168.1.0/24)

Спасибо, попробую поотключать. Странное правило — это «оно само, я ничего не делал» :) Оно так было по дефолту.

Фаервол вряд ли — с другим роутером ведь работало. На целевой машине стандартная Убунта с несколькими сервисами, никакой дополнительной настройки не делал.

Фаервол вряд ли — с другим роутером ведь работало. На целевой машине стандартная Убунта с несколькими сервисами, никакой дополнительной настройки не делал.

Вам в файерволле надо создать дублирующее правило (перед правилом открытия порта) и в action вместо

accept поставить log. Если укажете еще и Prefix, потом в логе будет легче искать. Правило должно быть в списке выше, чем открывающее правило. Как-то так

Спасибо, попробую.

Еще пришел в голову вопрос сам собой. А машина-то под роутером в интернет выходит? То есть нат-маскарад работает?

Та, которая 192.168.1.2? Выходит без проблем: и софт из репов ставится, и почту с гмыла питоний скрипт забирает, и краулер по HTTP ходит, и торренты качаются-раздаются, и так далее…

… но с микротика, имеющего внешний IP, порт не пробрасывается… А не могли бы Вы, забэкапив настройки на микротике, снести все правила файерволла и прочие настройки (в идеале полный сброс), оставив только основной маршрут, включенный маскарад и проброшенный порт? Мангл тоже нужно удалить, а для проброса порта давайте в Вашем случае используем DST-Nat. То есть, в роутере должен остаться:

— внешний IP (

— внутренний IP с указанием интерфейса

— Основной шлюз с указанием направления (0.0.0.0/0) и гейтвея (НЕ интерфейса, а IP-адреса)

— Nat-Masquerade (

— и проброс порта:

— внешний IP (

IP — addresses) с указанием интерфейса— внутренний IP с указанием интерфейса

— Основной шлюз с указанием направления (0.0.0.0/0) и гейтвея (НЕ интерфейса, а IP-адреса)

— Nat-Masquerade (

chain: src-nat, interface:ether1, action:masquerade)— и проброс порта:

chain: dst-nat

Protocol: tcp

Port: 9091

In.Interface: ether1

Action: dst-nat

To addresses: 192.168.1.2

To Ports: 9091

Спасибо за статью, пробежал по диагонали, завтра обязательно прочту полностью.

Скажите а бэкап mikrotik'ов у вас был предусмотрен, я имею ввиду саму железку.

Если был, то какой горячий/холодный?

Какие действия нужно было предпринять, чтоб, в случае аварии, начала работать резервная железка?

Скажите а бэкап mikrotik'ов у вас был предусмотрен, я имею ввиду саму железку.

Если был, то какой горячий/холодный?

Какие действия нужно было предпринять, чтоб, в случае аварии, начала работать резервная железка?

Горячего бэкапа нами предусмотрено не было, несмотря на то, что микротиков несколько… Просто все же:

1. Микротик — это довольно надежная вещь

2. У нас небольшой офис и ≈100 человек, сидящих по VPN

Все, что сделано — бэкап последнего состояния каждого роутера (я за этим слежу), с которого в любой момент можно за 5 минут восстановить ему подобный.

1. Микротик — это довольно надежная вещь

2. У нас небольшой офис и ≈100 человек, сидящих по VPN

Все, что сделано — бэкап последнего состояния каждого роутера (я за этим слежу), с которого в любой момент можно за 5 минут восстановить ему подобный.

Писал-писал коммент. А он протерялся. Ну да ладно. Краткая выдержка:

У нас несколько админов и кто-то может тупо забыть сделать бекап конфига. Поэтому я наваял простой скрипт, который по крону бекапит конфиги всех микротиков. В этом есть два плюса:

1. Не надо самому помнить делать бекапы. Они автоматические.

2. Если кто-то кривыми ручками что-то уронил — всегда можно сделать откат хоть на несколько месяцев назад.

Если будет необходимость, то выложу скрипт на github. Надо?

У нас несколько админов и кто-то может тупо забыть сделать бекап конфига. Поэтому я наваял простой скрипт, который по крону бекапит конфиги всех микротиков. В этом есть два плюса:

1. Не надо самому помнить делать бекапы. Они автоматические.

2. Если кто-то кривыми ручками что-то уронил — всегда можно сделать откат хоть на несколько месяцев назад.

Если будет необходимость, то выложу скрипт на github. Надо?

Конечно надо, выкладывайте, пожалуйста! Попробуем у себя внедрить.

Мне не жалко. Пользуйтесь на здоровье. :)

github.com/DmitriyLyalyuev/mikrotik-backup

github.com/DmitriyLyalyuev/mikrotik-backup

а где можно ссылочку получить? :)

Спасибо за скрипт!

Есть замечания.

В вашем варианте открыты пароли и адреса доступа на микротики.

Чтобы непривелигированные пользователи с этого сервера не могли подсмотреть доступы нужно принимать меры по скрытию списка процессов и ограничению доступа к файлу скрипта.

Если процесс передачи бэкапов происходит по общественной сети — то злоумышленник может подсмотреть фтп-трафик (пароли и ип).

Есть замечания.

В вашем варианте открыты пароли и адреса доступа на микротики.

Чтобы непривелигированные пользователи с этого сервера не могли подсмотреть доступы нужно принимать меры по скрытию списка процессов и ограничению доступа к файлу скрипта.

Если процесс передачи бэкапов происходит по общественной сети — то злоумышленник может подсмотреть фтп-трафик (пароли и ип).

На сервер нет ни у кого доступа, кроме админов. Там нет левых сервисов и все зафайерволено по максимуму.

На самом микротике для FTP, WWW, WWW-SSL указаны строгие списки адресов с которых разрешен доступ. Если пароль утечет, то просто так получить доступ тоже не выйдет.

Более прямого способа слить файлы с микротика я, к сожалению, не нашел. Если отправите pull-request, буду благодарен.

На самом микротике для FTP, WWW, WWW-SSL указаны строгие списки адресов с которых разрешен доступ. Если пароль утечет, то просто так получить доступ тоже не выйдет.

Более прямого способа слить файлы с микротика я, к сожалению, не нашел. Если отправите pull-request, буду благодарен.

На самом деле можно просто сделать авторизацию ssh по сертификату — и забыть о паролях. Точнее по сертификату и пустому паролю.

Ну собственно по ssh скрипт и ходит по сертификату

Я неправильно выразился. Имел в виду тот вариант авторизации, когда по сертификату, но без пароля. Например, такой способ применяется для rsync. Еще в каком-то украинском биллинге встречал.

ABills, видимо.

Сталкивался.

Сталкивался.

Он самый. Возможно, если найду толковую инструкцию (на тот момент у них часть инфы с сайта было утрачено) и вспомню, как настраивал радиус, напишу сюда отдельный пост. Либо о настройке ABills как сущности, либо Mikrotik — часть 2. Тем более, что некоторые дополнения по настройке микротика мне уже в комментариях высказали. Еще чуть-чуть и на новую статью хватит.

Я когда-то писал подробную статью по этому поводу: silverghost.org.ua/2008/10/13/ustanovka-billinga-abills-na-ubuntu-804-lts-server-mikrotik-router-os-v-kachestve-servera-dostupa/

А почему вы ходите по ssh по сертификату, а файлы забираете wget, хотя так же по ключу можно было бы пойти с помощью scp?

Все просто. В Mikrotik'e нет расширения SFTP (не путать с FTPS) для SSH. Т.е. банально scp не работает.

Я бы не оставил своего комментария, предварительно не проверив. :-)

А мы написали простенькое задание в /system scheduler, и шлем бекапы со всех площадок на один e-mail адрес.

Тоже вариант, но не так удобно искать потом бекап за нужный день, IMHO.

Зависит от имеющегося почтовика. Те же gmail и яндекс.почта умеют искать письма по дате.

Это, в принципе, у меет любой почтовик делать. Но в случае, когда у вас есть централизованный сервер бекапов, то валить одно в почту, а другое на сервер как-то не верно, ИМХО.

Сложно мне предстваить компанию, которая бекапит конфиг роутера, но не бекапит свои проекты/сайты/базы и т.п.

О админах, которые еще не делают бекапы я в курсе. ;)

Сложно мне предстваить компанию, которая бекапит конфиг роутера, но не бекапит свои проекты/сайты/базы и т.п.

О админах, которые еще не делают бекапы я в курсе. ;)

Выделить специальный email только для приема бэкапов, и тогда в нем не будет никакого шума, одни только бэкапы, отсортированные по дате.

У меня был настроен VRRP интерфейс. При падении основного ведомый подхватывал на себя все, в плоть до pptp и pppoe серверов.

Настраивается элементарно. Работает надежно.

Настраивается элементарно. Работает надежно.

Спасибо за наводку!

У нас пока только холодный бекап, т.е. в стойке 2 mikrotik'а, один основной, 2й резервный.

Периодически накатываем бекап с основного на резервный, чтоб тот был в актуальном состоянии, в случае выхода из строя основного, надо лишь перекинуть патчкорды с одного mkt на другой.

У нас пока только холодный бекап, т.е. в стойке 2 mikrotik'а, один основной, 2й резервный.

Периодически накатываем бекап с основного на резервный, чтоб тот был в актуальном состоянии, в случае выхода из строя основного, надо лишь перекинуть патчкорды с одного mkt на другой.

Скажите, пожалуйста, какой смысл использовать винбокс, когда есть консольный интерфейс или для любителей гуя шикарный веб-интерфейс?

Вот кому как, а лично я сравнивал винбокс и веб. Никому ничего не навязываю, но лично для меня веб микротика — не шикарный.

Субъективно веб хуже. Winbox под wine куда комфортнее. Хотя бы возможностью нескольких окон. А консоль как-то не пошла, хотя я и линуксоид.

winbox для начинающих или для любителей или для случая когда клиент доступ не дает, а помощь просит…

конечно, когда появляется опыт, то в командной строке становится все быстро и удобно! Тем более что работают подсказки и дополнения команд.

конечно, когда появляется опыт, то в командной строке становится все быстро и удобно! Тем более что работают подсказки и дополнения команд.

Ваша конфигурация будет не комильфо, если микротик обслуживает несколько внутренних сетей (которые маршрутизируются через сам микротик).

Также не получится пустить часть компьютеров (или определенную LAN подсеть) через одного провайдера, а часть через другого.

Для пингов гугла правильно создавать Mangle для цепи Output, а не отдельные маршруты.

Очень зря не рассмотрен вопрос с e-mail уведомлениями при падении канала — тогда бы Ваших скриптов в Netwatch не хватило бы (при падении основного канала SMTP сервер стал бы недосягаем).

Использовать default профили тоже ай-ай как плохо. При росте инфраструктуры и при возникновении задач другого типа (какие-нибудь другие туннели и т.д.) кто-то возьмет да и изменит его, положив все остальное.

Метить трафик внутрь (цепь forward) и на Mikrotik (input) по провайдерам (mark connection) следует отдельно. Не понятно что из Вашего варианта может вылезти (не могу с ходу придумать сценарий, при котором у вас что-то не будет работать, но он есть).

Зачем вы выключаете proxy-arp на локальном интерфейсе? Туннели определенные работать перестанут!

Помимо всего этого из своих личных рекомендаций я бы добавил:

1) Если не пользоваться вторым каналом одновременно с первым (только failover), то я бы attempt time нетвотча делал бы больше для ISP2.

2) Не описаны Firewall правила, их тоже нужно правильно рисовать.

3) С помощью того же Mangle (add to address list с таймаутом) можно реализовать защиту от брутфорса.

Но в общем плюсик за статью — начинающим очень пригодится.

Также не получится пустить часть компьютеров (или определенную LAN подсеть) через одного провайдера, а часть через другого.

Для пингов гугла правильно создавать Mangle для цепи Output, а не отдельные маршруты.

Очень зря не рассмотрен вопрос с e-mail уведомлениями при падении канала — тогда бы Ваших скриптов в Netwatch не хватило бы (при падении основного канала SMTP сервер стал бы недосягаем).

Использовать default профили тоже ай-ай как плохо. При росте инфраструктуры и при возникновении задач другого типа (какие-нибудь другие туннели и т.д.) кто-то возьмет да и изменит его, положив все остальное.

Метить трафик внутрь (цепь forward) и на Mikrotik (input) по провайдерам (mark connection) следует отдельно. Не понятно что из Вашего варианта может вылезти (не могу с ходу придумать сценарий, при котором у вас что-то не будет работать, но он есть).

Зачем вы выключаете proxy-arp на локальном интерфейсе? Туннели определенные работать перестанут!

Помимо всего этого из своих личных рекомендаций я бы добавил:

1) Если не пользоваться вторым каналом одновременно с первым (только failover), то я бы attempt time нетвотча делал бы больше для ISP2.

2) Не описаны Firewall правила, их тоже нужно правильно рисовать.

3) С помощью того же Mangle (add to address list с таймаутом) можно реализовать защиту от брутфорса.

Но в общем плюсик за статью — начинающим очень пригодится.

Прошу помощи у гуру маршрутизации.

У меня стоит задача опубликовать OWA и остальные порты Exchange 2010 на Микротике.

Порты открывать на файрволе и пробрасывать на НАТе я умею, но сколько не пытался, работы Ексча так и не добился. Не получает почту и всё тут, отправляет норм. Хотя вроде ничего там сложного нет. Мануалы по ексчу и микротику в сети не могу найти.

У меня стоит задача опубликовать OWA и остальные порты Exchange 2010 на Микротике.

Порты открывать на файрволе и пробрасывать на НАТе я умею, но сколько не пытался, работы Ексча так и не добился. Не получает почту и всё тут, отправляет норм. Хотя вроде ничего там сложного нет. Мануалы по ексчу и микротику в сети не могу найти.

Думаю, достаточно найти мануалы по настройке эксчейнджа и любого другого маршрутизатора. Лично я список портов Эксчейнджа сходу не скажу, но насчет мануалов по микротику все просто:

wiki.mikrotik.com

А вот по пробросу порта.

Ну и честно говоря, по поводу «в сети не могу найти» — что у Вас там за поисковик?

wiki.mikrotik.com

А вот по пробросу порта.

Ну и честно говоря, по поводу «в сети не могу найти» — что у Вас там за поисковик?

Кстати, по пробросу порта: по ссылке говорится «action=dst-nat», а в вашей статье в п.9 «action=netmap». Чем они отличаются и какой таки использовать?

По большому счету в данном контексте их использования не отличается. А вообще в целом,

DST-NAT — заменяет адрес назначения и/или порт пакета IP до значений, установленных в полях to-addresses и to-ports.

NetMap — создает статический 1:1 маппинг одного набора IP-адреса на другой. Часто используется для передачи открытых IP-адресов для хостов в частных сетях

Подробнее тут.

DST-NAT — заменяет адрес назначения и/или порт пакета IP до значений, установленных в полях to-addresses и to-ports.

NetMap — создает статический 1:1 маппинг одного набора IP-адреса на другой. Часто используется для передачи открытых IP-адресов для хостов в частных сетях

Подробнее тут.

Хорошо бы роутер обновить перед началом каких-либо действий с ним.

В командной строке это делается так (к сожалению не успел скопировать — он обновился и перегрузился..):

Нужно следить за результатами обновлений, чтобы версии firmware всегда были одинаковы.

В winbox обновление делается так:

В командной строке это делается так (к сожалению не успел скопировать — он обновился и перегрузился..):

[admin@mkt] > /system package update check-for-updates

[admin@mkt] > /system package update download

[admin@mkt] > /system package update upgrade

[admin@mkt] > /system package update print

current-version: 6.15

latest-version: 6.15

status: System is already up to date

[admin@mkt] >

[admin@mkt] > /system routerboard print

routerboard: yes

model: 751U-2HnD

serial-number: 2B66012AE691

current-firmware: 3.13

upgrade-firmware: 3.13

[admin@mkt] >

Нужно следить за результатами обновлений, чтобы версии firmware всегда были одинаковы.

В winbox обновление делается так:

А вы сталкивались с созданием IPSEC туннелей?

У меня стоит раутер, на котором я не могу почему-то поднять айписек. Точнее сам туннель подымается, но не подымается маршрут который направляет траффик из внутренней сети в другую точку туннеля… не могу понять, что я упускаю :(

У меня стоит раутер, на котором я не могу почему-то поднять айписек. Точнее сам туннель подымается, но не подымается маршрут который направляет траффик из внутренней сети в другую точку туннеля… не могу понять, что я упускаю :(

Возможно, я не совсем Вас понял, но сами IPSEC-туннели я не поднимал, поднимал только L2TP с IPSEC.

Да, интересует именно site-to-site ipsec…

Сам, к сожалению, не делал. Вы по этому мануалу делали?

А в чем сложность то заключается? Выставьте в клиенте add default route или ручками маршрут пропишите и не забудьте про маскарадинг.

Я поднимал IPSEC.

Маршрут должен уходить в дефолт.

При этом важно чтобы пакеты не попадали в НАТ.

В address-list DST-NO-NAT-FOR-REMOTE-OFFICES сложил список удаленных локальных сеток чтобы не попадали в НАТ.

Для этого я сделал так (первое правило исключает попадание в нат избранным):

Сами настройки туннелей (в моем случае с cisco-linksys какими-то, точно уже не помню):

При помощи команды:

можно посмотреть состояние туннелей.

Вроде работает :)

Если есть вопросы — можете в личку обратится за подробностями.

Маршрут должен уходить в дефолт.

При этом важно чтобы пакеты не попадали в НАТ.

В address-list DST-NO-NAT-FOR-REMOTE-OFFICES сложил список удаленных локальных сеток чтобы не попадали в НАТ.

Для этого я сделал так (первое правило исключает попадание в нат избранным):

/ip firewall nat

add chain=srcnat dst-address-list=DST-NO-NAT-FOR-REMOTE-OFFICES out-interface=ether9-wan src-address=192.168.130.0/24

add action=masquerade chain=srcnat out-interface=ether9-wan

Сами настройки туннелей (в моем случае с cisco-linksys какими-то, точно уже не помню):

/ip ipsec proposal

add auth-algorithms=md5 enc-algorithms=3des lifetime=8h name=PROP1

/ip ipsec peer

add address=x.x.y.y/32 comment=IPSEC1 enc-algorithm=3des local-address=a.a.a.a passive=yes secret=PASS1

add address=x.z.z.z/32 comment=IPSEC2 enc-algorithm=3des local-address=a.a.a.a passive=yes secret=PASS2

/ip ipsec policy

add comment=IPSEC1 dst-address=192.168.134.0/24 level=use proposal=PROP1 sa-dst-address=x.x.y.y \

sa-src-address=a.a.a.a src-address=192.168.130.0/24 tunnel=yes

add comment=IPSEC2 dst-address=192.168.132.0/24 level=use proposal=PROP1 sa-dst-address=x.z.z.z \

sa-src-address=a.a.a.a src-address=192.168.130.0/24 tunnel=yes

При помощи команды:

/ip ipsec remote-peers print

можно посмотреть состояние туннелей.

Вроде работает :)

Если есть вопросы — можете в личку обратится за подробностями.

Спасибо за статью!

А есть у микротика некий аналог «push» — что бы давать клиентам команды маршрутизации в сеть сервера?

А есть у микротика некий аналог «push» — что бы давать клиентам команды маршрутизации в сеть сервера?

Sign up to leave a comment.

Настройка роутера Mikrotik для различных задач в SOHO