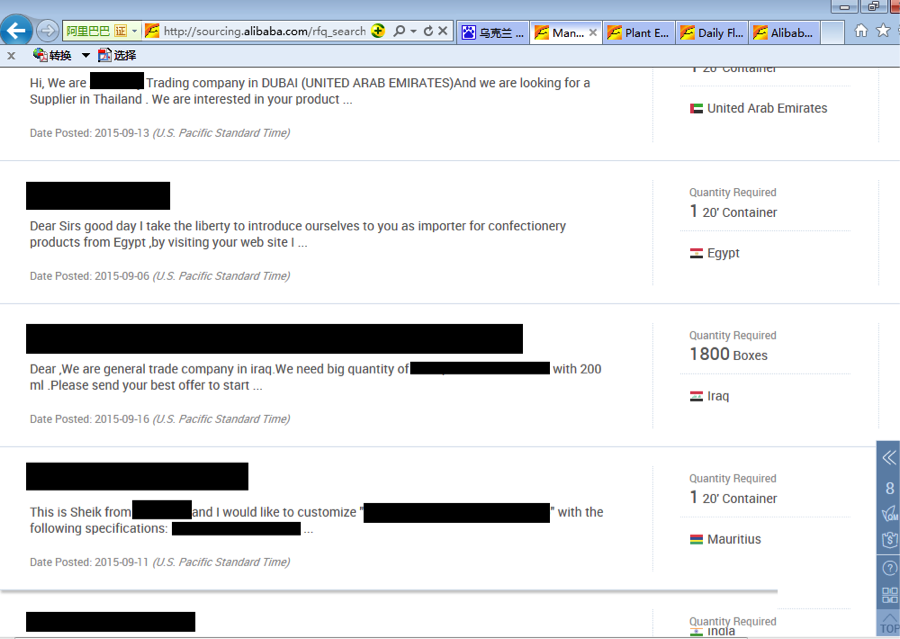

Скриншот, сделанный кейлоггером KeyBase

Кейлоггер KeyBase — достаточно простое зловредное ПО, которое позволяет записывать нажатия клавиш на клавиатуре, пересылать данные из буфера обмена ПК жертвы, а также регулярно делать скриншоты рабочего стола жертвы. Malware создано в феврале 2015 года и впервые засветилось в июне прошлого года. Тогда исследователи из Palo Alto смогли обнаружить незащищенный сервер, на который пересылалась вся информация с компьютеров жертв кейлоггера.

После этого автор malware остановил разработку ПО и закрыл сайт, через который KeyBase продавался по цене в $50. Тем не менее у специалистов по информационной безопасности, о которых говорилось выше, оказались почти все данные с незащищенного сервера кейлоггера. Сам он довольно быстро развивался в период, когда злоумышленник работал над проектом. Сейчас насчитывается 295 версий KeyBase, а сам кейлоггер утек в сеть, где им стали пользоваться все, кому не лень.

Число жертв malware не так велико — им заражено на данный момент что-то около 933 Windows ПК. Но работа по совершенствованию кейлоггера продолжается — уже не автор, но его последователи создают все новые и новые версии программы, выпуская тысячи различных вариантов.

Интересно, что папка, куда пересылаются скриншоты с компьютеров жертв открыта, поэтому экспертам удалось добыть эти изображения. После их анализа оказалось, что около 216 зараженных ПК — корпоративные машины. 75 — персональные системы, 134 использовались и на работе, и дома. Остальные системы идентифицировать не удалось, но всего заражено 933 Windows ПК. Правда, это данные одной из волн инфицирования, информация 8-месячной давности.

Большинство зараженных систем приходятся на Индию, Китай, Южную Корею и ОАЭ. Чаще всего заражаются системы, которые имеют отношение к производству, транспорту и логистике, ритейлу.

На скриншотах ПО специалисты увидели данные по банковским счетам, инвойсы, содержимое ящиков e-mail, аккаунты в социальных сетях, чертежи, финансовые документы и многое другое.

Хакер, зарази свой ПК самостоятельно

Оказалось также, что в период тестирования ПО злоумышленники заражали собственные ПК, и скриншоты эти до сих пор хранятся на том самом доступном сервере. Те, кто использует кейлоггер сейчас, зачастую тоже заражают свои компьютеры. Скриншоты с ПК горе-злоумышленников показывают различные скрипты и ПО, в основном это софт для «script kiddies».

Сейчас популярность KeyBase стремительно растет, а его незащищенность делает ПО еще более опасным, говорят эксперты.