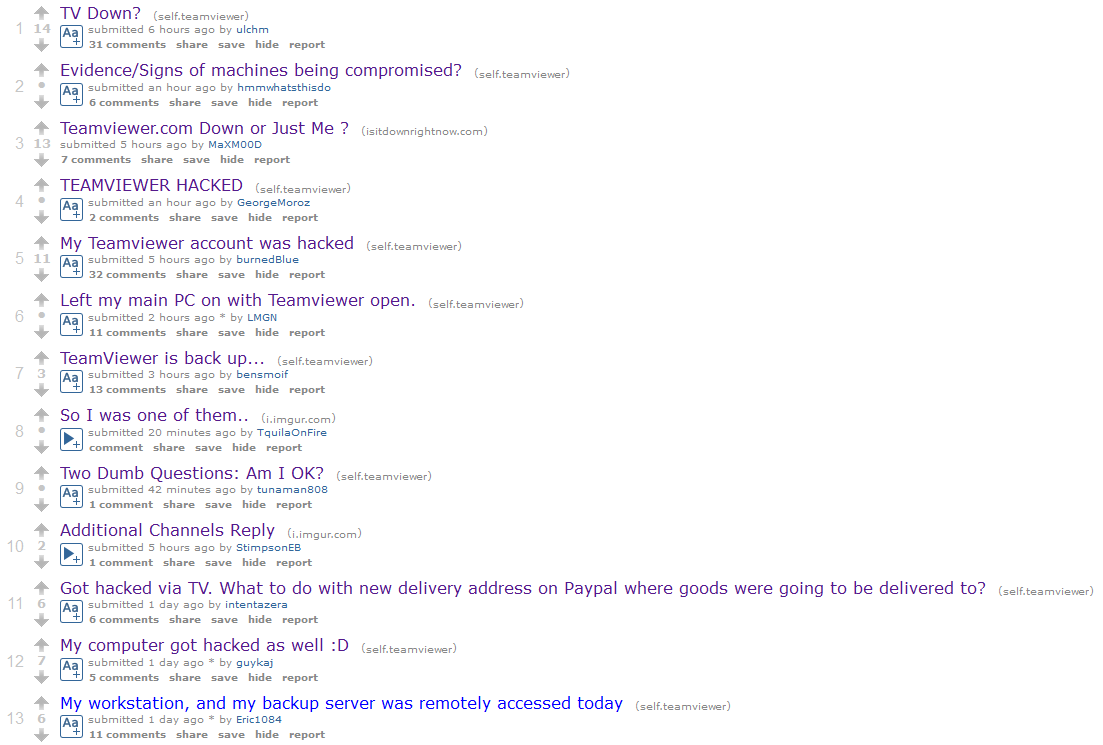

Около месяца назад пользователи TeamViewer начали жаловаться на форумах, в «Твиттере» и социальных сетях на взломы своих аккаунтов. На прошлой неделе сообщения появились даже на Хабре. Поначалу казалось, что в этом нет ничего серьёзного. Были единичные случаи. Но поток жалоб нарастал. В соответствующих разделах Reddit и по хештегу в Twitter сейчас сотни пострадавших. Со временем стало понятно, что это не совпадение, здесь что-то более серьёзное. Вероятно, произошла массовая утечка паролей пользователей, которые используют одинаковые пароли на разных сервисах.

Среди пострадавших оказались не только простые обыватели, но и специалисты по безопасности. Одним из них стал Ник Брэдли (Nick Bradley), один из ведущих сотрудников отдела по информационной безопасности Threat Research Group компании IBM. Он сообщил о взломе своего аккаунта в пятницу 3 июня. Причём Ник непосредственно наблюдал, как компьютер захватили прямо у него на глазах.

«Примерно в 18:30 вечера я был посередине игры, — говорит Ник. — Внезапно я потерял контроль над мышью и в правом нижнем углу экрана возникло сообщение TeamViewer. Как только я понял, что происходит, то сразу убил приложение. Потом до меня дошло: у меня ведь другие машины с установленным TeamViewer!»

«Я побежал вниз по лестнице, где другой компьютер был включен и работал. Издали я увидел, что там уже появилось окно программы TeamViewer. Прежде чем я успел убрать его, нападавший запустил браузер и открыл новую веб-страницу. Как только я добрался до клавиатуры, я сразу аннулировал удалённый контроль, немедленно зашёл на сайт TeamViewer, изменил пароль и активировал двухфакторную аутентификацию».

Скриншот страницы, которую открыл злоумышленник

«К счастью, я был рядом с компьютером, когда произошла атака. Иначе её последствия сложно себе представить», — пишет специалист по безопасности. Он начал расследовать, каким образом это могло произойти. Он очень давно не использовал TeamViewer и почти забыл, что тот установлен в системе, так что логично предположить утечку пароля с какого-нибудь другого взломанного сервиса, например, LinkedIn.

Тем не менее, Ник продолжил расследование и обнаружил сотни сообщений на форумах о взломах TeamViewer.

По его мнению, действия злоумышленника похожи на то, что тот по-быстрому изучал, какие компьютеры попали в его распоряжение. Он открывал страницу, чтобы посмотреть IP-адрес жертвы и определить часовой пояс, вероятно, с планом вернуться позже в более подходящее время.

Программа TeamViewer предназначена для удалённого управления ПК. Завладев чужим аккаунтом, вы фактически получаете готовый руткит, установленный на компьютере жертвы. Многие пострадавшие жалуются, что с их банковских счетов и аккаунтов Paypal пропали деньги.

Представители TeamViewer полагают, что утечка паролей связана с рядом «мегавзломов» крупных социальных сетей. Месяц назад около 642 млн паролей Myspace, LinkedIn и прочих сайтов попали в открытый доступ. Вероятно, злоумышленники используют эту информацию, чтобы составить отдельные целевые базы с паролями пользователей Mail.ru, «Яндекса», теперь вот TeamViewer.

Компания TeamViewer отрицает взлом корпоративной инфраструктуры, а факт недоступности серверов в ночь с 1 на 2 июня объясняет проблемами с DNS и возможной DDoS-атакой. Компания рекомендует пострадавшим не использовать одни и те же пароли на разных сайтах и приложениях, а также включить двухфакторную аутентификацию. К этому можно добавить, что следует обновлять программу до последней версии и периодически менять пароли. Уникальные пароли желательно генерировать, например, с помощью менеджера паролей.

Кроме того, в качестве ответной меры на массовый взлом аккаунтов TeamViewer представила две новых функции безопасности. Первая из них — «Доверенные устройства» (Trusted Devices), которая вводит дополнительную процедуру разрешения на управление аккаунтом с нового устройства (для подтверждения нужно перейти по ссылке, которую присылают по электронной почте). Вторая — «Целостность данных» (Data Integrity), автоматический мониторинг несанкционированного доступа к аккаунту, в том числе с учётом IP-адресов, откуда осуществляется подключение. Если обнаружены признаки взлома, аккаунт подлежит принудительной смене пароля.

Ответ компании TeamViewer кажется логичным и адекватным действием на массовую утечку паролей пользователей (частично, по вине самих пользователей). Тем не менее, всё ещё остаются подозрения, что злоумышленники нашли уязвимость в самом программном обеспечении TeamViewer, что даёт возможность проводить брутфорс паролей и даже обходить двухфакторную аутентификацию. По крайней мере, на форумах есть сообщения от пострадавших, которые заявляют о том, что они использовали двухфакторную аутентификацию.