Реверс-инжиниринг iPhone 6

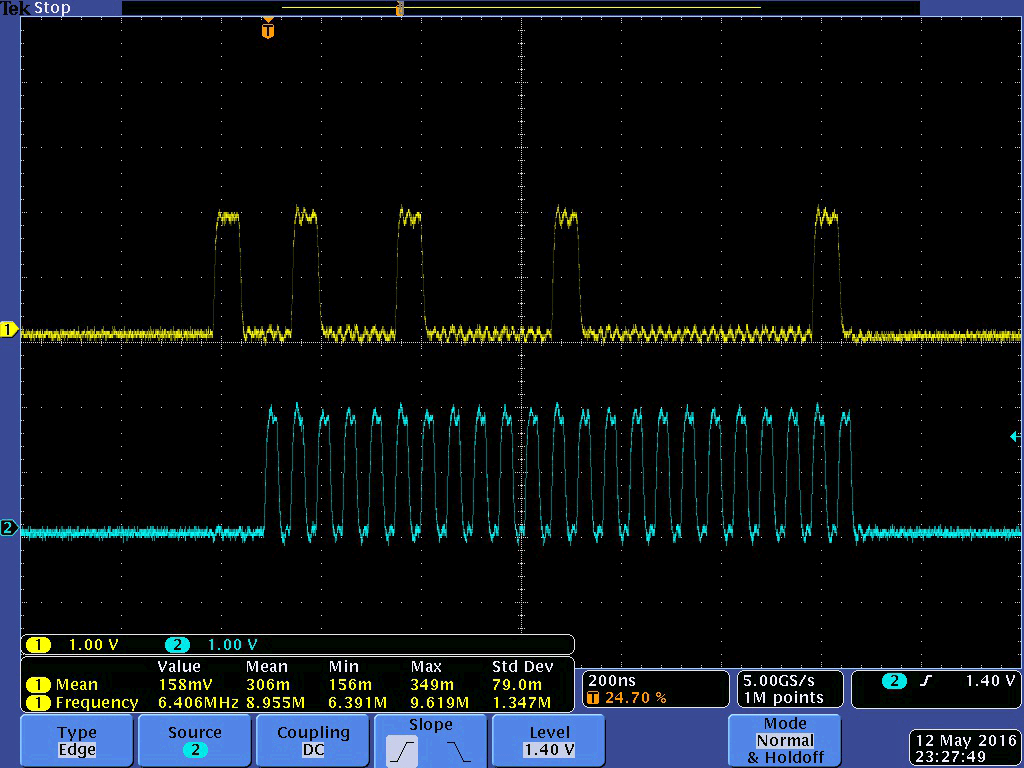

Подключение к контактам шины FE1 и FE2 в iPhone 6. Точки подключения с обратной стороны печатной платы выведены проволокой на лицевую сторону для удобства подключения. Коннектор SIM-карты снят

Когда Эдвард Сноуден встречался с репортёрами в гонконгской гостинице, то просил сложить телефоны в холодильник (бытовой аналог клетки Фарадея), чтобы блокировать любые радиосигналы, которые можно использовать для отслеживания устройств или удалённой активации микрофонов и камер. В посольствах некоторых стран и других защищённых помещениях обычно просят сдать телефон на входе и/или вынуть аккумулятор.

Отключение телефона или клетка Фарадея — попытки временно деактивировать «жучок», который человек постоянно носит с собой. Такие способы не очень практичны и эффективны. Эдвард Сноуден вместе с известным аппаратным хакером Эндрю "Банни" Хуангом разработали удобную и надёжную альтернативу — похожий на чехол «прибор самоанализа» (introspection engine) для постоянного мониторинга сигналов, которые отправляют встроенные антенны телефона.

Подключение к контактам шины FE1 и FE2 в iPhone 6 с обратной стороны печатной платы. Для эксперимента снято покрытие RF shield, а места подключений очищены от паяльной маски механическим способом

«Прибор самоанализа» оснащён индикатором, который мгновенно уведомляет владельца при поступлении или передаче сигнала с мобильного телефона. Можно сказать, что это гораздо более продвинутая версия стандартного EMF-стикера для телефона, который светится под воздействием электромагнитного поля (от 10 центов в китайских магазинах). Такой гарантированный способ наглядно убедиться, что телефон не передаёт никаких сигналов даже если включен «Режим самолёта».

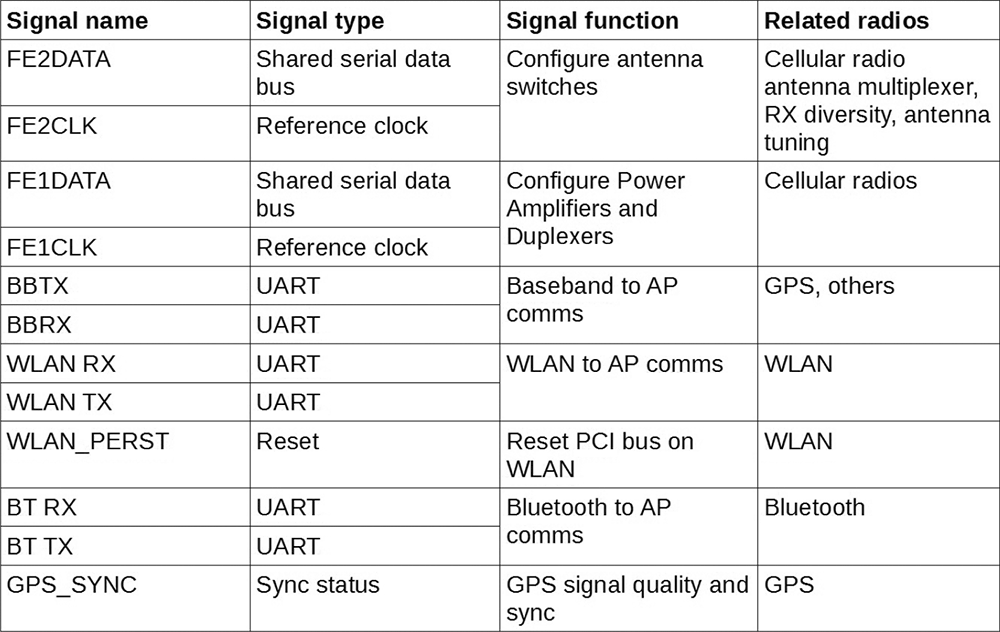

Разработанный прибор будет выглядеть как корпус для iPhone 6 с монохромным экраном и внешним аккумулятором. Но на самом деле это довольно продвинутое устройство — что-то вроде «компактного осциллографа», который напрямую подключается к электронной плате через контакты возле коннектора SIM-карты. Подключившись к плате, прибор распознаёт на шине сигналы со встроенных антенн, которые используются приёмопередатчиками GSM (2G/3G/4G), GPS, WiFi, Bluetooth и NFC. Произвести обратную разработку iPhone 6 и установить сигналы этих интерфейсов помогли китайские моддеры, у которых есть схемы и документация для iPhone 6.

Обе шины FE1 и FE2 в iPhone 6 работают на частоте 20 МГц под напряжением 1,8 В. Эти шины преимущественно используются для конфигурации радиопередатчиков телефона.

Пример трафика по шине FE1

Пример сигнала Wifi UART, декодированного Tek MDO4014B

Таблица сигналов, доступных для изучения на iPhone 6

Получая реальный трафик с шины, устройство подаёт сигнал в том случае, если телефон начал несанкционированную передачу данных.

Эдвард Сноуден считает, что в первую очередь устройство предназначено для журналистов. Ведь в авторитарных странах именно журналисты являются главной мишенью спецслужб, которые устанавливают эксплоиты на их мобильные телефоны.

Эндрю Хуанг говорит, что, в принципе, можно настроить прибор даже на автоматическое отключение телефона в случае обнаружения несанкционированного сигнала.

«Наш подход такой: противник государственного уровня очень могуч, так что мы предполагаем, что телефон по-любому скомпрометирован [на программном уровне], — сказал Банни. — Поэтому мы смотрим на аппаратные сигналы, которые исключительно трудно подделать.

Эндрю Хуанг добавил, что такой метод надёжнее, чем клетка Фарадея, которая всё равно может пропускать радиосигнал. И это лучше, чем выключение смартфона с помощью кнопки, потому что уже созданы зловреды, которые распознают нажатие кнопки и демонстрируют анимацию, как будто телефон отключается (а потом включается). В 2014 году Сноуден говорил, что такими закладками пользуется АНБ. Можно предположить, что похожий софт есть и у российских спецслужб.

В наше время такие защитные устройства для телефонов нужны не только журналистам, но и всем остальным гражданам, которые могут совершенно неожиданно для себя стать объектами слежки и незаконного преследования, что уже неоднократно случалось.

Сам Эдвард Сноуден с 2013 года отказался от использования смартфонов и любых других гаджетов с беспроводной связью, чтобы американские спецслужбы не смогли вычислить его фактическое местонахождение в России. Судя по всему, план сработал: пока нет никаких свидетельств, что координаты Сноудена известны кому-то ещё, кроме его российских кураторов, адвоката и девушки.

Сноуден подчёркивает, что компактный осциллограф с автоматической блокировкой посторонних радиосигналов со смартфона — не панацея, но это один из способов значительно повысить для врага сложность и стоимость слежки. Повысив стоимость слежки, мы можем заставить врага отказаться от неё. В большинстве случаев спецслужбы решат, что объект не стоит значительных усилий, необходимых для обхода аппаратной защиты. Сейчас массовая прослушка населения возможна только по той причине, что это дёшево и доступно. Использование шифрования и аппаратных блокираторов сигнала изменит ситуацию — в результате, и сами спецслужбы могут прекратить свою незаконную практику, говорит Сноуден.

Пока что проект компактного осциллографа Сноудена-Банни находится на стадии проекта. Опубликована техническая документация с подробным описанием технологии. Авторы надеются изготовить прототип в следующем году и заказать партию таких приборов где-нибудь на китайской фабрике, которая принимает мелкооптовые заказы на производство по оригинальным макетам. У хакера Банни уже есть опыт производства в Китае электронных схем, которые он разработал самостоятельно.

Готовый гаджет может выглядеть примерно так.

Эндрю Хуанг добавил, что аппаратный дизайн устройства и исходные коды встроенных программ, разумеется, будут опубликованы в открытом доступе.

Банни сейчас живёт в Сингапуре, но ежемесячно ездит в Шэньчжэнь на встречи с производителями. Он говорит, что у китайских коллег вполне достаточно опыта для производства такой электроники, ведь там очень развит рынок ремонта и модификации iPhone. Более того, если какой-то крупный заказчик (например, крупная газета) закажет партию таких чехлов для защиты телефонов своих сотрудников, то Банни готов организовать производство такой партии. «Обычный американский DIY-энтузиаст подумает, что это полное безумие. Обычный китайские парень, который делает модификации iPhone в Китае, посмотрит на это и скажет, что никаких проблем», — добавил Эндрю Хуанг.

Сноуден и Банни никогда не встречались лично, но Эдвард Сноуден положительно отозвался о коллеге: «Это один из аппаратных исследователей, которых я уважаю больше всех в мире», — сказал он и добавил, что начал переписываться с ним по зашифрованному каналу в мессенджере Signal в конце 2015 года. Идея разработки такого устрйоства принадлежит именно Сноудену, а Банни со своим опытов взлома и моддинга помог реализовать её в жизнь.

Хуанг попытался создать наиболее простую схему прибора, которая в то же время соответствует параноидальным стандартам Сноудена.

Хакер застенчиво признаёт: «Если бы не участие Сноудена, это было бы довольно прозаическое устройство. Моё решение простое. Но оно поможет важной группе людей».