Специалисты по кибербезопасности из компании Check Point обнаружили серьезную уязвимость в архиваторе WinRar. Затем они же показали, как при помощи этой уязвимости можно распаковать файл в произвольное место — совсем не то, которое указывает пользователь.

Ну а поскольку пользователей архиватора около полумиллиарда, то эта уязвимость угрожает всем. Стоит отметить, что проблема, о которой идет речь, существует уже 19 лет, уязвимость за это время никто не закрыл.

Специалисты, которые обнаружили проблему, сначала уведомили разработчиков WinRar и те закрыли «дыру». И только после этого представители Check Point изложили детали в сети, рассказав о технических подробностях уже ликвидированной уязвимости.

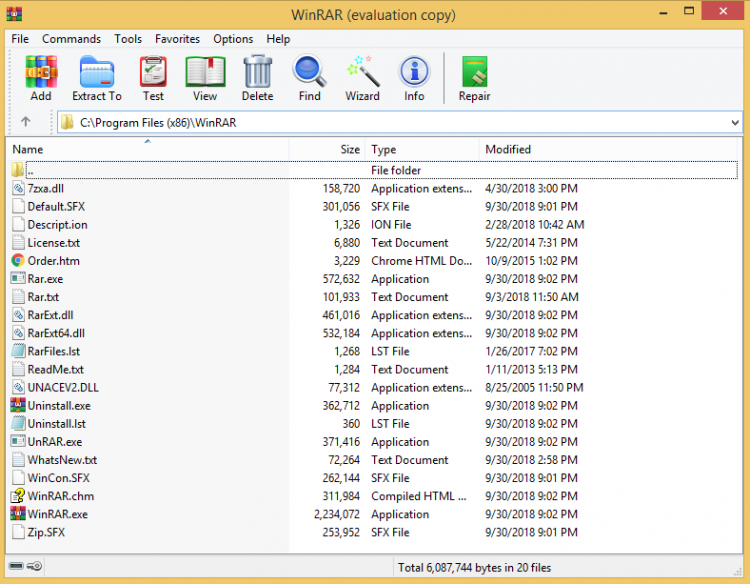

Как оказалось, проблема связана с библиотекой UNACEV2.DLL. Она входит в состав дистрибутива практически всех версий архиватора уже очень много лет. Последний раз обновление библиотеки выполнялось в 2005 году. Отвечает она за распаковку архивов в формате ACE (которые, к слову, встречаются не так и часто). Понятно, что за время, прошедшее с момента обновления библиотеки в мире информационных технологий произошло много всего, а скрытую уязвимость смогли обнаружить без особых проблем.

Для того, чтобы распаковать свой файл в произвольное место требуется сформировать архив ACE. Лишь этот путь позволит обойти указанную пользователем директорию распаковки. Специалисты по информационной безопасности смогли разместить зловредное ПО в директории Startup, откуда вредонос будет запускаться при каждой загрузке системы.

Проблема не единичная, специалисты обнаружили сразу несколько уязвимостей (CVE-2018-20250, CVE-2018-20251, CVE-2018-20252 и CVE-2018-20253). Но их ликвидировали в релизе WinRAR 5.70 Beta 1. Стоит отметить, что решение было оригинальным. В связи с тем, что исходный код библиотеки UNACEV2.DLL оказался утрачен много лет назад, его решили не возобновлять. Никто не проводил реверс-инжиниринг библиотеки, разработчики полностью отказались от поддержки формата ACE.

Создатели WinRar посоветовали пользователям установить обновление как можно быстрее, кроме того, специалисты по информационной безопасности рекомендуют не открывать архивы ACE, хотя бы те, что получены от незнакомых отправителей. Вполне может быть, что злоумышленники, которые узнали о проблеме, станут распространять зараженные архивы, что приведет к заражению большого количества пользовательских машин.

Сейчас неизвестно, использовалась ли эта уязвимость злоумышленниками ранее или нет. Но, как и говорилось выше, полмиллиарда пользователей архиватора под угрозой.

Стоит отметить, что уязвимости нулевого дня, подобные этой, охотно скупают компании, которые занимаются приобретением технологий для различных государств и военных. Одна из организаций, которая вполне официально занимается скупкой уязвимостей и эксплоитов, является Zerodium. Относительно недавно она повысила награду за работающие инструменты взлома WhatsApp и iMessage, с нескольких сотен тысяч долларов США до $1 млн.

«Приложения по обмену сообщениями, включая WhatsApp, иногда работают в качестве коммуникационного канала для злоумышленников, а шифрование усложняет получение необходимых данных спецслужбами», — говорит основатель Zerodium Чауки Бекрар.

Клиентами этой организации были такие государственные подразделения, как Equation Group (FiveEyes, Tilded Team) и Animal Farm (Snowglobe). Стоит отметить, что в Zerodium и другие подобные компании обращаются не только покупатели, но и продавцы — в том числе, специалисты по кибербезопасности, желающие продать обнаруженную уязвимость задорого. Да, многие поставщики программных и аппаратных продуктов имеют собственную баунти-программу, но здесь есть две проблемы. Первая — вознаграждение выплачивается далеко не всегда. Вторая — размер вознаграждения баунти-программы и Zerodium могут отличаться в разы, причем далеко не в пользу программ.