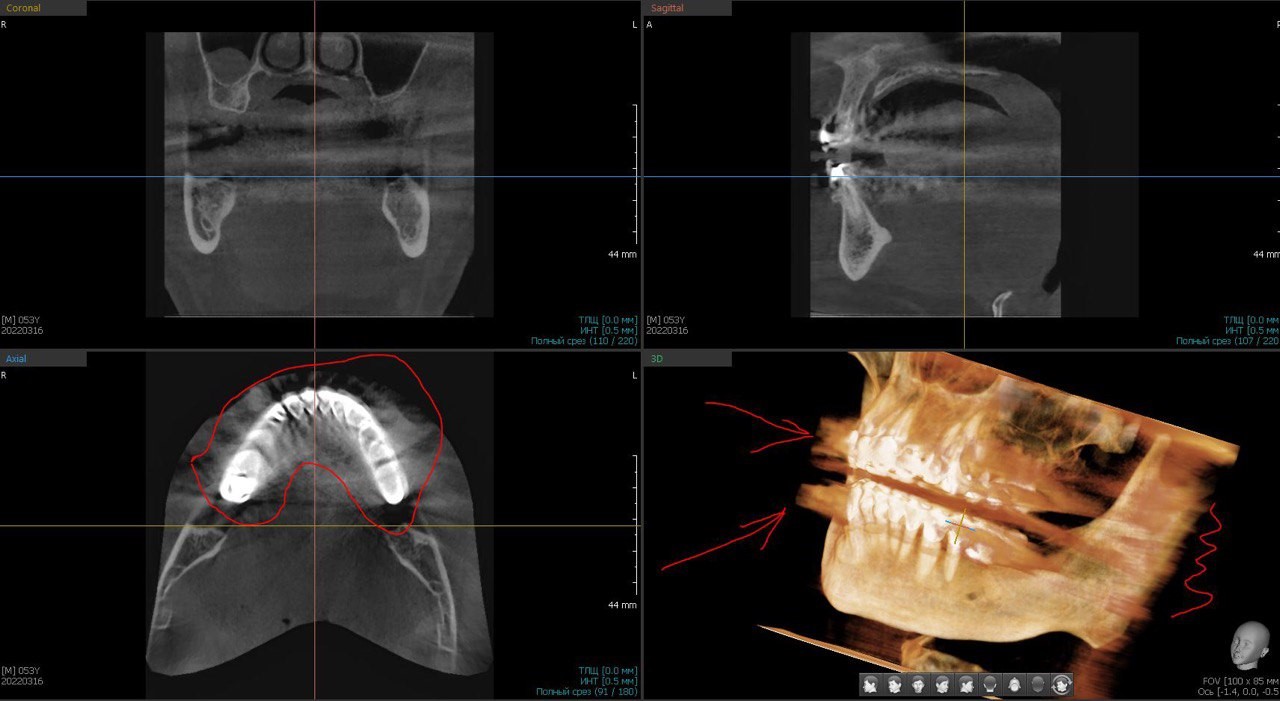

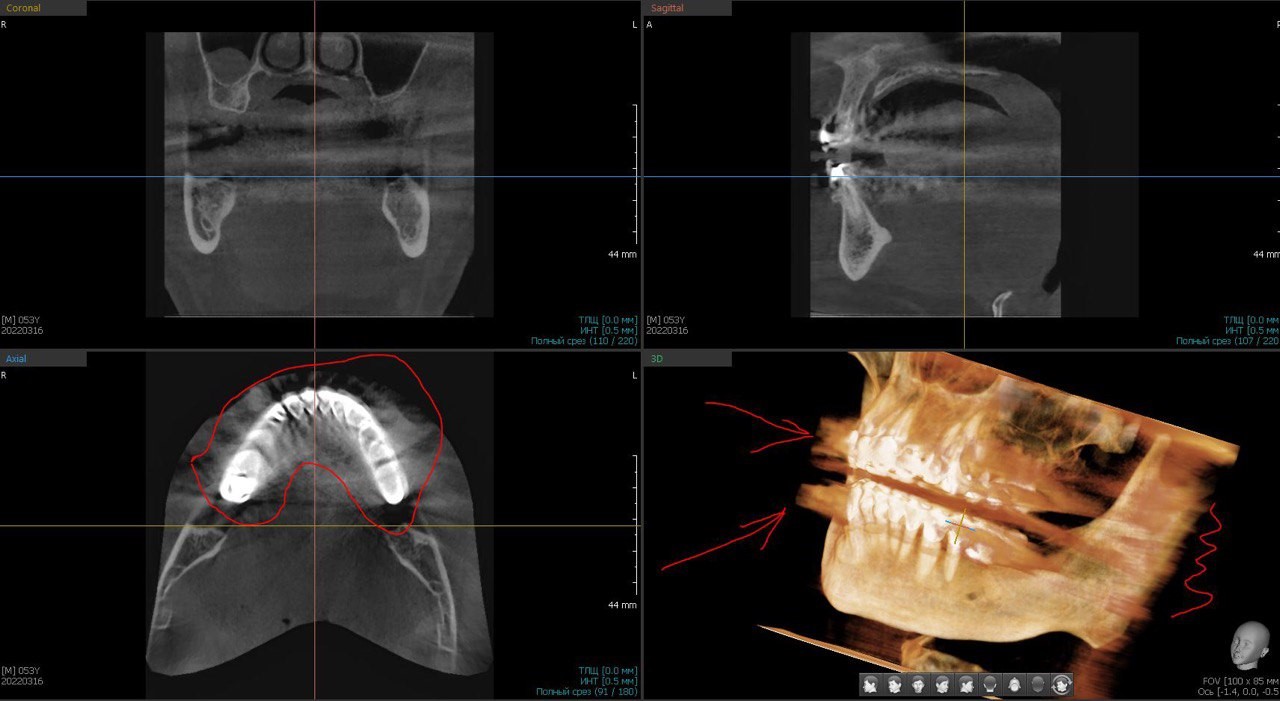

Срезы КТ печатаются в негативе на плёнке, точно так же, как в начале двадцатого века (в 1895 делали на пластинах, а не плёнке). Но съёмка идёт на матрицу, примерно как в профессиональной зеркалке, только улавливающей рентген-излучение. Поскольку в медицинских вузах никто не обновлял стандарты, врачи умеют работать с инвертированным изображением и на плёнке, и томографы отдают им картинку именно в том виде, в котором её можно отнести на просмотровый стол и просветить. Переворачивать изображение в истинные цвета (делать из негатива позитив) не принято по той же причине. Просмотровые столы в нашей клинике не используются, но стоят в каждом кабинете, потому что таков норматив.

До ведения блога на Хабре у нас очень редко спрашивали, что же именно на томограмме. Предполагалось, что пациенту для большинства ситуаций достаточно словесного описания, увиденного врачом, а в крайнем случае он без проблем возьмёт исходные файлы и отнесёт съёмку в другую клинику.

Но вы не такие. Вы очень часто спрашиваете, как же именно читать томограмму и что там нарисовано. Это укладывается в психологию визита ИТ-пациента, поэтому мы объясняем, но объяснять мы можем только на примере вашего снимка и недолго.

В целом, врачу никогда не придёт в голову учить пациента читать КТ, потому что это бессмысленно. Но я подумал: а почему бы и нет? Конечно, вы не наработаете 20-летний опыт определения разных сложных случаев по рентгеновской тени тканей, но, по крайней мере, сможете определить 40–50% базовых картин.

Видно отражение от металла, его дают множественные снимки

Видно отражение от металла, его дают множественные снимки

Я покажу, как выглядит воспалённая пазуха, металл, запломбированные и незапломбированные каналы, очаги.