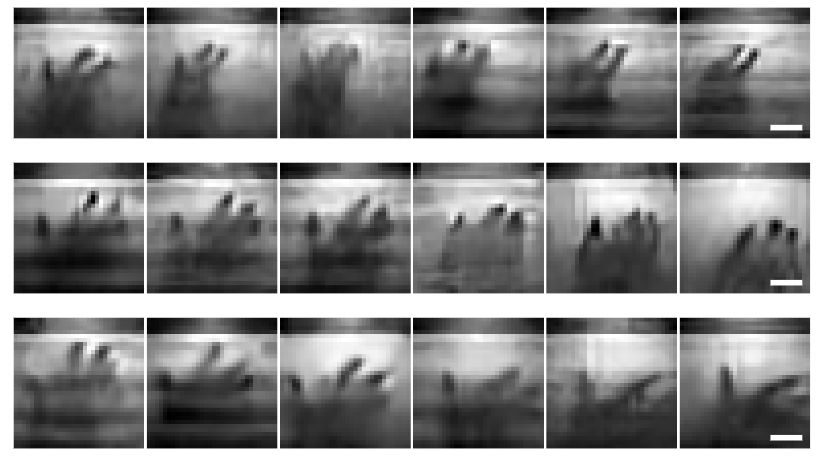

На прошлой неделе исследователи из университетов США и Китая опубликовали научную работу, в которой показали новый способ кражи отпечатков пальцев через сторонний канал. Предложенная ими модель атаки достаточно реалистичная: они показали теоретическую возможность реконструкции отпечатков из звуковых данных. Легко представить себе ситуацию, когда во время конференц-звонка пользователь параллельно просматривает что-то на экране смартфона. Звук движения пальцев по экрану таким образом может быть записан, а его анализ позволит реконструировать ключевые элементы отпечатка.

Атаку назвали PrintListener. Ее принципиальная возможность основывается на том, что биометрические датчики ориентируются прежде всего на наиболее ярко выраженные уникальные особенности отпечатка, например узоры, похожие на петлю или дугу. В работе показано, что эти же особенности влияют на звук, возникающий при движении пальца по дисплею смартфона или планшета. Если у нас есть возможность записать звук с этого же смартфона (а такой сценарий вполне возможно реализовать), можно попробовать частично восстановить отпечаток. Естественно, для этого пришлось воспользоваться алгоритмами машинного обучения.

Атаку назвали PrintListener. Ее принципиальная возможность основывается на том, что биометрические датчики ориентируются прежде всего на наиболее ярко выраженные уникальные особенности отпечатка, например узоры, похожие на петлю или дугу. В работе показано, что эти же особенности влияют на звук, возникающий при движении пальца по дисплею смартфона или планшета. Если у нас есть возможность записать звук с этого же смартфона (а такой сценарий вполне возможно реализовать), можно попробовать частично восстановить отпечаток. Естественно, для этого пришлось воспользоваться алгоритмами машинного обучения.