User

Ускоряем анализ данных в 170 000 раз с помощью Python

В статье «Ускоряем анализ данных в 180 000 раз с помощью Rust» показано, как неоптимизированный код на Python, после переписывания и оптимизации на Rust, ускоряется в 180 000 раз. Автор отмечает: «есть множество способов сделать код на Python быстрее, но смысл этого поста не в том, чтобы сравнить высокооптимизированный Python с высокооптимизированным Rust. Смысл в том, чтобы сравнить "стандартный-Jupyter-notebook" Python с высокооптимизированным Rust».

Возникает вопрос: какого ускорения мы могли бы достичь, если бы остановились на Python?

Под катом разработчик Сидни Рэдклифф* проходит путь профилирования и итеративного ускорения кода на Python, чтобы выяснить это.

*Обращаем ваше внимание, что позиция автора может не всегда совпадать с мнением МойОфис.

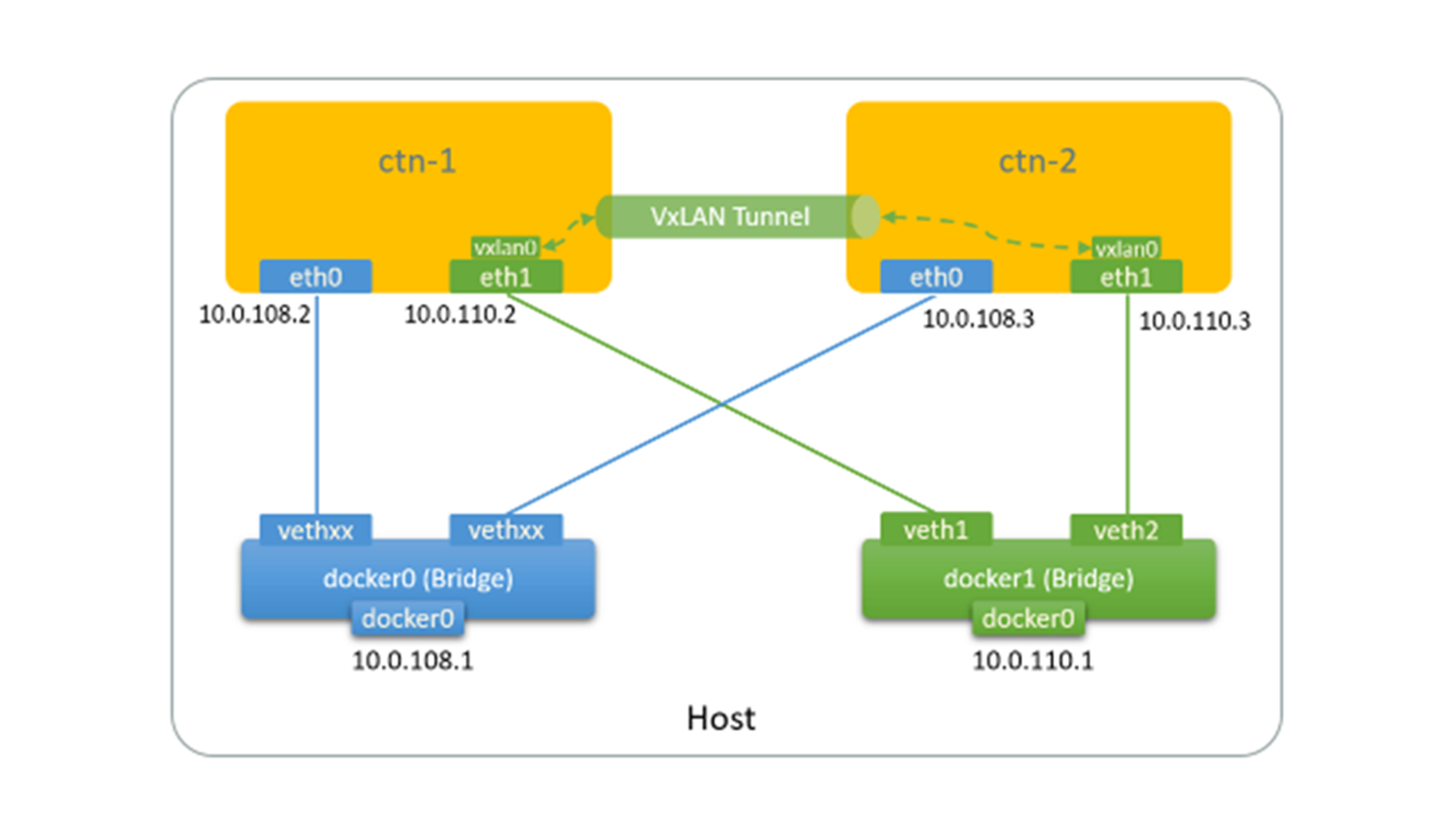

Поговорим о зеркалировании трафика с помощью VxLAN

Анализ сетевого трафика является важной задачей, решение которой требуется различным специалистам. Так, специалистам по информационной безопасности необходимо анализировать трафик на наличие подозрительных пакетов, вирусного трафика, сканирования портов, перебора паролей и т. п. Также безопасникам может потребоваться анализировать исходящий трафик на наличие конфиденциальных данных, например, в случае, если в организации используется режим коммерческой тайны. Ну а кроме этого, трафик в автоматическом режиме анализируют системы обнаружения/предотвращения вторжений.

Сетевикам необходимо анализировать трафик для выявления различных аномалий: полуоткрытых соединений, ретрансмитов, потерь пакетов.

Атакуем WiFi или NodeMCU на службе сил зла

О макетной плате NodeMCU можно найти немало статей на просторах Хабра. Авторы предлагают управлять шторами, включать освещение и выполнять другие операции с ее помощью для создания умного дома. Однако это небольшое устройство можно использовать и при тестировании на проникновение.

NodeMCU — это платформа на основе модуля ESP8266. Отличием этой платы от других Arduino подобных решений является наличие встроенного модуля WiFi. С помощью этого модуля мы можем управлять различными схемами на расстоянии посредством передачи сигнала через Wi-Fi. Для NodeMCU написано множество различных библиотек и помимо прочего на ней можно реализовать точку доступа. Да, для создания полноценной точки доступа к плате необходимо подключать Ethernet модуль, но как вы увидите далее, для тех задач, которые мы будем реализовывать, нам отправлять трафик дальше совсем не обязательно.

Open Canary – приманка для хакера

Приманивание является одним из распространенных способов выявления активностей злоумышленников. Решения класса honeypot (горшочек с мёдом) это ресурс, представляющий собой приманку для злоумышленников. На практике это как правило специальное приложение, эмулирующее наличие уязвимых сервисов на открытых портах. Это может быть веб сервер, база данных, файловый ресурс и т.п. Основная задача honeypot это привлечение внимания злоумышленника для того, чтобы, во-первых, заставить его тратить время на взлом не представляющих реальной ценности ресурсов, во-вторых, с помощью приманки нам легче обнаружить хакера и принять защитные меры до того, как он начнет ломать реальные ресурсы, и в-третьих, с помощью honeypot мы может собирать информацию об используемых злоумышленниками методах взлома.

Однако, приманки должны не просто эмулировать уязвимые системы, они должны также сообщать обо всех действиях, выполняемых злоумышленником. Как правило, на практике все сколько-нибудь значимые действия атакующих фиксируются в журналах событий.

При этом фиксируется время, команды, введенные злоумышленником, IP адреса с которых выполнялось подключение, имена пользователей, пароли и другая информация, используемая для взлома. Конечно, лучше всего пересылать все зафиксированные события в SIEM для последующего анализа.

Книга «Разработка приложений на базе GPT-4 и ChatGPT»

Привет, Хаброжители!

Привет, Хаброжители!Эта небольшая книга представляет собой подробное руководство для разработчиков на Python, желающих научиться создавать приложения с использованием больших языковых моделей. Авторы расскажут об основных возможностях и преимуществах GPT-4 и ChatGPT, а также принципах их работы. Здесь же вы найдете пошаговые инструкции по разработке приложений с использованием библиотеки поддержки GPT-4 и ChatGPT для Python, в том числе инструментов для генерирования текста, отправки вопросов и получения ответов и обобщения контента.

«Разработка приложений на базе GPT-4 и ChatGPT» содержит множество легковоспроизводимых примеров, которые помогут освоить особенности применения моделей в своих проектах. Все примеры кода на Python доступны в репозитории GitHub. Решили использовать возможности LLM в своих приложениях? Тогда вы выбрали правильную книгу.

Разбираемся в АА-деревьях (Python)

АА-дерево - это модификация красно-черного дерева с целью упрощения реализации

Как его реализовать и как оно работает на конкретных примерах - вот о чем эта статья

Железные люди Хабра: лига лучших железячных статей

Внимание! Конкурс «Технотекст» открывает железную номинацию.

Хабр меняется, периодически меняются популярные темы и авторы, уходят одни, приходят другие. Но есть несколько разделов, статьи в которых стабильно пользуются успехом и приковывают внимание как профильных специалистов, так и тех, кто оказался здесь случайно. В основном, содержание этих хабов укладывается в три тематики: железо, DIY и информационная безопасность. И если с последними двумя всё более или менее просто и очевидно, то железо на Хабре имеет драматичную судьбу.

Что джуну без опыта показать на собеседовании: вклад в open source или пет-проекты

Хочу отметить, что всё сказанное ниже — моё личное мнение и не даёт инсайта о том, как на резюме смотрят эйчары. Но может помочь людям, которые начинают карьеру в бэкенд-разработке.

Найм в IT: как проходить собеседование, если у вас нет опыта в разработке

Привет! Меня зовут Игорь, я работаю в крупной американской компании. Ежедневно я получаю резюме на IT-позиции и замечаю что все больше кандидатов не имеют опыта в IT. Такие специалисты получают дополнительное образование (или заканчивают курсы) и смело отправляют резюме на десятки позиций в день. Сегодня мы поговорим о них подробнее.

Information

- Rating

- Does not participate

- Registered

- Activity