Если вы радиоинженер, опытный радиолюбитель-связист или просто хорошо знаете физику, то вам нижеследующее читать строго не рекомендуется во избежание негативных последствий для вашего психического здоровья. Вас предупреждали.

Пользователь

Разработчики сходят с ума от самых странных вещей. Мы все предпочитаем считать себя супер-рациональными существами, но когда дело доходит до выбора той или иной технологии, мы впадаем в некое подобие безумия, перескакивая от комментария на HackerNews к посту в каком-нибудь блоге, и вот уже будто в забытье, мы беспомощно плывем по направлению к самому яркому источнику света и покорно преклоняемся перед ним, абсолютно позабыв о том, что именно мы изначально искали.

У Amazon в США 110 больших складов, 75 исполнительных центров, 45 сортировочных центров и 50 станций доставки. Роботы пока со всем этим добром справиться не могут: компания говорит, что для полной автоматизации ей потребуется еще минимум 10 лет. Поэтому на всех этих объектах трудится более 125 000 штатных сотрудников компании. Всех их нужно контролировать, чтобы ни один товар не задерживался на пути к покупателю. Как это сделать? Пока алгоритмы не могут справиться с физической работой, они, оказывается, заняты самым важным: они увольняют людей.

sysfs – это посмотреть за этим на практике, а самый простой способ понаблюдать за ARM64 – это использовать eBPF. eBPF (сокращение от Berkeley Packet Filter) состоит из виртуальной машины, запущенной в ядре, которую привилегированные пользователи могут запрашивать (query) из командной строки. Исходники ядра сообщают читателю, что может сделать ядро; запуск инструментов eBPF в загруженной системе показывает, что на самом деле делает ядро.

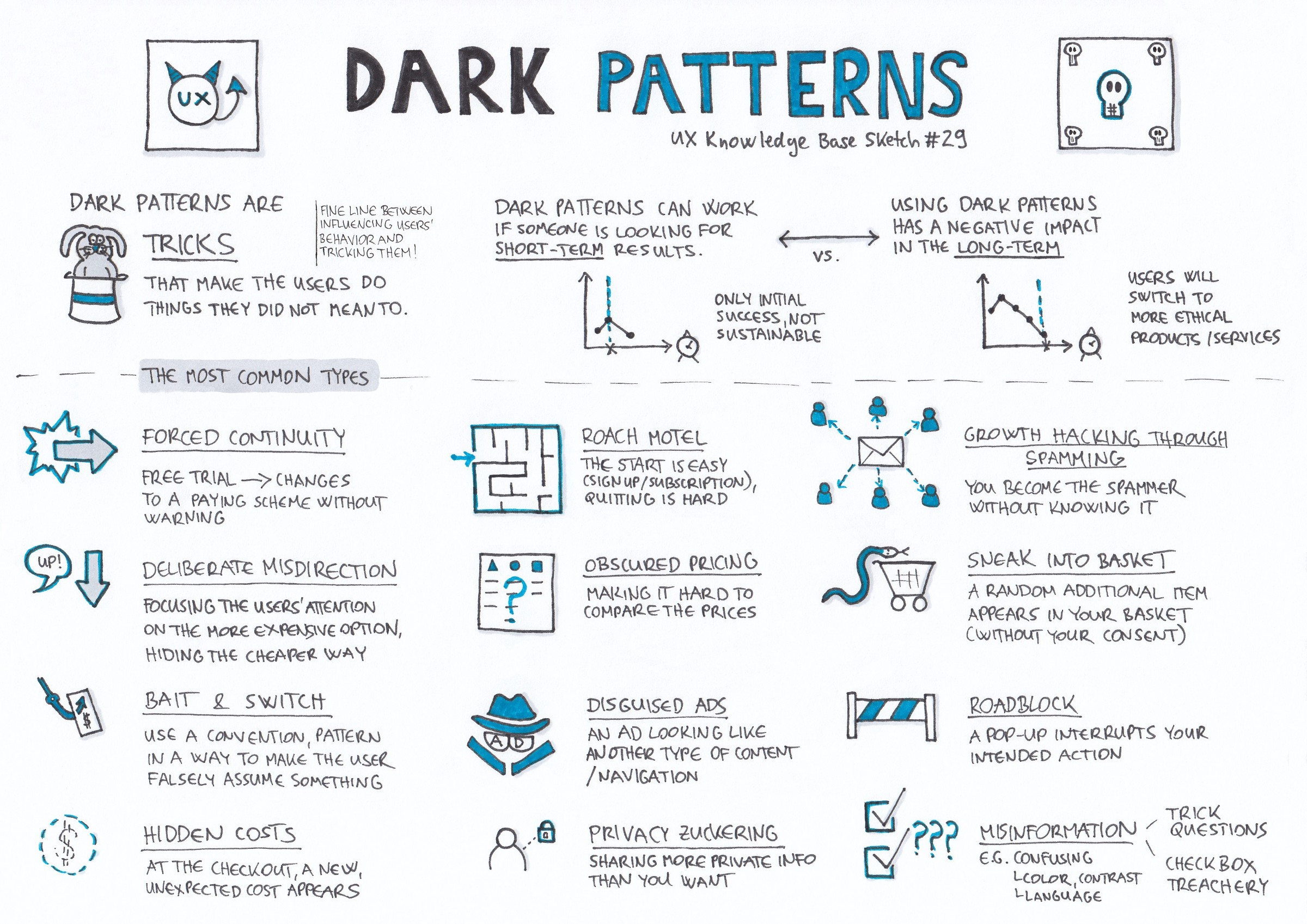

«Темные паттерны» (dark patterns) — это такие схемы вовлечения пользователя в продукт, при которых происходит игра с нулевой суммой: выигрывает продукт, а проигрывает потребитель. Говоря проще, это непротивоправное склонение пользователя к определенным действиям.

Как правило, в обществе за разрешение таких вопросов отвечает мораль и этика, но в технологиях все движется так быстро, что мораль и этика попросту не успевают. К примеру, когда Google попытался сделать свой комитет по этике искусственного интеллекта, он развалился спустя всего неделю. True story.

Меня зовут Алексей Долотов, я 10 лет не писал на Хабр. Отчасти дело в том, что когда мне было 22 года, я начал строить отдел аналитики Яндекса, затем семь лет им руководил, а теперь придумал и строю сервис Яндекс.Таланты. Профессия аналитика даёт массу возможностей.

Меня зовут Алексей Долотов, я 10 лет не писал на Хабр. Отчасти дело в том, что когда мне было 22 года, я начал строить отдел аналитики Яндекса, затем семь лет им руководил, а теперь придумал и строю сервис Яндекс.Таланты. Профессия аналитика даёт массу возможностей.