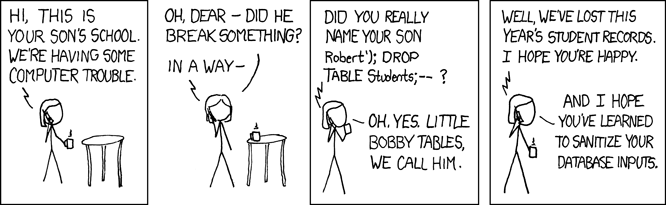

Вот типичный пример фишинга:

В тексте ссылки — vkontakte.ru, в href ссылки — vk0ntatke.ru, фишинг-сайт.

Так почему бы не сделать простейшую защиту от фишинга?

Если домен в тексте ссылки и href ссылки различаются, то выдавать пользователю большое красное предупреждение с разъяснением того, что такое фишинг.

Эта защита может быть встроена либо в почтовые веб-сервисы и программы, либо в сам браузер (просто дополнение к Firefox, конечно, не выход — 99% людей устанавливать его не будут).

В свое время фишинг-сайты использовали лазейку с кириллическими буквами в доменном имени (paypal.com с кириллической «а») — потом ее прикрыли, стали выводить предупреждение. Так же и эту лазейку надо закрыть.

Здесь ведь есть люди из Яндекса, возьмите на заметку.

Продолжаю рассказ о том,

Продолжаю рассказ о том,