Читать дальше →

Информационная безопасность

+82

Затыкаем рот Windows 10

Hard

33 min

113KTutorial

Windows 10 очень любит Интернет. Обновления, синхронизации, телеметрия и ещё куча разной другой очень нужной ЕЙ информации постоянно гуляет через наши сетевые соединения. В «стандартном» сценарии использования, когда Windows 10 управляет домашним или рабочим компьютером, это, в общем-то, терпимо, хотя и не очень приятно.

Однако жизнь сложная штука и не ограничивается только стандартными вариантами. Существуют ситуации, когда подобная сетевая активность операционной системы (ОС) нежелательна и даже вредна. За примерами далеко ходить не надо. Попробуйте подключить к Интернету давно не используемый резервный компьютер, собранный на старом железе. Пока софт на нём не обновится, использовать его будет практически невозможно, всё будет дико тормозить и еле шевелиться. А если вам в этот момент нужно срочно что-то сделать?

Для того чтобы подобного не происходило, необходимо «заткнуть рот Windows», то есть сделать так, чтобы она самостоятельно перестала «стучаться» в Интернет, устанавливать обновления и заниматься прочими непотребствами. Вот именно этим мы с вами и займёмся.

+196

Гайд для новичков по установке Kubernetes

Medium

33 min

83KTutorial

© кадр из к/ф «Пираты Карибского моря»

С чего начинается практическое освоение любой системы? Правильно, с установки. Данный гайд является компиляцией из народной мудрости, официальной документации, а также собственного опыта и призван помочь новичкам разобраться с тем, как же все таки устанавливать Kubernetes.

Мы потренируемся ставить как вырожденный кластер «все-в-одном», состоящий только из одного узла, так и настоящий высокодоступный (high available) кластер с полным резервированием. В процессе работы мы рассмотрим применение различных контейнерных движков (Container Runtimes): cri-o, containerd, связки Docker + cri-dockerd plugin. Кроме этого, потренируемся настраивать отказоустойчивый балансировщик нагрузки на базе keepalived и haproxy.

Весь процесс установки будет детальным образом прокомментирован и разложен по шагам, а в реперных точках мы будем делать снимки состояния виртуальных машин (snapshots), что позволит рассмотреть различные варианты установки без необходимости делать одну и ту же работу по несколько раз.

+24

6 идей развития IT в России

17 min

9.7K

Несмотря ни на что, IT в России живет и развивается. Возможно, не так быстро, как хотелось бы, но все же процесс идет. Здесь, в преддверии Нового года хотелось бы обсудить ряд идей, которые способны подстегнуть и сделать нашу родную отрасль чуточку лучше.

Предлагаемые идеи не будут ультимативными серебряными пулями без изъяна и упрека, что-то они сделают хуже, а что-то лучше. Очень надеюсь, что второго окажется больше, и вы поддержите понравившиеся вам идеи на голосовании в конце статьи. Кроме того, хотелось бы увидеть ваши мысли, идеи и предложения в комментариях к этой статье.

- Идея 1. Создание вендоронезависимой операционной системы

- Идея 2. Минимизация легального пиратства

- Идея 3. Отмена экспортных ограничений в отношении средств защиты информации, не предназначенных для защиты гостайны

- Идея 4. Легализация отсрочек для IT-специалистов

- Идея 5. Обучение навыкам коллективной работы IT-специалистов в ВУЗах

- Идея 6. Создание IT-судов

- Голосование

-16

Гайд по межсетевому экранированию (nftables)

32 min

56KTutorial

Все говорят, что для защиты сети нужно применять межсетевые экраны, но никто не говорит, как это нужно делать. Что ж, исправим ситуацию, рассмотрим типовые сценарии применения межсетевых экранов и то, как их при этом настраивать.

В качестве межсетевого экрана будем использовать nftables, функционирующий под управлением ОС Debian GNU Linux.

+28

Как установить ботов для StarCraft II

6 min

13KTutorial

(с) Blizzard Entertainment

В StarCraft II есть встроенные боты, и все с ними хорошо, за исключением того, что они немного тупые, но речь пойдет не о них. В 2017 году разработчик игры компания Blizzard Entertainment опубликовала API, позволяющий создавать внешних ботов. Однако, по какой-то странной причине Blizzard рассматривает этот API как сугубо исследовательский проект, где боты должны сражаться только друг с другом. Нормальной возможности поиграть человеку с ботами они почему-то не сделали, хотя многие геймеры рассматривают ботов как довольно неплохой инструмент тренировок.

Тем не менее все не так плохо. Раз штатной возможности нет, то будем использовать нештатную. Мы все же настроим ботов и повоюем против них. Потом мы с вами, движимые исследовательским порывом, разберемся как устроен АPI, и поднимем окружение разработки, в котором сможем сами писать подобных ботов.

+24

Что такое искусственный интеллект

12 min

22K

Разумный робот Дзенъятта. Скриншот из игры Overwatch. © Blizzard.

Тем, кто только начинает свой путь в изучении искусственного интеллекта (ИИ, ИскИн, Artificial Intelegence, AI), подчас бывает сложно разобраться с тем, что это вообще такое. Несмотря на то, что в окружающем инфополе этот термин встречается довольно часто, помощи в понимании это не добавляет, а иногда и просто вредит. Проблема в том, что практически везде он трактуется по-разному.

В этой статье мы проведем обзор существующих определений ИИ, попытаемся их систематизировать и разложить полученные знания по полочкам.

+8

Сколько информации за жизнь воспринимает человек

12 min

16K

Книги, ТВ, Интернет … – нас окружает информация, «тонны» информации. Вы когда-нибудь задумывались над тем, сколько информации мы воспринимаем за свою жизнь?

Мне этот вопрос показался очень интересным, и я решил его прогуглить. Как и ожидалось, вменяемого ответа найти не удалось, поэтому пришлось браться за дело основательно с привлечением умных книжек и научных статей. В итоге получилось целое исследование, ходом и результатами которого я и хочу с вами поделиться.

+15

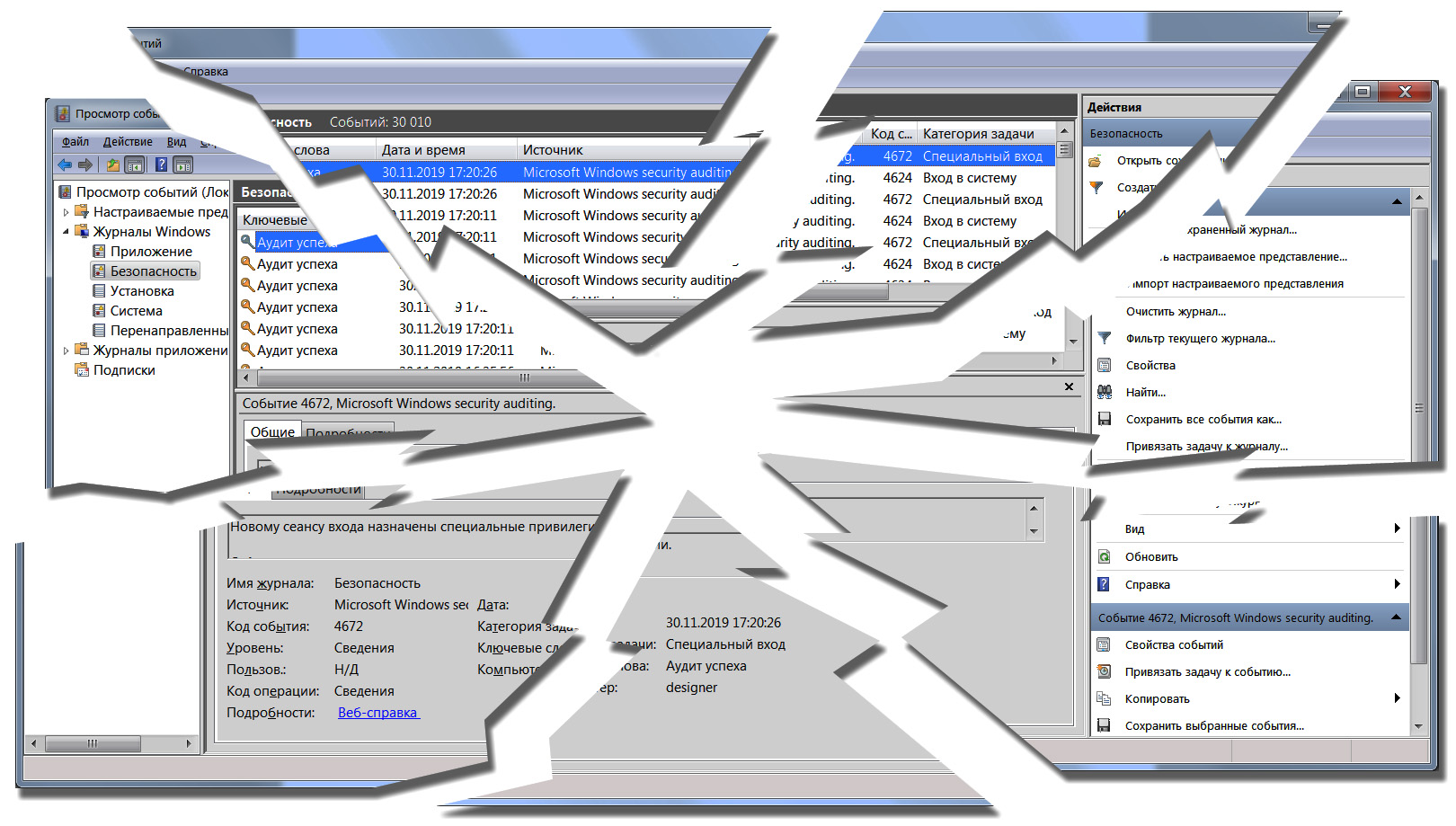

Проблемы в системе журналирования событий безопасности ОС Windows

12 min

34K

В операционных системах семейства Windows реализована довольно неплохая система журналирования событий безопасности. О ней в различных публикациях и обзорах написано много чего хорошего, но эта статья будет про другое. Здесь мы поговорим о проблемах и недоработках в этой системе. Некоторые из рассматриваемых проблем будут некритичными, лишь осложняющими процедуры анализа событий, другие же будут представлять весьма серьезные угрозы безопасности.

Выявленные проблемы проверялись на Windows 7 Максимальная (русская версия), Windows 7 Professional (английская версия), Windows 10 Pro (русская версия), Windows Server 2019 Datacenter (русская версия). Все операционные системы были полностью обновлены.

+28

Что не так с федеральным законом «Об электронной подписи» (63-ФЗ), и как это можно исправить

24 min

44K

Рисовальная машина за работой, © axisdraw.com

Электронная подпись в России впервые появилась в январе 2002 года вместе с принятием первого закона «Об электронной цифровой подписи» (1-ФЗ). Затем, спустя 9 лет, в апреле 2011 появился новый закон «Об электронной подписи» (63-ФЗ). Спустя еще 8 лет, в начале лета 2019, в СМИ стали появляться леденящие душу публикации о том, как с помощью электронной подписи воруют квартиры, как мошенники оформляют на ничего не подозревающих граждан фиктивные фирмы, и так далее, и тому подобное.

Давайте без лишних эмоций попробуем разобраться в сложившихся проблемах и подумаем, как их можно исправить.

Содержание

- Предисловие

- Часть 1 — проблемы законодательства

- Проблема № 1 — идентификация клиентов удостоверяющими центрами

- Проблема № 2 — ограничение использования электронной подписи

- Проблема № 3 — получение извещения о выпуске электронной подписи

- Проблема № 4 — правила использования СКЗИ

- Проблема № 5 — стандартизация средств электронной подписи

- Проблема № 6 — старые подписи

- Проблема № 7 — «атака назад в будущее»

- Часть 2 — работа над ошибками

- Послесловие

- Дополнительные материалы

+49

Разбираемся с российской криптографической нормативкой… на примере ареста наркобарона

9 min

41KTutorial

Мексиканский наркобарон Хоакин Гусман Лоэра (Эль Чапо)

Не так давно в СМИ промелькнула статья о том, что мексиканского наркобарона Эль Чапо арестовали из-за того, что его IT-шник слил криптоключи в ФБР, а те в свою очередь смогли расшифровать и прослушать его телефонные переговоры.

Давайте пофантазируем и представим, что наркобарон, IT-шник и все, все, все жили бы в России…

Представили? А теперь разберем, какими законами и как регулировалось бы применение криптозащиты в данном фантасмагорическом случае.

+17

Справочник законодательства РФ в области информационной безопасности (версия 04.11.2024)

127 min

211KReview

© Яндекс.Картинки

Перечень изменений.

Все специалисты по информационной безопасности рано или поздно сталкиваются с вопросами законодательного регулирования своей деятельности. Первой проблемой при этом обычно является поиск документов, где прописаны те или иные требования. Данный справочник призван помочь в этой беде и содержит подборку ссылок на основные законодательные и нормативно-правовые акты, регламентирующие применение информационных технологий и обеспечение информационной безопасности в Российской Федерации.

+32

Информационная безопасность банковских безналичных платежей. Часть 8 — Типовые модели угроз

34 min

18KTutorial

О чем исследование

Ссылки на другие части исследования

- Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы.

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка.

- Информационная безопасность банковских безналичных платежей. Часть 3 — Формирование требований к системе защиты.

- Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз.

- Информационная безопасность банковских безналичных платежей. Часть 5 — 100+ тематических ссылок про взломы банков.

- Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений.

- Информационная безопасность банковских безналичных платежей. Часть 7 — Базовая модель угроз.

- Информационная безопасность банковских безналичных платежей. Часть 8 — Типовые модели угроз (Вы здесь)

Данная статья завершает цикл публикаций, посвященных обеспечению информационной безопасности банковских безналичных платежей. Здесь мы рассмотрим типовые модели угроз, на которые ссылались в базовой модели:

- Типовая модель угроз. Сетевое соединение.

- Типовая модель угроз. Информационная система, построенная на базе архитектуры клиент-сервер.

- Типовая модель угроз. Система разграничения доступа.

- Типовая модель угроз. Модуль интеграции.

- Типовая модель угроз. Система криптографической защиты информации.

ХАБРО-WARNING !!! Уважаемые хабровчане, это не развлекательный пост.

Спрятанные под катом 40+ страниц материалов призваны помочь в работе или учебе людям, специализирующимся на банковском деле или обеспечении информационной безопасности. Данные материалы являются конечным продуктом исследования и написаны в сухом официальном тоне. По сути это заготовки для внутренних документов по ИБ.

Ну и традиционное — «применение сведений из статьи в противоправных целях преследуется по закону». Продуктивного чтения!

+11

Информационная безопасность банковских безналичных платежей. Часть 7 — Базовая модель угроз

16 min

24KTutorial

О чем исследование

Ссылки на другие части исследования

- Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы.

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка.

- Информационная безопасность банковских безналичных платежей. Часть 3 — Формирование требований к системе защиты.

- Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз.

- Информационная безопасность банковских безналичных платежей. Часть 5 — 100+ тематических ссылок про взломы банков.

- Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений.

- Информационная безопасность банковских безналичных платежей. Часть 7 — Базовая модель угроз.(Вы здесь)

- Информационная безопасность банковских безналичных платежей. Часть 8 — Типовые модели угроз.

В данной статье представлена базовая модель угроз информационной безопасности банковских безналичных переводов, осуществляемых через платежную систему Банка России.

Угрозы, представленные здесь, справедливы практически для любого банка в Российской Федерации, а также для любых других организаций, использующих для осуществления расчетов толстые клиенты с криптографическим подтверждением платежей.

Настоящая модель угроз предназначена для обеспечения практической безопасности и формирования внутренней документации банков в соответствии с требованиями Положений Банка России № 552-П от 24 августа 2016 г. и № 382-П от 9 июня 2012 г.

Применение сведений из статьи в противоправных целях преследуется по закону.

+1

Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений

47 min

16K

(с) МВД России. Фрагмент записи с камер наблюдения в момент кражи денег из банкомата

О чем исследование

Ссылки на другие части исследования

- Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы.

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка.

- Информационная безопасность банковских безналичных платежей. Часть 3 — Формирование требований к системе защиты.

- Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз.

- Информационная безопасность банковских безналичных платежей. Часть 5 — 100+ тематических ссылок про взломы банков.

- Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений.(Вы здесь)

- Информационная безопасность банковских безналичных платежей. Часть 7 — Базовая модель угроз.

- Информационная безопасность банковских безналичных платежей. Часть 8 — Типовые модели угроз.

Эта статья посвящена анализу и выявлению закономерностей в преступлениях, направленных на кражу денег банков или их клиентов.

Далее в статье будет представлена выборка из более чем из ста реальных преступлений последних лет. Все рассмотренные преступления будут классифицированы и снабжены кратким описанием. Затем будет проведен комплексный анализ, по результатам которого сформулированы ответы на основные вопросы банковской безопасности, в частности:

- Какой тип преступлений наиболее опасен для банков?

- Какие банковские профессии наиболее часто оказываются вовлеченными в преступную деятельность?

- Есть ли закономерности в действиях преступников, и если есть, то какие?

- … и др.

+10

Информационная безопасность банковских безналичных платежей. Часть 5 — 100+ тематических ссылок про взломы банков

9 min

11K

Обновлено: 12.10.2018

О чем исследование

Ссылки на другие части исследования

- Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы.

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка.

- Информационная безопасность банковских безналичных платежей. Часть 3 — Формирование требований к системе защиты.

- Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз.

- Информационная безопасность банковских безналичных платежей. Часть 5 — 100+ тематических ссылок про взломы банков.(Вы здесь)

- Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений.

- Информационная безопасность банковских безналичных платежей. Часть 7 — Базовая модель угроз.

- Информационная безопасность банковских безналичных платежей. Часть 8 — Типовые модели угроз.

При подготовке материалов для следующих статьей набралась довольно обширная коллекция ссылок на темы:

- хакерских атак на банки,

- технического анализа банковских взломов,

- обзора типовых уязвимостей в банковских сетях,

- судебной практики,

- аналитики, прогнозов и других статей по банковской безопасности.

В какой-то момент времени количество подобранных материалов переросло в качество, так что данная подборка может заинтересовать уже сама по себе.

+9

Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз

22 min

33K

О чем исследование

Ссылки на другие части исследования

- Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы.

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка.

- Информационная безопасность банковских безналичных платежей. Часть 3 — Формирование требований к системе защиты.

- Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз.(Вы здесь)

- Информационная безопасность банковских безналичных платежей. Часть 5 — 100+ тематических ссылок про взломы банков.

- Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений.

- Информационная безопасность банковских безналичных платежей. Часть 7 — Базовая модель угроз.

- Информационная безопасность банковских безналичных платежей. Часть 8 — Типовые модели угроз.

В предыдущей публикации цикла мы сформировали базовые требования к системе информационной безопасности безналичных платежей и сказали, что конкретное содержание защитных мер будет зависеть от модели угроз.

Для формирования качественной модели угроз необходимо учесть существующие наработки и практики по данному вопросу.

В этой статье мы проведем экспресс обзор порядка 40 источников, описывающих процессы моделирования угроз и управления рисками информационной безопасности. Рассмотрим как ГОСТы и документы российских регуляторов (ФСТЭК России, ФСБ России, ЦБ РФ), так и международные практики.

+7

Информационная безопасность банковских безналичных платежей. Часть 3 — Формирование требований к системе защиты

13 min

24K

О чем исследование

Ссылки на другие части исследования

- Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы.

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка.

- Информационная безопасность банковских безналичных платежей. Часть 3 — Формирование требований к системе защиты.(Вы здесь)

- Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз.

- Информационная безопасность банковских безналичных платежей. Часть 5 — 100+ тематических ссылок про взломы банков.

- Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений.

- Информационная безопасность банковских безналичных платежей. Часть 7 — Базовая модель угроз.

- Информационная безопасность банковских безналичных платежей. Часть 8 — Типовые модели угроз.

В предыдущих частях исследования мы обсудили экономические основы и IT-инфраструктуру банковских безналичных платежей. В этой части речь пойдет о формировании требований к создаваемой системе информационной безопасности (ИБ).

Далее мы рассмотрим:

- роль обеспечения безопасности в жизни коммерческой организации;

- место службы информационной безопасности в структуре менеджмента организации;

- практические аспекты обеспечения безопасности;

- применение теории управления рисками в ИБ;

- основные угрозы и потенциальный ущерб от их реализации;

- состав обязательных требований, предъявляемых к системе ИБ банковских безналичных платежей.

+5

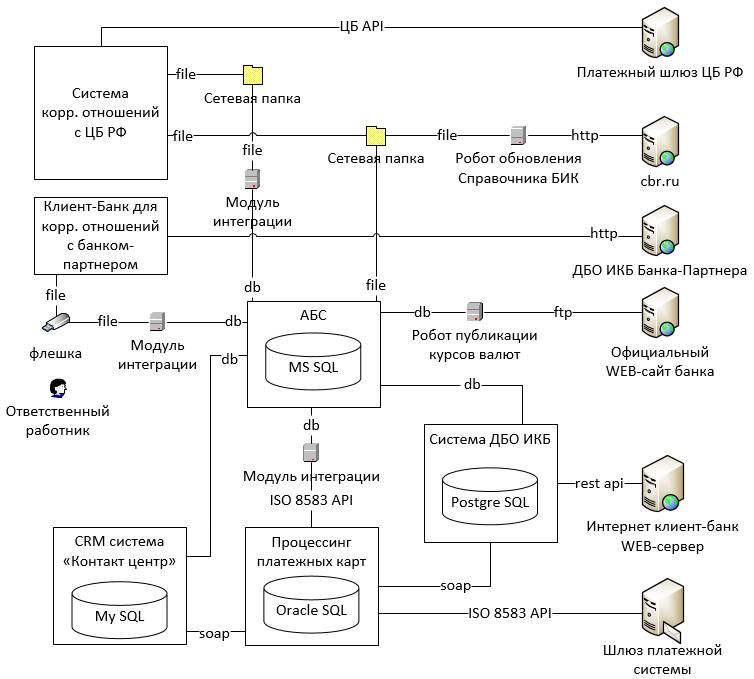

Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка

13 min

82K

Рис. 1.

О чем исследование

Ссылки на другие части исследования

- Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы.

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка.(Вы здесь)

- Информационная безопасность банковских безналичных платежей. Часть 3 — Формирование требований к системе защиты.

- Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз.

- Информационная безопасность банковских безналичных платежей. Часть 5 — 100+ тематических ссылок про взломы банков.

- Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений.

- Информационная безопасность банковских безналичных платежей. Часть 7 — Базовая модель угроз.

- Информационная безопасность банковских безналичных платежей. Часть 8 — Типовые модели угроз.

В первой части нашего исследования мы рассмотрели работу системы банковских безналичных платежей c экономической точки зрения. Теперь настало время посмотреть на внутреннее устройство ИТ-инфраструктуры банка, с помощью которой эти платежи реализуются.

Disclaimer

Статья не содержит конфиденциальной информации. Все использованные материалы публично доступны в Интернете, в том числе на сайте Банка России.

+18

Information

- Rating

- 197-th

- Location

- Москва, Москва и Московская обл., Россия

- Registered

- Activity