Пользователь

Создаем автономный дрон на Intel Edison

Мы продолжаем разговор о том, как самостоятельно сделать автономный летающий аппарат. В прошлый раз речь шла об элементной базе, механике и управлении, также мы оснастили свое устройство за

Во второй статье цикла наш коллега из Intel Paul Guermonprez предлагает сменить платформу и посмотреть, чего может добиться дрон на основе компьютера Intel Edison и главное — как это сделать. Ну а в самом конце поста предложение для тех, кто загорелся идеей воплотить все сказанное на практике. Уверяем вас, при определенных условиях получить бесплатно от Intel аппаратную платформу для экспериментов вполне реально!

Vision-based SLAM: стерео- и depth-SLAM

Постановка задачи компьютерного зрения

Последние лет восемь я активно занимаюсь задачами, связанными с распознаванием образов, компьютерным зрением, машинным обучением. Получилось накопить достаточно большой багаж опыта и проектов (что-то своё, что-то в ранге штатного программиста, что-то под заказ). К тому же, с тех пор, как я написал пару статей на Хабре, со мной часто связываются читатели, просят помочь с их задачей, посоветовать что-то. Так что достаточно часто натыкаюсь на совершенно непредсказуемые применения CV алгоритмов.

Но, чёрт подери, в 90% случаев я вижу одну и ту же системную ошибку. Раз за разом. За последние лет 5 я её объяснял уже десяткам людей. Да что там, периодически и сам её совершаю…

В 99% задач компьютерного зрения то представление о задаче, которое вы сформулировали у себя в голове, а тем более тот путь решения, который вы наметили, не имеет с реальностью ничего общего. Всегда будут возникать ситуации, про которые вы даже не могли подумать. Единственный способ сформулировать задачу — набрать базу примеров и работать с ней, учитывая как идеальные, так и самые плохие ситуации. Чем шире база-тем точнее поставлена задача. Без базы говорить о задаче нельзя.

Тривиальная мысль. Но все ошибаются. Абсолютно все. В статье я приведу несколько примеров таких ситуаций. Когда задача поставлена плохо, когда хорошо. И какие подводные камни вас ждут в формировании ТЗ для систем компьютерного зрения.

Snapdragon Flight Drone — платформа для автономных БПЛА

Вы хотите прокачать свой квадрокоптер чипом от Qualcomm?

Разрабатывать беспилотные автономные летательные аппараты, в том числе с ROS на борту, теперь будет проще. Позволить беспилотникам самостоятельно координировать свой полет – такой целью задалась компания Qualcomm. Результатом работы стала платформа Snapdragon Flight Drone, которую компания и продемонстрировала на CES 2017.

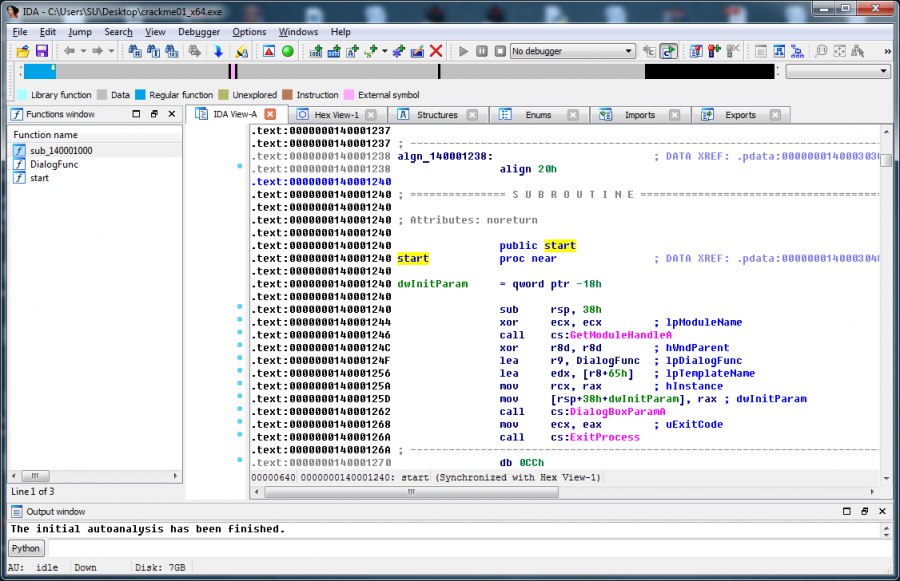

Reverse engineering тестового crackme от Лаборатории Касперского

Реверс-инжиниринг для самых маленьких: взлом кейгена

Реверс-инжиниринг в той менее легальной части, где он не касается отладки и оптимизации собственного продукта, касается в том числе и такой задачи: «узнать, а как у них это работает». Иначе говоря, восстановление исходного алгоритма программы, имея на руках ее исполнимый файл.

Для того, чтобы держаться азов и избежать некоторых проблем — «взломаем» не что-нибудь, а… кейген. В 90% он не будет запакован, зашифрован или иным способом защищен — в том числе и нормами международного права…

Решение задач зимнего CrackMe

Не так давно, мы анонсировали конкурс CrackMe, проходивший в рамках event-платформы CoLaboratory. Теперь, когда конкурс завершился и все решения приняты, мы можем рассмотреть задачи подробнее.

ВНИМАНИЕ: Если вы не успели поучаствовать в конкурсе, но тем не менее хотите попробовать свои силы — не читайте информацию под катом. Там мы описываем алгоритм решения задания. Скачать свежие задачи CrackMe можно здесь.

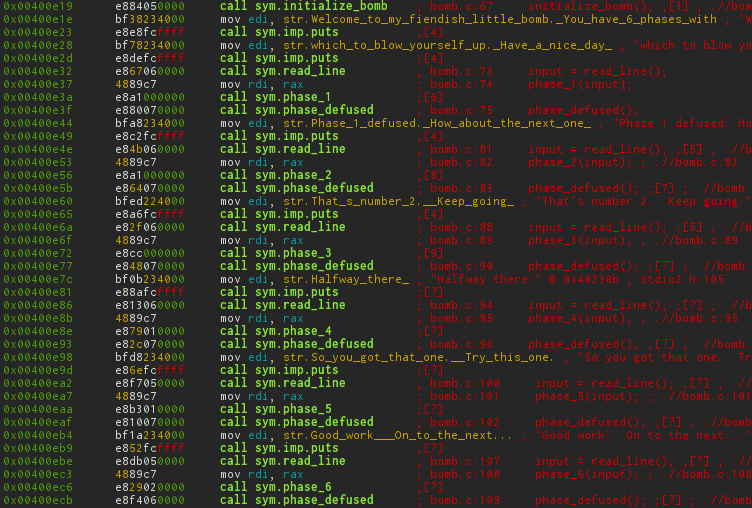

Обезвреживаем бомбу с Radare2

Доброго времени суток, %username%! Сегодня мы отправимся изучать бесчисленные возможности фреймворка для реверсера — radare2. В виде подопытного я взял первую попавшую бомбу, она оказалась с сайта Университета Карнеги Меллон.

Правильный путь становления безопасника: от ламера до практического эксплойтинга

В данной статье я хотел бы написать, как по моему скромному мнению (ранее багхантера на стороне блэков) стоило бы действительно начинать путь. И ни к в коем случае не с Kali linux ( как оказываются преподают в политехе столицы.

Если вам интересен отчасти и мой путь, добро пожаловать под кат.

CTFzone write-ups – Going 300, going 500, OSINT sold

Друзья, спасибо за проявленную активность в чате и по ссылке с заданиями – ваши заинтересованность и увлеченность мотивируют нас работать по 25 часов в сутки, и это не предел! В связи с увеличением нашего светового дня мы уже готовы представить вам следующую партию райтапов – на этот раз мы рассмотрим ветку OSINT.

Судя по количеству решенных заданий, данное направление оказалось довольно сложным и требовало проявления максимума изобретательности. Примечателен тот факт, что задание на 500 решили всего два человека, а с таском на 1000 справился только один участник. Поэтому в этой статье мы опубликуем решения только на два задания – на 300 и на 500 очков, а райтап на 1000 будет несколько позже в отдельном посте. Следите за обновлениями ;)

Information

- Rating

- Does not participate

- Location

- Москва, Москва и Московская обл., Россия

- Registered

- Activity