Оригинал: "Философы в тринадцать с половиной"

Em Am

Перелистав известные тома,

D G E

Мы научились понимать английский.

Am H C

Но разве это не свинцовая тюрьма -

Am H

Плутать всю жизнь меж строчек манов к циске?

E Am

И каждый час, и каждую минуту,

D G E

О чьём-то софте вечная забота.

Am H C

Кусочек кода отправлять кому-то –

Am H Em (E)

Такая, брат, у нас с тобой работа.

Они порою знают больше нас -

Мэйнтэйнеры в тринадцать с половиной.

И в спорах забываются подчас,

Пуская в ход банхаммеры админа.

И каждый час, и каждую минуту,

О чьём-то софте вечная забота.

Коммиты патчем направлять кому-то -

Слова ничто, когда они без кода.

А если не справляешься один -

Бредёшь на форум в поисках подмоги.

Часами в ожидании сидишь,

Под спойлер заворачивая логи.

И каждый час, и каждую минуту,

О чьём-то софте вечная забота.

Скупой багрепорт отсылать кому-то -

Такая, брат, у нас с тобой работа.

С трудом по клаве мечется рука -

Луна на стол сквозь окна блики стелит,

Да плещется в измученных зрачках

Счастливый сон о выспавшемся теле.

И каждый час, и каждую минуту,

Об общем софте вечная забота.

Лицом на клаве засыпать под утро -

Такая, брат, сейчас цена свободы.

Который год врезаются в лицо

Сквозняк из окон, град прогнивших яблок.

Плечом к плечу - не дав сомкнуть кольцо -

Лиса, пингвин и с жёлтой вилкой дьявол.

И каждый час, и каждую минуту,

Об общем софте вечная забота.

Держать для сна одну шестую суток -

Такая, брат, сейчас цена свободы.

OVH — на данный момент является крупнейшим хостинг-провайдером в мире, 120 тысяч серверов в Европе и еще 360 тысяч — в Канаде. Дичайшая конкуренция на французском рынке держит цены на низком уровне (особенно на трафик).

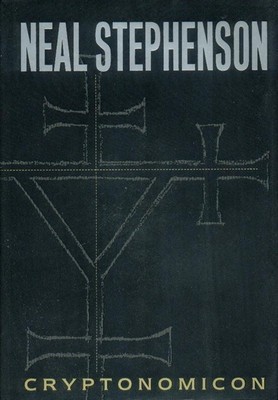

OVH — на данный момент является крупнейшим хостинг-провайдером в мире, 120 тысяч серверов в Европе и еще 360 тысяч — в Канаде. Дичайшая конкуренция на французском рынке держит цены на низком уровне (особенно на трафик).  Эту книгу я перечитывал много раз, и в переводе, и в оригинале. Настолько много, что, рассказывая о ней, чувствую себя немного странно. Примерно как Капитан Очевидность, который вдруг осознал, что он Капитан.

Эту книгу я перечитывал много раз, и в переводе, и в оригинале. Настолько много, что, рассказывая о ней, чувствую себя немного странно. Примерно как Капитан Очевидность, который вдруг осознал, что он Капитан.