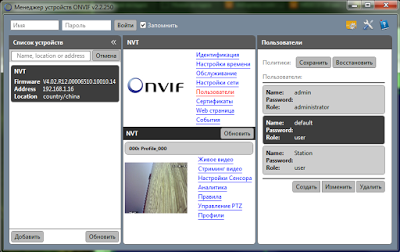

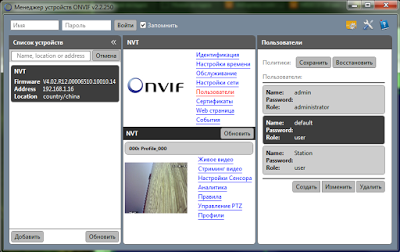

Ситуация изменилась с появлением китайских камер стандарта ONVIF 2.0 (Open Network Video Interface Forum). Теперь любую камеру отвечающую стандарту вы можете настроить с помощью ONVIF Device Manager.

Сегодня я расскажу вам про замечательную программу — Hugin. С ее помощью можно без усилий построить даже самые крутые и самые сложные панорамы.

Hugin — является самой популярной программой для построения панорам и кроме того имеет полностью свободную лицензию и ее использование абсолютно бесплатно.

Программа считает EXIF ваших фотографий и автоматически выровняет их относительно фокусного расстояния и угла обзора вашего объектива, разместит их в нужном порядке и без проблем склеит тени, провода, заборы, людей и другие объекты вашей панорамы.

Наконец все построение панорамы, вместо сложной и муторной работы, сведется к игре найди 5 отличий схожестей, а то и вовсе к нажатию всего трех кнопок.

В этой статье я расскажу, как можно настроить WiFi с помощью wpa_supplicant, без всяких Xorg/X11 утилит. Это необходимо для того, чтобы базовые службы ОС исправно работали с минимальным набором технических средств удаленного доступа. Программа будет исполняться как служба, настройки сделаны правкой конфиг файлов.

По-быстрому, установить соединение с открытой точкой доступа можно таким образом.

[root@home ~]$ wpa_cli

> add_network

> set_network 0 ssid "MYSSID"

> set_network 0 key_mgmt NONE

> enable_network 0Если же надо всерьез и надолго, то прошу внутрь.

1 Почему JavaScript отстой

• 1.1 Плохая конструкция

• 1.2 Система типов

• 1.3 Плохие функции

• 1.4 Отсутствующие функции

• 1.5 DOM

2 Почему Lua отстой

3 Почему PHP отстой

• 3.1 Исправлено в поддерживаемых в настоящее время версиях

4 Почему Perl 5 отстой

5 Почему Python отстой

• 5.1 Исправлено в Python 3

6 Почему Ruby отстой

7 Почему Flex/ActionScript отстой

8 Почему скриптовые языки отстой

9 Почему C отстой

10 Почему C++ отстой

11 Почему .NET отстой

12 Почему C# отстой

13 Почему VB.NET отстой

15 Почему Objective-C отстой

16 Почему Java отстой

• 16.1 Синтаксис

• 16.2 Исправлено в Java 7 (2011)

• 16.3 Модель

• 16.4 Библиотека

• 16.5 Обсуждение

17 Почему Backbase отстой

18 Почему XML отстой

19 Почему отстой XSLT/XPath

20 Почему CSS отстой

• 20.1 Исправлено в CSS3

21 Почему Scala отстой

22 Почему Haskell отстой

23 Почему Closure отстой

24 Почему Go отстой

• 24.1 Базовые средства программирования (базовый язык)

• 24.2 Взаимосовместимость

• 24.3 Стандартная библиотека

• 24.4 Набор инструментальных средств

• 24.5 Сообщество

25 Почему Rust отстой

• 25.1 Безопасность

• 25.2 Синтаксис

• 25.3 Конструкция API и система типов

• 25.4 Сообщество

• 25.5 Набор инструментальных средств

XMLHttpRequest

HTMLHRElement

Электронику часто называют наукой о контактах. Многие знают, что нельзя скручивать между собой медный и алюминиевый провода. Медная шина заземления или латунная стойка для платы плохо сочетаются с оцинкованными винтиками, купленными в ближайшем строительном супермаркете. Почему? Коррозия может уничтожить электрический контакт, и прибор перестанет работать. Если это защитное заземление корпуса, то прибор продолжит работу, но будет небезопасен. Голая алюминиевая деталь вообще может постепенно превратиться в прах, если к ней приложить даже низковольтное напряжение.

Электронику часто называют наукой о контактах. Многие знают, что нельзя скручивать между собой медный и алюминиевый провода. Медная шина заземления или латунная стойка для платы плохо сочетаются с оцинкованными винтиками, купленными в ближайшем строительном супермаркете. Почему? Коррозия может уничтожить электрический контакт, и прибор перестанет работать. Если это защитное заземление корпуса, то прибор продолжит работу, но будет небезопасен. Голая алюминиевая деталь вообще может постепенно превратиться в прах, если к ней приложить даже низковольтное напряжение.