Измеритель CO2 без датчика CO2?

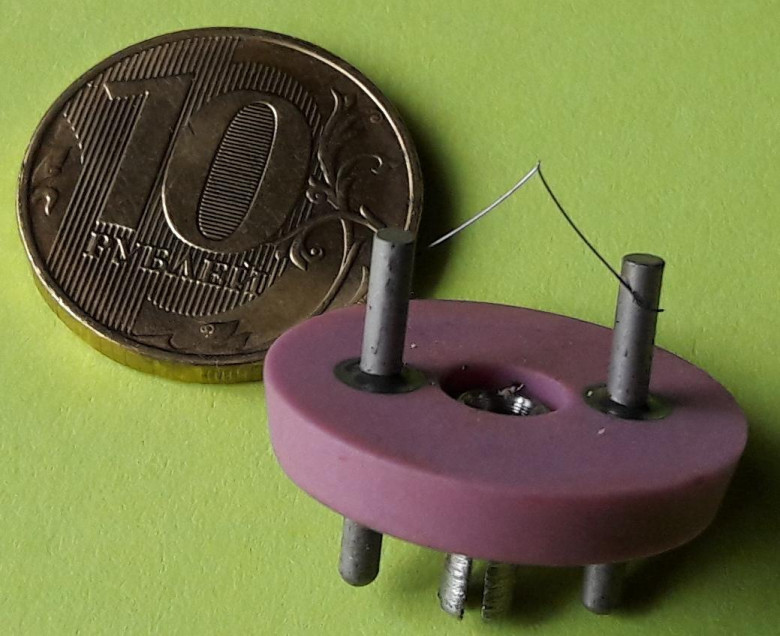

Года три назад самый дешевый домашний прибор по измерению уровня CO2 стоил $80. И это была неплохая цена, так как до этого столько стоил один лишь инфракрасный датчик. Сейчас на Ali появилась пара устройств с ценником от 800 рублей. Их заказывают буквально сотнями в разных магазинах, и есть подозрение, что датчика CO2 в них, на самом деле, нет. В общем, у меня тут возникла пара вопросов к самым дешевым приборам.