Венгерский алгоритм, или о том, как математика помогает в распределении назначений

Пользователь

Давайте поговорим об использовании уникальных рекламных идентификаторов на сайте и их применимости для использования в OSINT-исследованиях.

Рекламные идентификаторы прячутся в коде вебсайта. Чтобы их увидеть необходимо открыть код страницы (в Chrome - CTRL+U) и найти в нем их упоминание. Ключевые слова для поиска даны ниже, применительно к популярным рекламным площадкам:

AdSense: Pub- или ca-pub

Analytics: UA-

Amazon: &tag=

AddThis: #pubid / pubid

Metrika: mc.yandex / ym

Альтернативным средством обнаружения рекламных идентификаторов на сайте может стать использование таких сервисов:

https://themarkup.org/blacklight

Обнаружив тот или иной рекламный идентификатор, мы можем попытаться найти его использование на других вебсайтах. Сделать это можно с использованием таких ресурсов:

https://dnslytics.com/reverse-analytics

https://intelx.io/tools?tab=analytics

https://intelx.io/tools?tab=adsense

Проиллюстрируем это на примере изучения сайта https://www.bleepingcomputer.com/, который имеет в коде страницы уникальный рекламный идентификатор Google Analytics UA-91740.

TLDR: О том как я уволился с работы безопасника и написал свой сканер уязвимостей.

И как на этом можно заработать. В конце куски кода сканера и спецификация.

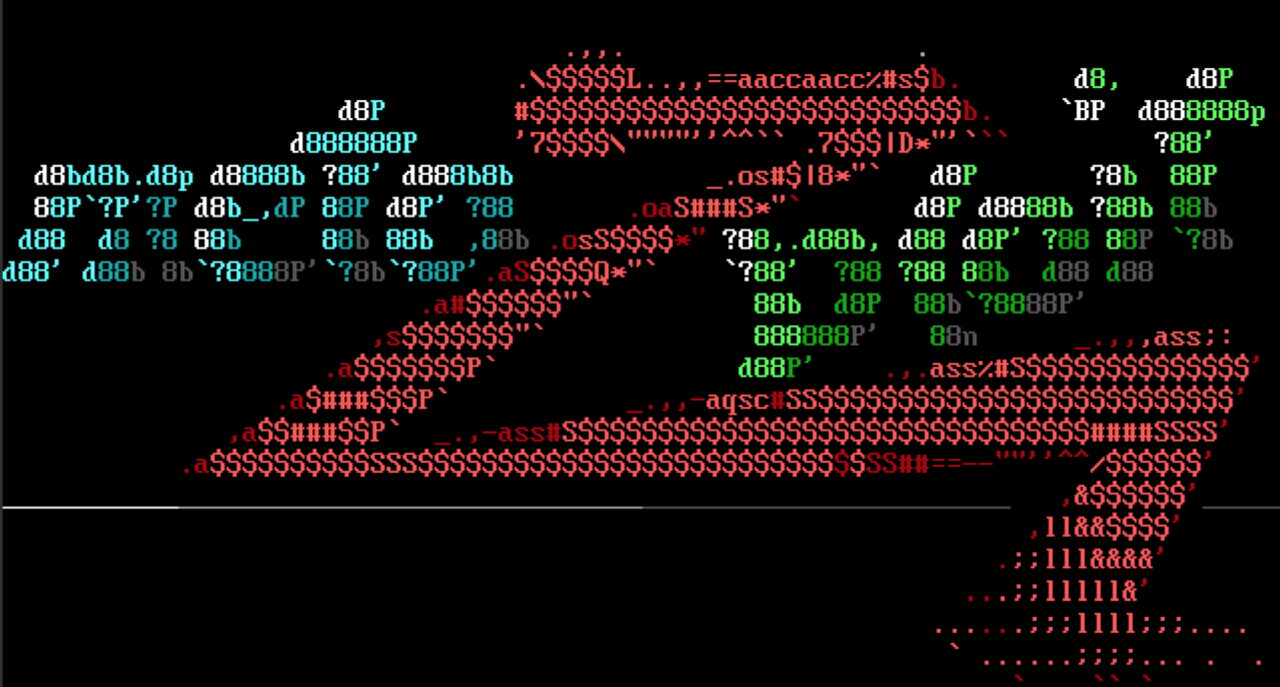

В 1970х, давным-давно, интернет выглядел вот так.

Основную угрозу ему представляли исследователи и энтузиасты первыми добравшиеся до документации и сетей крупных корпораций.

С тех пор интернет сильно изменился. Атаки на сети, сервисы и веб-приложения стали повседневностью. Каждый день разработчики и исследователи находят десятки уязвимостей. Параллельно с этим взламываются десятки тысяч сайтов.

Burp Suite – это платформа для выполнения тестирования по безопасности веб-приложений. В этой заметке я поделюсь несколькими приёмами, как использовать данный инструмент более эффективно.

Привет, Хабр! Меня зовут Ахмадеев Ринат, я Sr. PHP developer.

Представляю вашему вниманию конспект доклада Make passwords great again! Как победить брутфорс и оставить хакеров ни с чем от Алексея Ермишкина из Virgil Security с HighLoad++ 2018.

Когда я шел на доклад, то был настроен пессимистично. Но т.к. это Virgil Security, то я все же решил сходить. В начале доклад казался действительно капитанским, и я даже начал терять интерес, но потом, как оказалось, даже узнал несколько новых подходов защиты паролей, отличных от обычного хеширования с солью.

В докладе рассматриваются способы защиты паролей начиная от хешей и заканчивая более современными подходами, такими как Facebook's password Onion, Sphinx и Pythia. В самом конце рассматривается новый Simple Password-Hardened Encryption Services (PHE).

Мне так понравился доклад, что я подготовил конспект. Всем рекомендую к ознакомлению.