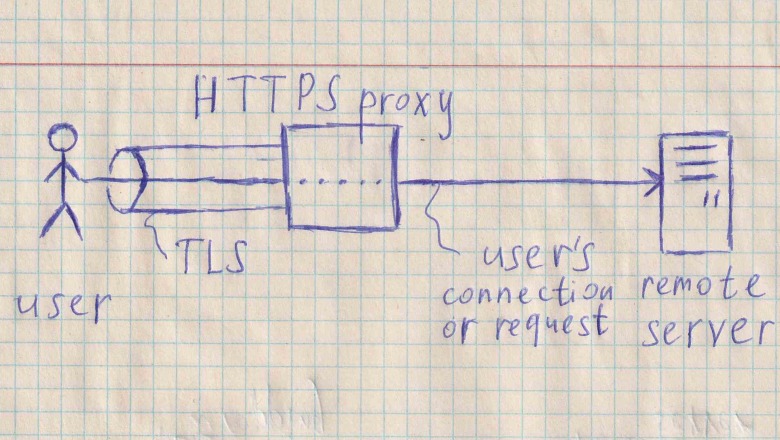

Это руководство описывает развёртывание HTTPS-прокси с помощью dumbproxy на практически любом Linux-сервере. Потребуется только curl и рутовый доступ.

Старший руководитель программ ИБ, Microsoft

Это руководство описывает развёртывание HTTPS-прокси с помощью dumbproxy на практически любом Linux-сервере. Потребуется только curl и рутовый доступ.

Это был конец декабря 2021-го года, мы едем через Техас, только что благополучно переночевали в El Paso — низкий тебе поклон Голливуд за прекрасные фильмы, такие как Sicario, после которых у нас тряслись коленки когда мы въезжали в этот прекрасный город. Продолжаем движение по направлению к Boca Chica, посмотреть на StarBase (оно того стоит поверьте). На улице жара +30 и солнечно, приятная летняя погода. В фоне отгоняю от себя мысли о том, что тут творится летом с температурой и людьми.

О чем можно думать в этот момент кроме как о космосе, о будущем и о распределенных системах? Конечно много о чем, а не этой гиковской фигне:) ...

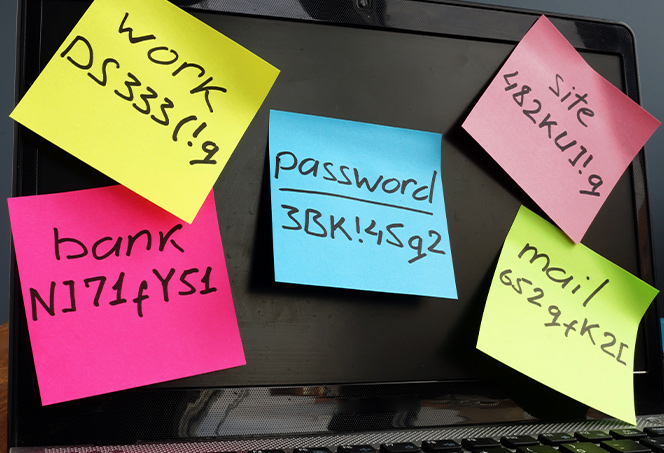

Я долго собирал информацию о том, как организовать свои аккаунты. Как сделать доступ к ним достаточно надёжным и стойким к утере девайсов.

Меня интересовало, как я могу залогиниться туда, где многофакторная авторизация через телефон, в случае потери телефона.

Или, как обезопасить себя от забывания мастер пароля от менеджера паролей? На моей практике я несколько раз забывал пин-код от банковской карты, состоящий из 4-ёх цифр, после ежедневного использования на протяжении многих месяцев. Мозг - странная штука.

В итоге, спустя месяцы изучения темы, я пришёл к следующему сетапу, который решил описать в виде мануала.

В спорах о том, какой способ защитить свои данные лучше, как правильно хранить свои пароли и какими они вообще должны быть, сломано немало клавиатур и сожжено огромное количество человекочасов. Cloud4Y предлагает познакомиться с ещё одним способом управления паролями.

Let's Encrypt — это центр сертификации, который предоставляет бесплатные сертификаты в полностью автоматизированном процессе. Эти сертификаты выдаются по протоколу ACME. За последние два года в Интернете широко использовалась технология Let’s Encrypt — более 50% веб-сертификатов SSL / TLS теперь выдает Let’s Encrypt.

В этом посте описывается, как выдавать сертификаты Let's Encrypt для внутренних серверов.

Инструкция была основана на базе видео "Установка кластера Kubernetes с помощью Kubespray" в Youtube.

Код был форкнут из репозитория https://git.cloud-team.ru/lections/kubernetes_setup и добавлен с патчами в репозиторий https://github.com/patsevanton/kubespray_terraform_yandex_cloud

Самое интересное в этом посте для devops специалистов с опытом это скрипт для создания ansible inventory файла из terraform структур.

В этом посте будет описана установка Managed Service for PostgreSQL и Managed Service for Kubernetes в Yandex Cloud c помощью terraform. В Kubernetes будет установлено простое приложение на flask, которая записывает данные в Managed Service for PostgreSQL. Приложение на flask описано в helm чарте и будет установлено с помощью helm. Внешний трафик из интернета будет проходить сначала Network load balancer, затем попадать в Ingress. Ingress – это ресурс для добавления правил маршрутизации трафика из внешних источников в службы в кластере kubernetes.

Вся установка и настройка добавлена в скрипт install.sh. Можно просто запустить скрипт и все установится. В посте описывается более подробно.

Это крик души. Речь пойдет не о usability в классическом понимании этого, а в легкости работы со средами для самого ITшника. Здесь все плохо, и, по моему, становится все хуже.

Каждый департамент компании, каждая функция бизнеса стремится выполнить свою часть общей задачи по повышению экономической эффективности. При этом у разных отделов есть общий враг – это киберугрозы. Его реальность очевидна не для всех. Кто-то знает о проблеме, но не считает её своей. Этот проект был создан, чтобы рассказать об актуальности вопросов кибербезопасности для руководителей различных департаментов. Особенностью материалов стало обилие сносок, в которых разъясняются те или иные понятия. Но даже таким образом мы охватили не все, поэтому решили составить глоссарий, в котором раскрываются два десятка базовых понятий информационной безопасности.

Хабр, привет!

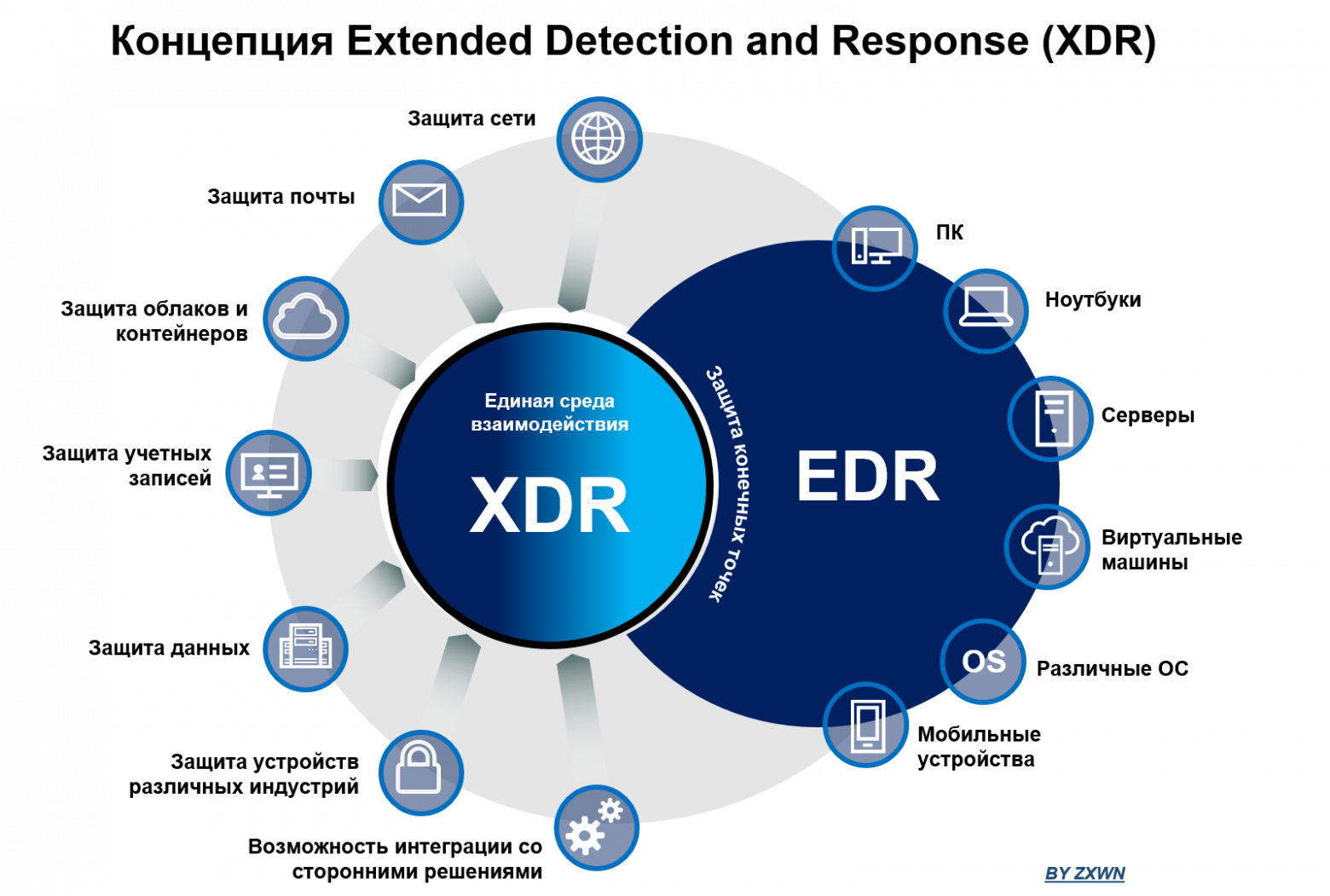

На днях мне посчастливилось поучаствовать тут (обойдемся ссылкой на запись, без прямой рекламы), где обсуждалась такая новая тема на рынке ИБ, как XDR.

По горячим следам эфира зафиксирую основные тезисы: мои собственные мысли и факты относительно XDR и, в целом, отвечу на два важных вопроса: что такое XDR? зачем он стал нужен?

12 октября мы провели локальную российскую конференцию Day of the DEVs. Всего в рамках конференции было задействовано 5 направлений: Hybrid/Multi cloud, Security, OSS, Data&AI для приложений, Продуктивность разработчиков.

В этой статье мы собрали весь полезный контент с этих треков, в том числе полные записи выступлений, и разделили все по тем же категориям. Заглядывайте под кат!

Когда сотрудники уверены в своей способности удаленно и безопасно взаимодействовать, они могут без проблем добиваться большего. Узнайте, как защитить данные, устройства и приложения, упростив IT и минимизируя влияние на сотрудников, на виртуальном учебном дне Microsoft Security: безопасность и защита вашей организации. Во время этого бесплатного обучающего мероприятия, состоящего из двух частей, и сопутствующих вопросов и ответов вы заложите основу для защиты цифрового следа вашей компании.

Microsoft и Group-IB, международная компания, специализирующаяся на предотвращении кибератак и расследовании высокотехнологичных преступлений, сообщают об успешной интеграции Azure Sentinel, облачного решения для управления информационной безопасностью, с системой исследования и атрибуции кибератак Group-IB Threat Intelligence & Attribution (TI&A). Компания Group-IB стала первым разработчиком, прошедшим интеграцию своей платформы в Azure Sentinel в России и СНГ.