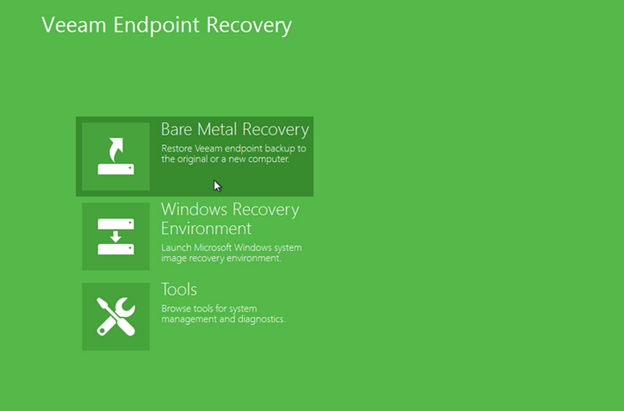

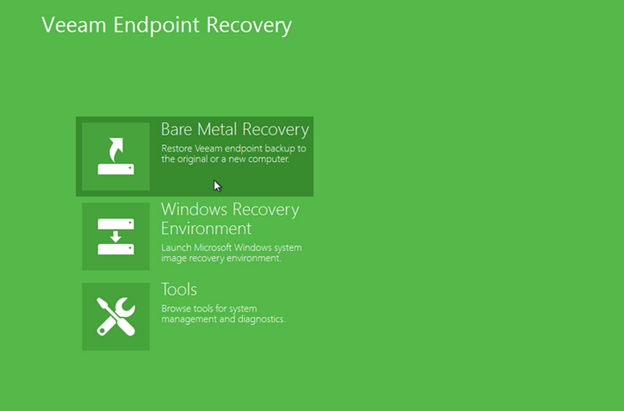

«Уж сколько раз твердили миру», что резервное копирование как самоцель не имеет практического смысла – а имеет оно таковой, конечно же, если из резервной копии возможно быстро, корректно и легко восстановиться. Поэтому темой моего сегодняшнего поста, в продолжение

предыдущего, станет восстановление физической машины из резервной копии, созданной с помощью Veeam Endpoint Backup FREE.

Как вы, наверное, уже предположили, опции восстановления тесно связаны с настройками резервного копирования: само собой разумеется, восстановить машину целиком не получится, если были забэкаплены, скажем, только пользовательские папки.

Рассмотрим же эти опции более подробно, для чего добро пожаловать под кат.

Утром в службу поддержки обратился один из разработчиков корпоративного приложения. Он не мог сделать копию с базы данных MS SQL Server, и просил выяснить причину ошибки.

Утром в службу поддержки обратился один из разработчиков корпоративного приложения. Он не мог сделать копию с базы данных MS SQL Server, и просил выяснить причину ошибки.