Comments 66

Хм, а кто-то из здешней публики ходит в интернет без Ghostery или его аналога? Но расследование любопытное, спасибо.

Referer тут ни при чем. Проблема — в каком-то странном параметре to=aW1hZ2VzL2ljb25zL2hlYWRfaWNvbnMucG5n, который непонятно что делает.

Официальный API предполагает показ промежуточной страницы, где у пользователя спрашивают согласен ли он передать свои данные для идентификации. Тут же этот шаг каким-то образом пропустили.

Проблема — в каком-то странном параметре to=aW1hZ2VzL2ljb25zL2hlYWRfaWNvbnMucG5n, который непонятно что делает.

Это «images/icons/head_icons.png» в base64. И это не проблема, проблема что (я не проверял) вероятно разрешен логин через куки по GET запросу, ни CORS не работает, ни проверки на откуда пришел запрос нет.

В таком случае это простая проверка залогинен ли пользователь, которая сама по себе ничего не делает, как уже написали ниже. Проблема не в ней, а в том коде который выполняется в случае успешной проверки.

Это делает неправильным ваш комментарий:

Я вижу тут дырку в vk, отвечать ок на запрос «https://vk.com/login» с «Referer» в шапке http, отличный от домейна vk.com, ну вот и результат.

Дырка — в другом месте.

это простой способ определить залогинен пользователь или нет, а не то, что вы написали. В случае наличия сессии — редирект будет на картинку или favicon, а дальше уже идет работа с API VK

у них даже есть

ГОСУДАРСТВЕННАЯ РЕГИСТРАЦИЯ ПРОГРАММЫ ДЛЯ ЭВМ

со следующим описанием

Реферат:

Программа предназначена для сбора, сохранения, обработки и предоставления информации о посетителях сайта. Позволяет собирать общедоступную информацию (профиля посетителей соц. Сетей), учитывать количество посещений, запоминать источники перехода на сайт, ключевые слова, время посещения сайта, список просмотренных страниц и другую техническую и общедоступную информацию. Также программа умеет определять и оценивать вероятность совершение целевого действия конкретного посетителя на сайте. Доступ к программе осуществляется с помощью веб-интерфейса, а так же API, которое позволяет получить статистическую информацию и сохранить статус пользователя в системе.

Было бы интересно разобрать всю механику подобной схемы более подробно силами сообщества, чтобы не приходилось беспокоиться вне анонимного режима о том, что кому-либо напишут/позвонят (а там ещё и номера телефонов собираются) с сомнительными целями.

Моё мнение, что капча это препятствие от школьников, а в случае коммерческого проекта они вполне могут заплатить спецу чтобы он написал обход капчи.

Наверное, решением было бы расширение в браузер или встроенный в него функционал который запрещает подобные авторедиректы и автоклики.

Здесь, скорее всего, даже без clickjacking'а обошлось, vk сам отдаёт нужные сведения "анонимному" приложению.

А что за сайт? На крине не увидела url.

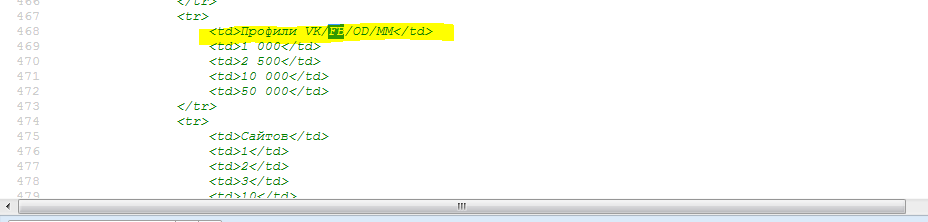

А вот, профили каких сайтов они собирают (ну, почти все они указаны в вашем скрине).

Конкретно описываемый сайт здесь — это http://помощьлид.рф

И их десятки:

https://lidx.ru/

http://detectim.com/

http://socgram.ru (1000 бесплатно)

http://lptracker.ru

Текущая система пользовательский опыт не особо портит, поэтому поисковые системы с ними пока не борятся.

По поводу емейлов и телефонов — определяются только те, которые не защищены настройками приватности и в открытом доступе? Или что-то изменилось?

А, кстати и Яндекс.Браузер какое-то время назад начал предупреждать насчет сайтов со скриптами соц. фишинга, что они опасны, так что как пользователь я лично могу им только руку пожать за такое поведение — сам LPT и ему подобные вряд ли будут использовать данные для чего-либо прям уж совсем незаконного, а вот их клиенты действительно за счет таких инструментов могут начать вдруг шантажировать своих посетителей, ну или еще что устраивать нехорошее.

По поводу емейлов и телефонов — определяются только те, которые не защищены настройками приватности и в открытом доступе? Или что-то изменилось?Как раз что-то изменилось. Определяются те, что защищены в т.ч

Мммм… В том числе в разряде веб-аналитики и маяков, id вашего контейнера на Яндексе? (Не профиля, id, который у вас в паспорте). Ну или например, детектить людей по их MAC-адресам видеочипов? ;)))))) А такие есть… Хорошо. а если MAC изменился? (можно изменить ip, но не адрес чипа самостоятельно, так считают. Но вы ведь можете сменить железо, верно?). Кстати, отсюда становится ясно, зачем в регистрации компаний входит id оборудования.

В частности, второе — это кодеки видеокарт от майкрософт VC. а теперь узнаем каждый у себя в cmd вводим ipconfig /all и узнаем свои адреса и — сравниваем!

Нет, физический адрес там отличен, это хеш. Тем не менее..

Все. Я поняла, ребятки, что это. Очевидных нарушений нет. Это хеши, зашифрованные в Md5.

Ничего эдакого… но есть "друзья" и сервисы по… дешифровке. Воть так!

Немножко еще добавлю. Судя по всему, у тех, кто сидит с телефонов (вот приложение, или арбузер, я не знаю) — видны номера телефонов! Все равно, очевидные нарушения есть!

«Зарегистрировавшись в социальной сети „Вконтакте“, субъект персональных данных предоставляет доступ неограниченному кругу лиц к своим персональным данным и делает их общедоступными, из чего следует, что согласие субъекта персональных данных для обработки его общедоступных персональных не требуется.

Исходя из вышеизложенного, Вы имеете право собирать и систематизировать персональные данных посетителей социальной сети „Вконтакте“, профили которых открыты и являются публичными.»

Получаем, что разъяснение РКН противоречит политике конфиденциальности vk и условиям использования vk api, или я чего-то не понимаю?

п.с. Разрешение Роскомнадзора

Все таки, я еще раз отпишусь, чтоб уж до конца быть справедливой. Не сочтите за навязчивость, особенно касательно того, что в ответах. Id там реально можно увидеть. Особенно в группах.

Должна отдать должное, самое наидрожайшее — это статьи в менюхе (полностью авторские работы) — не видно, только адреса вики-страниц.

Скажу так, их можно выкрасть, если вместе с кодом вставить в другую группу. В двух ветках один и тот же адрес странички меню существовать одновременно не может. Менюшка перенесется. Закрывайте код и его не видно в исходнике.

Без выхода вы видите свой адрес и Ip. Да-да! Там айпишник. Хэш. C выходом детектится тоже ваш хеш ip, даже при просмотре пользователя. Второй — вероятнее все таки это хэш пароля. Проверяла свой. Если нормально запаролен, ни один сервис его точно не расшифрует. (Видели пароли банков или автогенераторов?.. Вот то же самое, умноженное количественно на двое — сервис зависнет на год)) Шучу.

Конечно, группы по платному взлому напрягают, так же можно увидеть прицепленные группы и API. Ну это так, только на своей страничке наскоро, чтоб успокоить душеньку. Спасибо за статью.

Есть ухищрения. Но такие группы и контент надо просто блокировать! Пишут приложения, плагины, скрипты..

Яндекс-маяки. Не в Вк. Пиксели. Это доступ к почте (как минимум, у кого-то может использоваться эмейл яшки). А так же id контейнера в паспорте. Т.е. все телодвижения и карта, адресс, прочее.

У вас нет фото. Файлообменник приказал долго жить. Вы как их загружали?

Но кое-что есть.

Они сохраняются в индивидуальных контейнерах. Вообще, очень полезны. Сначала я даже растерялась. Не теряйте)

No place to hide — как сервисы агрессивного маркетинга преследуют вас