Comments 69

Тушите топик!!!11: )

Вот так вот на мелочах крутейшие дырки и палятся.

Reciver = Receiver :)

Reciver = Receiver :)

Написано несколько сумбурно.

Но если ничего не пропустил, то:

1)В members тех security group, куда добавлена эта учетка можно будет увидеть SID неизвестной учетки.

2)Если у вас есть права админа вы можете стать owner'ом объекта даже если у вас явно не назначены права.

Но если ничего не пропустил, то:

1)В members тех security group, куда добавлена эта учетка можно будет увидеть SID неизвестной учетки.

2)Если у вас есть права админа вы можете стать owner'ом объекта даже если у вас явно не назначены права.

Групп этих 2 шт — enterpirse administrator и Remote desktop users.

Как я уже сказал, вместо того, чтобы включать SSID учётки туда (кстати, там будет не SSID, а вполне себе человеческий CN), вместо «правильной группы» кладётся подложная, включенная в переименованную «настоящую», которая заныкана в недоступном CN.

Как я уже сказал, вместо того, чтобы включать SSID учётки туда (кстати, там будет не SSID, а вполне себе человеческий CN), вместо «правильной группы» кладётся подложная, включенная в переименованную «настоящую», которая заныкана в недоступном CN.

Ну если мы говорим об Enterprise Admins, то и SID у нее будет стандартный, у группы добавленной вручную, соответственно, отличный. Да, визуально, в первом приближении это не заметно, но, например, в том же ADUC для 2008 серверов можно легко атрибуты посмотреть.

Опять же, на невидимую папку (Program Data виден при включении Advanced View в ADUC) или OU можно переназначить права и настроить видимость.

Опять же, на невидимую папку (Program Data виден при включении Advanced View в ADUC) или OU можно переназначить права и настроить видимость.

Да, завтра я посмотрю как это выглядит на 2008, пока ничего не скажу, писал по 2003.

В 2003 аналогично. И папку Program data в стандартной оснастке видно (в Эдвансед Вью) и оунером объекта на который нет прав стать можно, если права администратора домена есть.

Всякие запрятывания в несколько групп с хитрыми именами, могут принести пользу только при неопытном администраторе который пользуется только ADUC'ом. Любой более менее опытный — знает какие записи у него должны быть в Enterprise Admins, и лишняя группа вызовет подозрение.

Ну а дальше либо скрипт перебирающий членство группы и подгрупп, либо просто Get-QADGroupMember -recurse (или как то так). Сразу всплывает ошибка при чтении какой то подозрительной учетки. Такие ошибки у Ent admin'а возникают не часто, и сразу вызывают еще большие подозрения. Осталось получить права на учетку с помощью… какой там ads*, возьмем сразу ld?.exe ;) Ну или командлеты опять же. Так что «бекдор» далеко не невидимый и не неубиваемый…

А если еще вспомнить про то что в домене может быть настроен аудит (про что автор забыл), то «исследователь интересных эффектов» может еще и по ушам получить. Если конечно его манипуляции с группами не были засечены еще раньше с помощью OpsMgr ACS и его не уволили ;)

Ну а дальше либо скрипт перебирающий членство группы и подгрупп, либо просто Get-QADGroupMember -recurse (или как то так). Сразу всплывает ошибка при чтении какой то подозрительной учетки. Такие ошибки у Ent admin'а возникают не часто, и сразу вызывают еще большие подозрения. Осталось получить права на учетку с помощью… какой там ads*, возьмем сразу ld?.exe ;) Ну или командлеты опять же. Так что «бекдор» далеко не невидимый и не неубиваемый…

А если еще вспомнить про то что в домене может быть настроен аудит (про что автор забыл), то «исследователь интересных эффектов» может еще и по ушам получить. Если конечно его манипуляции с группами не были засечены еще раньше с помощью OpsMgr ACS и его не уволили ;)

По второму пункту: нет, не можете. Я лично «упустил» одну учётку — я не могу открыть её свойства для смены ownership'а, ads* говорит, что «путь не найден».

Кстати, права админа чего должны быть для смены ownershipa объекта в Domain, OU=Computers например?

Кстати, права админа чего должны быть для смены ownershipa объекта в Domain, OU=Computers например?

Только что попробовал, через ADS* выводит сообщение An invalid directory pathname was passed, но при этом прекрасно можно поменять owner'а через ADUC, вкладку security.

Видимо, это уже 2008. В 2003 показывает мол, путь не найден и всё.

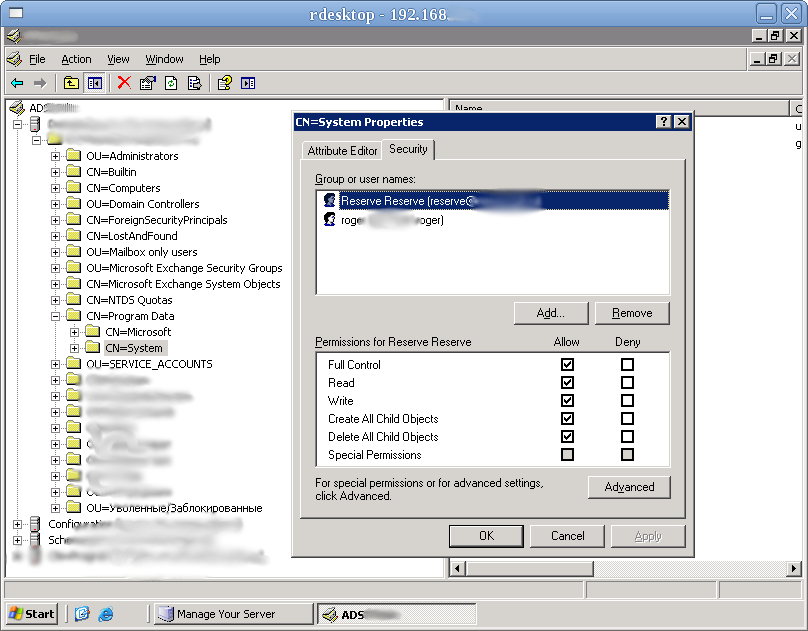

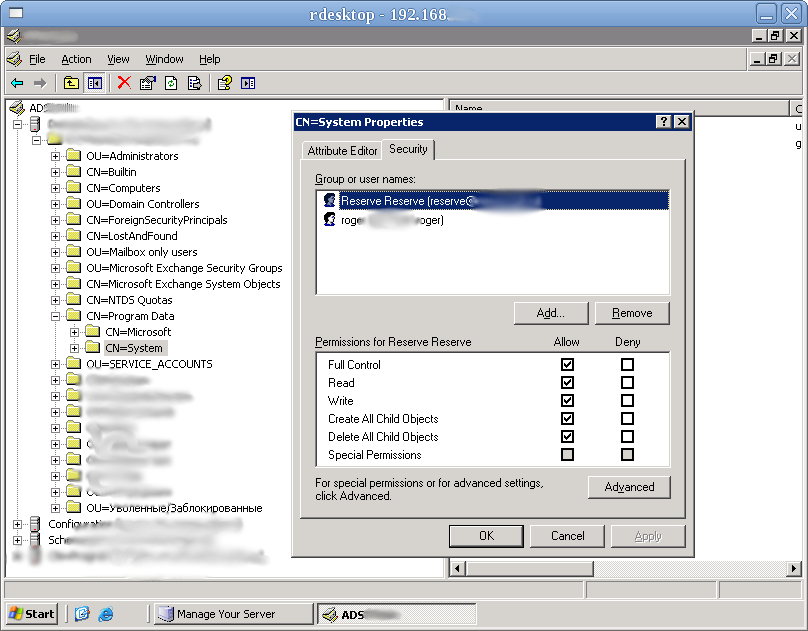

Выглядят права вот так:

т.е. снесены нафиг все SYSTEM и т.д.

Выглядят права вот так:

т.е. снесены нафиг все SYSTEM и т.д.

Раз уж прячешь, прячь по хорошему — корень прошляпил 8)

Илита, блин.

Илита, блин.

Ну вот, что я вижу в ADUC для W2K3. Объект неизвестного типа (контейнер), после перехвата owner'а и назначения прав, вижу внутри учетку и поступаю аналогичным образом.

У нас был случай на работе, орлы молодые сделали подобное в отношении одного важного контейнера, но не от большого ума, а от его отсутствия. Как раз ads* и помог, к счастью.

мощно завернул. даже в голову не приходило. спасибо.

А смысл прятать за что-то за * если это находится на раз?

Нашел утилиту поиском. Мда, много воды утекло, с тех пор, как сдавал на MCP по 2000-му серверу и AD.

Только чего её скрывать-то? Школота все равно не справится, а кому-то может и на пользу пойдет.

А или вот как я — чисто любопытство удовлетворить.

Но хозяин — барин, раскрывать секрет Полишинеля не буду. Тем более — гугл справляется за пару минут.

Если, конечно, понимаешь, что ищешь.

Только чего её скрывать-то? Школота все равно не справится, а кому-то может и на пользу пойдет.

А или вот как я — чисто любопытство удовлетворить.

Но хозяин — барин, раскрывать секрет Полишинеля не буду. Тем более — гугл справляется за пару минут.

Если, конечно, понимаешь, что ищешь.

Интересно, можно написать на PowerShell скриптик которые всё это делает, хммм…

Можно. Меня, скорее, интересует изменение атрибутов, которые owned by SAM и construction. Там можно очень много нахулиганить.

Можно попробовать использовать дополнительный модуль от Quest с коммандлетами для взаимодействия с AD, либо из Windows Server 2008 R2, оба позволяют менять произвольные атрибуты и назначать ACL на объекты.

Дайте пожалуйста направление на инфу о про подлых пользователях Unix c UID=0

1. vim /etc/passwd

2. меняем uid с не-0 на 0

3. логинимся

4. ???

5. PROFIT!

2. меняем uid с не-0 на 0

3. логинимся

4. ???

5. PROFIT!

так просто? спасибо! буду знать.

В Solaris в таких случаях при настройках ssh по-умолчанию этим пользователем нельзя будет зайти удаленно, также как и рутом нельзя зайти. Поэтому придется сначало логиниться обычным пользователем, а затем делать su на юзера с UID=0.

Пару раз приходилось таких пользоваталей продить сразу после инсталляции ОС, ибо в процессе работы над проектом заказчик менял рутовый пароль, а у нас был софт, который отчасти только под рутом можно было настроить.

Пару раз приходилось таких пользоваталей продить сразу после инсталляции ОС, ибо в процессе работы над проектом заказчик менял рутовый пароль, а у нас был софт, который отчасти только под рутом можно было настроить.

Ну… это несерьезно, слишком уж палевно для бэкдора))

Ну, если грубо, все пользователи с UID=0 имеют права рута.

А теперь вопрос на засыпку: сколько времени нужно админу unix, чтобы найти всех пользователей с uid=0 (в отсутствии руткитов), и сколько нужно администратору windows, чтобы найти описанное мною?

А теперь вопрос на засыпку: сколько времени нужно админу unix, чтобы найти всех пользователей с uid=0 (в отсутствии руткитов), и сколько нужно администратору windows, чтобы найти описанное мною?

Хорошо бы статью про то, как такое детектить и устранять.

детектить рутов? или вот эту фигню в AD?

левых рутов под unix — скрипт в одну строчку на шелле.

Фигню в AD?

Advanced Network Security Ltd выпустила Adanced Network Security Vuneability and Backdoor enterprise suite, всего по $7999 за процессор.

левых рутов под unix — скрипт в одну строчку на шелле.

Фигню в AD?

Advanced Network Security Ltd выпустила Adanced Network Security Vuneability and Backdoor enterprise suite, всего по $7999 за процессор.

Что-то наподобие

grep «x:0:» /etc/passwd | awk -F: '{print $1}'

Явно какая-то доп. клавиша моей Logitech G11 работает как Enter — который раз случайно отправляю недописанный комментарий.

Явно какая-то доп. клавиша моей Logitech G11 работает как Enter — который раз случайно отправляю недописанный комментарий.

Если использовать внешний мониторинг, в том же Zabbix есть предустановленные проверки на чексуммы в том числе /etc/passwd, удобно

по уровню заморочек это сравнимо с «echo `my rsa key` >> /root/.ssh/authorized_keys» в малоприметной части конфига какого-нть демона с рутовыми на момент запуска правами. да, это руткит классический, но и описанный в статье способ — руткит.

вы путаете руткит и бэкдор. Описанное — бэкдор. Средство получить «дорогу в систему». Руткит — система, маскирующая присутствие в системе (например, заменяющая libc и показывающая немодифицированный ahuthorized_keys.

Не соглашусь, имхо тут разница чисто терминологическая: есть сокрытие уже полученного доступа (какой-то установленной сессии управления/обмена) или обеспечено только сокрытие таковой возможности (до собственно доступа). Опять же, имея рутовый бекдор/руткит, можно сессии ограничить по времени и чистить за собой следы каждый раз, благо их мало останется.

К вопросу «Во избежание шк*»

Может быть следует изменить название статьи на что-то вроде: «Любопытные эффектыотображаемости поведения объектов AD, в связи со сменой их свойств. :)

А то «бэкдор своими рукам» действует магически --> ТАКОЕ СЛУЧИЛОСЬ!!! ЖЕСТЬ!!! Я В ШОКЕ!!!

Может быть следует изменить название статьи на что-то вроде: «Любопытные эффекты

А то «бэкдор своими рукам» действует магически --> ТАКОЕ СЛУЧИЛОСЬ!!! ЖЕСТЬ!!! Я В ШОКЕ!!!

Ну, реальное применение этого (помимо злобненького бэкапа аккаунта администратора) — бэкдоры.

Все равно шк* вряд ли имеют админский доступ к серверу (а иначе, как я понял, такого не провернуть).

Добыв азотную кислоту, Сайрес Смит подлил к ней глицерина, предварительно сгустив его путём выпаривания в водяной бане, и получил (даже без добавления охлаждающей смеси) несколько пинт желтоватой маслянистой жидкости.

Составление смеси Сайрес Смит произвёл один и поодаль от Трущоб, так как это соединение являлось опасным и могло привести к взрыву; а когда он принёс своим товарищам сосуд с полученной жидкостью, то коротко сказал:

— Вот нитроглицерин!

Составление смеси Сайрес Смит произвёл один и поодаль от Трущоб, так как это соединение являлось опасным и могло привести к взрыву; а когда он принёс своим товарищам сосуд с полученной жидкостью, то коротко сказал:

— Вот нитроглицерин!

какая-то несовременная версия. В современной он должен привести 5 мешков и сказать «вот гексо… сахар!»

Вот вы ржете, а меня лет 5 назад один школьник (юный террорист — вахабист) выспрашивал как нитроглицерин получать. Пришлось объяснять, что основная проблема сделать и не взорваться самому. — Приведенный Вами рецепт череват самопроизвольным подрывом. Есть вариант исправить ***

Тише, а то Жюля Верна приравняют к экстремистской литературе!

Мик* гов*

Ребячество какое-то…

Ещё и псевдо-конспирацию со звёздочкми устроили. Смешно!

Зачем всё это, если и так уже есть права Domain/Enterprise Admin?

Ещё и псевдо-конспирацию со звёздочкми устроили. Смешно!

Зачем всё это, если и так уже есть права Domain/Enterprise Admin?

Уже спрашивали что на месте *?

спасибо, полезное

в избранное

в избранное

Sign up to leave a comment.

Бэкдор в active directory своими руками