Метастабильность триггера и межтактовая синхронизация

9 min

Tutorial

Удивительный факт, но многие студенты, успешно прошедшие курс цифровой электроники, остаются в неведении о таком явлении, как метастабильность (либо считают его столь малозначимым, что примерно через 2 дня после экзамена напрочь забывают). Между тем, сбои в работе устройства, вызванные метастабильностью диагностируются крайне трудно. Если вы узнали себя в таком студенте, и если вы хоть как-то связаны с разработками на базе цифровых микросхем — крайне рекомендую к прочтению данный текст. Возможно, что потратив 10 минут сейчас вы сэкономите многие дни, проведенные за отладкой в будущем.

Недавняя

Недавняя

Как у пользователей Pebble, так и у разработчиков приложений часто возникает вопросы, а что именно в Pebble существенно расходует заряд аккумулятора? На сколько дней автономности можно расчитывать при том или ином использовании?

Как у пользователей Pebble, так и у разработчиков приложений часто возникает вопросы, а что именно в Pebble существенно расходует заряд аккумулятора? На сколько дней автономности можно расчитывать при том или ином использовании?

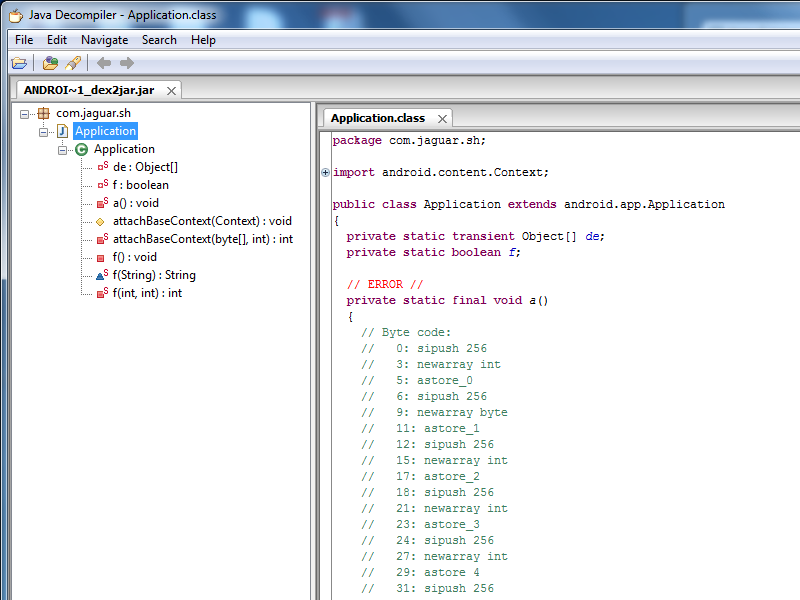

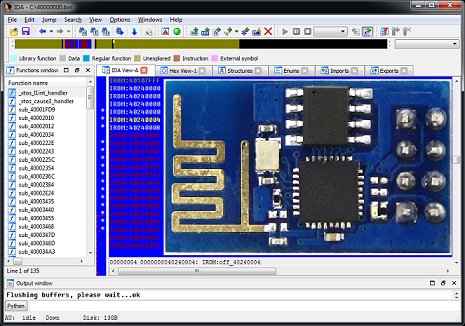

Рад сообщить, что реверс-инжениринг

Рад сообщить, что реверс-инжениринг  Есть такой очень хороший товарищ по имени

Есть такой очень хороший товарищ по имени