Уязвимость шифрования в различных реализациях Bluetooth

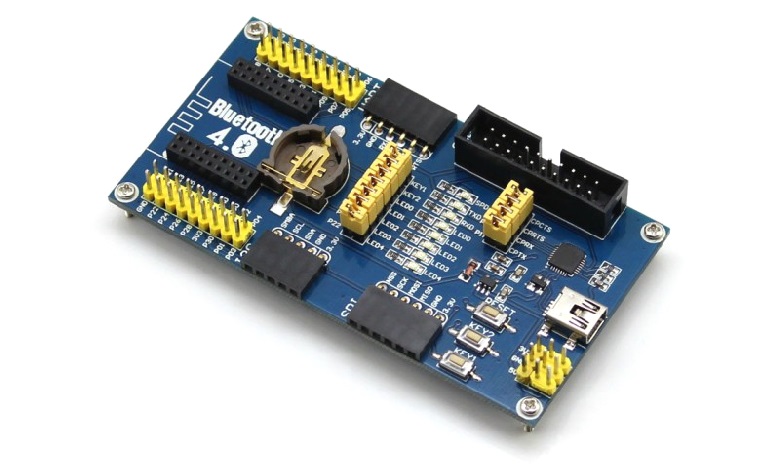

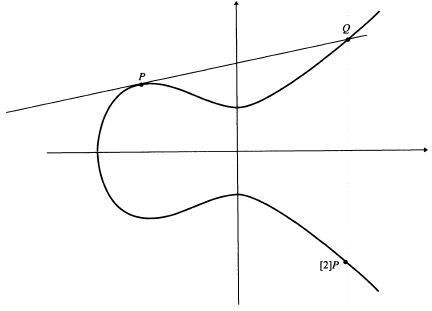

Израильские ученые Эли Бихам Лиор и Ньюман обнаружили серьезную криптографическую уязвимость в спецификации стандарта Bluetooth. Брешь позволяет злоумышленнику осуществить атаку "человек посередине" для перехвата и подмены ключей шифрования во время установки соединения между двумя устройствами. Проблема связана с недостаточной проверкой параметров безопасности и затрагивает реализацию протокола в драйверах устройств вендоров таких как Apple, Qualcomm, Intel и Broadcom и многих других.

Уязвимость под номером CVE-2018-5383, о которой объявила Bluetooth SIG, потенциально позволяет злоумышленникам вмешаться в процесс сопряжения двух устройств по Bluetooth.

Изображение digit.in

Ральф вошел в помещение ангара №1 в 8:30 утра, как делал это ежедневно уже несколько лет. Его взгляд сразу же устремился к центру зала, где на постаменте, окруженный множеством приборов и паутиной кабелей, находился смысл его работы. Собственно говоря, не только его — миллионов людей по всему миру. Первый инопланетный корабль. Полтора десятилетия назад он совершил аварийную посадку и был частично поврежден, оставив, однако, весьма много материала для изучения. Настоящим чудом стало то, что политики и учёные после этого события не переругались, а смогли организовать эффективное изучение свалившегося с небес подарка. На реверс-инжиниринг корабля были брошены лучшие умы планеты. Ральф, возглавляющий группу изучения приборов связи, стоял в ангаре и в который раз любовался стремительной, похожей на стрелу в полёте, формой корабля. Он вспоминал всё, что случилось за последние годы.

Ральф вошел в помещение ангара №1 в 8:30 утра, как делал это ежедневно уже несколько лет. Его взгляд сразу же устремился к центру зала, где на постаменте, окруженный множеством приборов и паутиной кабелей, находился смысл его работы. Собственно говоря, не только его — миллионов людей по всему миру. Первый инопланетный корабль. Полтора десятилетия назад он совершил аварийную посадку и был частично поврежден, оставив, однако, весьма много материала для изучения. Настоящим чудом стало то, что политики и учёные после этого события не переругались, а смогли организовать эффективное изучение свалившегося с небес подарка. На реверс-инжиниринг корабля были брошены лучшие умы планеты. Ральф, возглавляющий группу изучения приборов связи, стоял в ангаре и в который раз любовался стремительной, похожей на стрелу в полёте, формой корабля. Он вспоминал всё, что случилось за последние годы.