Часть 1

Часть 3

Предисловие

Одним ключом можно открыть только одну дверь. К. Шеннон

Последнее время ознаменовано громким триумфом промышленного внедрения искусственных нейронных сетей. Узнать ли слово или лицо, подобрать мелодию под настроение — задачи, которые с уверенностью можно считать уже решенными. СМИ пестрят то и дело появляющимися заголовками о создании искусственного интеллекта, а фантасты рассуждают о том, может ли в таких сетях самопроизвольно зародится мысль. Но действительно ли успех так грандиозен, ведь различать цифры — не значит иметь абстракцию числа, а искусно составлять предложения не означает уметь определять их смысл.

Давайте попробуем посмотреть на эти проблемы немного с другого ракурса. В природе есть один хорошо обоснованный ею процесс — эволюция: все, что не может приспособится, обычно вымирает. Именно задача приспособления на определенном этапе стала причиной развития у живых существ способности восприятия свойств внешнего мира, а необходимость оперативно отвечать на изменения этих свойств поощрило у животных развитие нервной системы. Не стоит ли поэтому попытаться представить какие именно задачи и в какой усложняющейся последовательности пришлось решать развивающемуся интеллекту животных, ведь возможно тогда, решив их, мы повторим путь эволюции и наконец приблизимся к пониманию механизмов мышления. Вторая кажущаяся разумной идея — прежде чем приступать к конструированию машин, способных составлять представление о чем-либо (факте присутствия на картинке зеркальносимметричного фрагмента, или что у исследуемого лабиринта есть путь к выходу) попытаться:

1) назвать это «что-либо» в терминах восприятия машины;

2) охарактеризовать класс всех тех понятий, которые могут быть представлены машиной данной конструкции.

Однако назвать чем же являются такие базовые понятия как «время» и «пространство», не в рамках какой-либо формальной теории, а по своей природе — может оказаться неразрешимой проблемой. Здесь спасает то, что во многих случаях процесс восприятия можно формально заменить (мульти) символьной последовательностью, изображающей состояния рецепторов через одинаковые достаточно малые промежутки времени. После такой подмены оказывается уже не важной истинная природа понятий, подлежащих восприятию — важно лишь то, чем они являются в терминах упомянутой символьной последовательности. С этой новой позиции интересно рассмотреть такие понятия, как «время», «место», «число», «память», «будущее». В настоящей части моей работы я попытался найти подход к определению понятия симметрии и понятия формы, а так же показать как фактически они реализуются на учебном примере «зрительного зонда». Если Вы не читали

первую часть статьи, рекомендую Вам это сделать, поскольку части не независимы и дальнейшее содержание может оказаться непонятным

Внутреннее определение симметрий

Математика знает много примеров, когда те или иные свойства не могут быть установлены «изнутри». Пожалуй, самый известный из них– это утверждение о невозможности лишь средствами арифметики установить её непротиворечивость. Другой же говорит о том, что ни на одном языке нельзя так охарактеризовать, какие из его фраз являются истинами, чтобы ничего не упустить и не прийти

Ранее мы описали клеточный автомат, в котором могут возникать волны, имеющие хитрый внутренний узор. Мы показали, что такие волны способны распространять информацию по поверхности автомата. Оказалось, что любое место автомата может быть, как приемником, так и источником волн. Чтобы принять волну в каком-либо месте, достаточно посмотреть, какой узор получается в нем в момент прохождения волны. Если этот узор запомнить и впоследствии воспроизвести в том же месте, то от этого узора распространится волна, повторяющая на своем пути узор исходной волны.

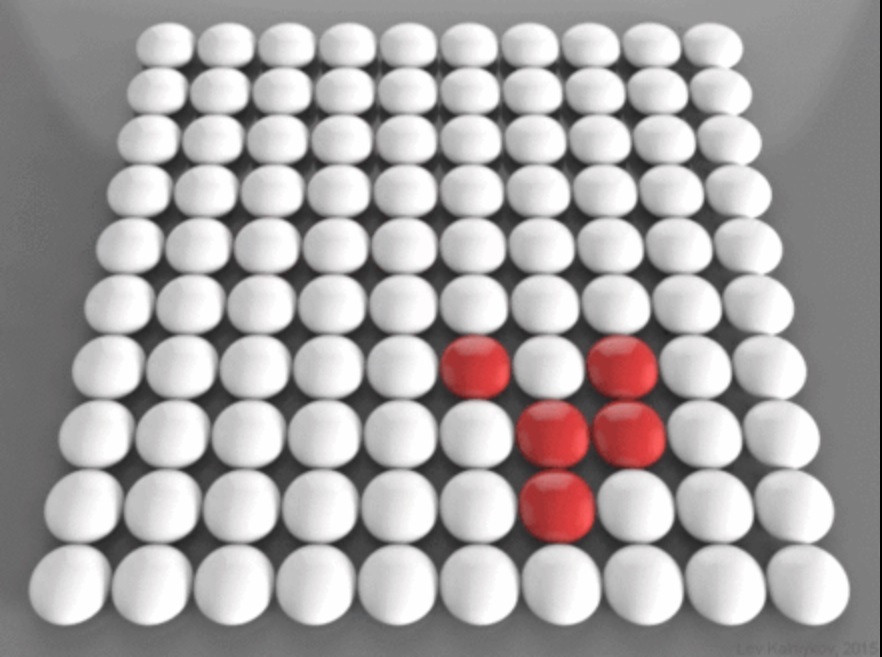

Ранее мы описали клеточный автомат, в котором могут возникать волны, имеющие хитрый внутренний узор. Мы показали, что такие волны способны распространять информацию по поверхности автомата. Оказалось, что любое место автомата может быть, как приемником, так и источником волн. Чтобы принять волну в каком-либо месте, достаточно посмотреть, какой узор получается в нем в момент прохождения волны. Если этот узор запомнить и впоследствии воспроизвести в том же месте, то от этого узора распространится волна, повторяющая на своем пути узор исходной волны. Начнем разговор о мозге с несколько отвлеченной темы. Поговорим о клеточных автоматах. Клеточный автомат – это дискретная модель, которая описывает регулярную решетку ячеек, возможные состояния ячеек и правила изменений этих состояний. Каждая из ячеек может принимать конечное множество состояний, например, 0 и 1. Для каждой из ячеек определяется окрестность, задающая ее соседей. Состояние соседей и собственное состояние ячейки определяют ее следующее состояние.

Начнем разговор о мозге с несколько отвлеченной темы. Поговорим о клеточных автоматах. Клеточный автомат – это дискретная модель, которая описывает регулярную решетку ячеек, возможные состояния ячеек и правила изменений этих состояний. Каждая из ячеек может принимать конечное множество состояний, например, 0 и 1. Для каждой из ячеек определяется окрестность, задающая ее соседей. Состояние соседей и собственное состояние ячейки определяют ее следующее состояние.  называют функциональный ряд вида

называют функциональный ряд вида

![[узлы к узлам]](https://habrastorage.org/getpro/habr/post_images/590/ffa/1d9/590ffa1d92f892c50c2c05afc343009c.png)

Когда-то давно, в начале 2014 года, я назвал состояние безопасности большинства реализаций UEFI "

Когда-то давно, в начале 2014 года, я назвал состояние безопасности большинства реализаций UEFI "