Многие слышали о различных оптимизированных и улучшенных ядрах, это — Zen Kernel и pf-kernel из известных мне. Кроме того, что они добавляют новые возможности (TuxOnIce, поддержка aufs), они могут улучшить производительность, благодаря улучшенному менеджеру задач (BFS) и планировщику (BFQ). В этом топике я хочу сравнить производительность pf-kernel со стандартными ядрами в Ubuntu и Arch Linux, а также описать процесс сборки и установки pf-kernel для Ubuntu. Тестировать Zen Kernel я не вижу особого смысла, т.к. во-первых, проект выглядит заброшенным, а во-вторых, набор патчей и там и там очень похожий.

User

О сетях: всего понемногу

7 min

41KНедавно у нас были небольшие обучающие курсы для повышения нашей компетенции в сетевой части нашей инфраструктуры. Основную идею этих курсов, покрывающую OSPF/BGP/MPLS я тут повторять не буду ибо:

Так что тут я опишу интересные около-сетевые моменты которые были затронуты в процессе обучения. Часть из этого может показаться вам банальным, однако постараюсь компенсировать возможную скуку при прочтении обилием ссылок на дополнительные материалы

Ссылки на вики зачастую более примечательны секциями «External links» и «References» нежели самим содержанием

- Пока ещё явно недостаточно компетентен.

- Есть много более объективные ресурсы рассказывающие об этих темах.

Так что тут я опишу интересные около-сетевые моменты которые были затронуты в процессе обучения. Часть из этого может показаться вам банальным, однако постараюсь компенсировать возможную скуку при прочтении обилием ссылок на дополнительные материалы

Ссылки на вики зачастую более примечательны секциями «External links» и «References» нежели самим содержанием

+62

SQUID для ленивых. Облегчаем себе жизнь

6 min

159KДобрый день, уважаемые Хабрапользователи, в связи со сложившейся тенденцией к изучению всем известного прокси сервера SQUID, я бы хотел предложить вариант некой типовой настройки небольшой связки, которая будет полезная для начинающих системных администраторов небольших контор, ну или просто для тех, кому лень разбираться. Данная статья ни в коем случае не претендует на глобальный мануал на все случаи жизни — как я уже и сказал это всего лишь обобщенный частный случай.

+25

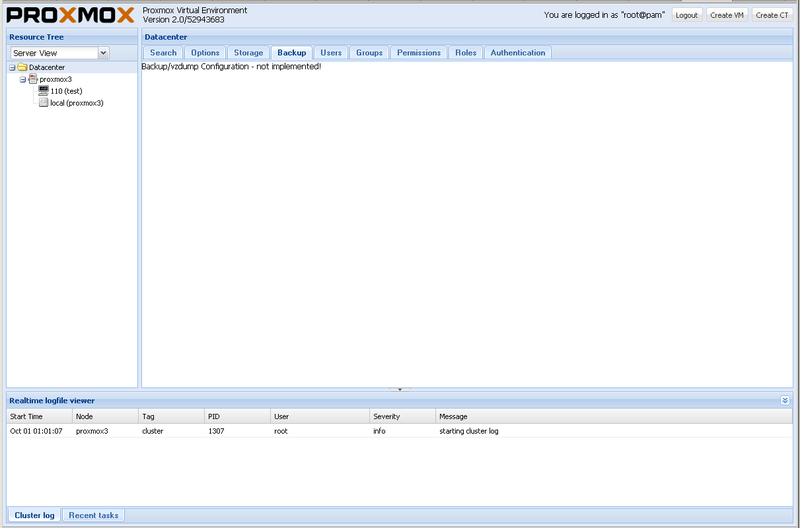

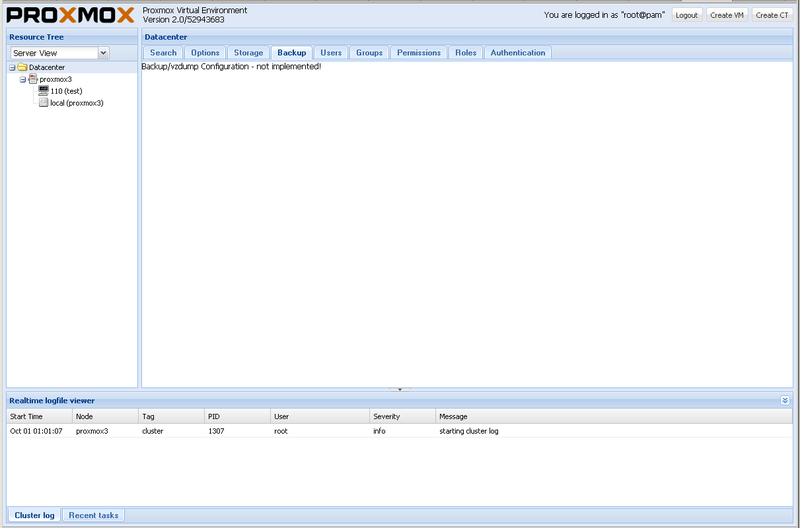

Вышел Proxmox VE 2.0 beta!

2 min

4.6KКоллеги, у меня для вас сегодня очень хорошая новость. Вышла публичная бета второй версии великолепной свободной платформы виртуализации Proxmox VE. Если ранее Proxmox (версии 1.x) мог конкурировать с VMware при использовании в небольших компаниях, то сегодня он замахнулся как минимум на средние.

— Это свободная платформа виртуализации (Open Source, GNU AGPL v3)

— Это принцип KISS (Proxmox состоит из небольшого числа прозрачно взаимодействующих компонентов: Debian как основа, пропатченное ядро Linux, KVM и окружение Proxmox, которое включает в себя web-интерфейс, демон синхронизации и консольные утилиты управления)

— Это простая установка

— Это удобный и функциональный Web-интерфейс (без необходимости устанавливать клиент)

— Это надёжность

— Это возможность использования уже имеющихся навыков администрирования Linux, без необходимости переобучения

— Это возможность использования преимуществ Linux, которые могут быть и не предусмотрены Web-интерфейсом Proxmox VE (например DRBD)

Что же такое Proxmox?

— Это свободная платформа виртуализации (Open Source, GNU AGPL v3)

— Это принцип KISS (Proxmox состоит из небольшого числа прозрачно взаимодействующих компонентов: Debian как основа, пропатченное ядро Linux, KVM и окружение Proxmox, которое включает в себя web-интерфейс, демон синхронизации и консольные утилиты управления)

— Это простая установка

— Это удобный и функциональный Web-интерфейс (без необходимости устанавливать клиент)

— Это надёжность

— Это возможность использования уже имеющихся навыков администрирования Linux, без необходимости переобучения

— Это возможность использования преимуществ Linux, которые могут быть и не предусмотрены Web-интерфейсом Proxmox VE (например DRBD)

+19

Обновление 0x4553-Intercepter

1 min

9.9KК функционалу программы добавлены 2 техники: SSL MiTM и SSL Strip.

Первая является старой классической техникой подмены сертификатов.

Позволяет перехватывать данные любого протокола, защищенного при помощи SSL.

Стандартно поддерживаются: HTTPS\POP3S\SMTPS\IMAPS.

Опционально можно указать любой дополнительный порт.

При перехвате HTTPS, сертификаты генерируются «на лету», копируя оригинальную информацию

с запрашиваемого ресурса. Для всех других случаев используется статичный сертификат.

Естественно, при использовании данного функционала неизбежны предупреждения браузера и другого

клиентского ПО.

SSL Strip — «тихая» техника для перехвата HTTPS соединений. Долгое время рабочая версия

существовала только под unix, теперь подобные действия можно проводить и в среде NT.

Суть в следующем: атакующий находится «посередине», анализируется HTTP трафик, выявляются все https:// ссылки и производится их замена на http://

Таким образом клиент продолжает общаться с сервером в незащищенном режиме. Все запросы на замененные ссылки контролируются и в ответ доставляются данные с оригинальных https источников.

Т.к. никаких сертификатов не подменяется, то и предупреждений нет.

Для имитации безопасного соединения производится замена иконки favicon.

Одно закономерное условие успешного перехвата — URL должен быть введен без указания префикса https.

Официальный сайт — sniff.su

Первая является старой классической техникой подмены сертификатов.

Позволяет перехватывать данные любого протокола, защищенного при помощи SSL.

Стандартно поддерживаются: HTTPS\POP3S\SMTPS\IMAPS.

Опционально можно указать любой дополнительный порт.

При перехвате HTTPS, сертификаты генерируются «на лету», копируя оригинальную информацию

с запрашиваемого ресурса. Для всех других случаев используется статичный сертификат.

Естественно, при использовании данного функционала неизбежны предупреждения браузера и другого

клиентского ПО.

SSL Strip — «тихая» техника для перехвата HTTPS соединений. Долгое время рабочая версия

существовала только под unix, теперь подобные действия можно проводить и в среде NT.

Суть в следующем: атакующий находится «посередине», анализируется HTTP трафик, выявляются все https:// ссылки и производится их замена на http://

Таким образом клиент продолжает общаться с сервером в незащищенном режиме. Все запросы на замененные ссылки контролируются и в ответ доставляются данные с оригинальных https источников.

Т.к. никаких сертификатов не подменяется, то и предупреждений нет.

Для имитации безопасного соединения производится замена иконки favicon.

Одно закономерное условие успешного перехвата — URL должен быть введен без указания префикса https.

Официальный сайт — sniff.su

+49

Оптимизация Ubuntu (и прочих Linux-ов) под SSD

4 min

206KДоброго времени суток всем читающим. В данной мини-статье мне хотелось бы собрать и рассмотреть основные моменты оптимизации работы (и, конечно, продления жизненного цикла ) твердотельных накопителей. Практически всю информацию можно легко найти в сети, но тут я попытаюсь упомянуть пару подводных камней.

+108

Простейшие логические цепи. Часть 2: правила соединения модулей между собой и анализ простых логических схем

2 min

33KПриветствую всех.

Продолжаю написание статей про простейшие логические цепи.

В этом посте – правила соединения логических элементов и цепей между собой, а также два простых метода анализа логических схем.

По многочисленным просьбам хабралюдей, а также для упрощения восприятия написанного, буду кроме западного названия определённого элемента приводить и русское.

Продолжаю написание статей про простейшие логические цепи.

В этом посте – правила соединения логических элементов и цепей между собой, а также два простых метода анализа логических схем.

По многочисленным просьбам хабралюдей, а также для упрощения восприятия написанного, буду кроме западного названия определённого элемента приводить и русское.

+31

Простейшие логические цепи. Часть 1: общая информация о логических цепях и простые логические модули

3 min

30KПриветствую всех.

Решил написать несколько статей про простейшие логические цепи.

Этот топик будет интересен скорее для людей, имеющих слабое представление об алгебре логики и логических конструкциях, чем для профессионалов и знатоков данной темы.

Итак, начнём.

Это – цепь, способная обрабатывать бинарные электрические сигналы. В каждый момент времени исходящие сигналы комбинационной логической цепи (КЛЦ) зависят исключительно от входящих сигналов. Следовательно, одной и той же комбинации входящих значений соответствует одна и та же комбинация исходящих.

Решил написать несколько статей про простейшие логические цепи.

Этот топик будет интересен скорее для людей, имеющих слабое представление об алгебре логики и логических конструкциях, чем для профессионалов и знатоков данной темы.

Итак, начнём.

Что такое комбинационная логическая цепь?

Это – цепь, способная обрабатывать бинарные электрические сигналы. В каждый момент времени исходящие сигналы комбинационной логической цепи (КЛЦ) зависят исключительно от входящих сигналов. Следовательно, одной и той же комбинации входящих значений соответствует одна и та же комбинация исходящих.

+41

Читаем QR код

5 min

1.1MTutorial

Иногда возникают такие ситуации, когда нужно прочитать QR код, а смартфона под рукой нет. Что же делать? В голову приходит лишь попробовать прочитать вручную. Если кто-нибудь сталкивался с такими ситуациями или кому просто интересно как же читается QR код машинами, то данная статья поможет вам разобраться в этой проблеме.

Иногда возникают такие ситуации, когда нужно прочитать QR код, а смартфона под рукой нет. Что же делать? В голову приходит лишь попробовать прочитать вручную. Если кто-нибудь сталкивался с такими ситуациями или кому просто интересно как же читается QR код машинами, то данная статья поможет вам разобраться в этой проблеме. В статье рассмотрены базовые особенности QR кодов и методика дешифрирования информации без использования вычислительных машин.

Иллюстраций: 14, символов: 8 510.

+605

Защита и взлом БД на примере программы «Каталог запчастей»

4 min

17KЕсли вы хотите защитить базу данных, которая используется в вашей программе, то эта информация окажется вам полезной. Возможно нужно улучшить защиту, например, шифруя значения базы данных и расшифровывая их при выводе.

Итак. Есть программа с папкой DATA, данные из которой очень хочется получить.

Есть несколько вариантов.

Для начала нужно узнать в каком формате хранятся данные в программе. Можно воспользоваться бесплатной программой TrID.

Итак. Есть программа с папкой DATA, данные из которой очень хочется получить.

Есть несколько вариантов.

- Превый вариант. Можно пойти сложным путем, снимая скриншоты и экспортируя заявки по одной в excel. Но это долгий способ и неинтересный.

- Второй вариант. Подумать и раскодировать данные.

Для начала нужно узнать в каком формате хранятся данные в программе. Можно воспользоваться бесплатной программой TrID.

+83

Лабы по ROUTE: EIGRP — Решение

17 min

33KEIGRP Lab | EIGRP Lab — Answers

Продолжим изучение лаб для экзамена ROUTE курса CCNP.

Продолжим изучение лаб для экзамена ROUTE курса CCNP.

Я думал объединить ответы на задачки прошлой лабы с лабой по OSPF, но этот топик и без того получается настолько большим, что, боюсь, как бы его все дочитали до конца. Здесь будет очень много конфигов, скриншотов из Wireshark и дебрей технологии, но все это только для того, чтобы лучше проиллюстрировать внутреннюю логику EIGRP, без понимания которой этот экзамен сдать невозможно.

Будущие, бывшие и настоящие CCNP, добро пожаловать под кат!

Продолжим изучение лаб для экзамена ROUTE курса CCNP.

Продолжим изучение лаб для экзамена ROUTE курса CCNP.Я думал объединить ответы на задачки прошлой лабы с лабой по OSPF, но этот топик и без того получается настолько большим, что, боюсь, как бы его все дочитали до конца. Здесь будет очень много конфигов, скриншотов из Wireshark и дебрей технологии, но все это только для того, чтобы лучше проиллюстрировать внутреннюю логику EIGRP, без понимания которой этот экзамен сдать невозможно.

Будущие, бывшие и настоящие CCNP, добро пожаловать под кат!

+20

Хитрости и трюки при использовании Wine

5 min

240K

Всем привет!

Прочел статью про «Все тонкости настройки Wine», оказалось, что там далеко не все тонкости. Поэтому написал этот пост как дополнение тому.

В данном посте в основном вольный перевод оф. документации, а так же несколько своих и чужих хитростей при работе с вайн.

Скорее всего данный пост будет интересен новичкам и обычным пользователям GNU\Linux. Тем не менее добротные советы от специалистов не будут лишними.

+104

Умные выключатели на основе 8051 ядра, с управлением по Ethernet, Ч. 1

4 min

12KДоброго времени суток, уважаемые хабровчане!

Разрабатываемое устройство в чем-то повторяет IRemo: Tap, а также некоторые другие аналоги, о которых писалось уже на хабрахабре. Мой же вариант будет более простым и дешевым. Для коммуникаций я выбрал обычную витую пару, а для управления у устройства будет своя вебстраничка.

В данной статье описан первый этап-создание «мозгов» для будущего проекта.

Разрабатываемое устройство в чем-то повторяет IRemo: Tap, а также некоторые другие аналоги, о которых писалось уже на хабрахабре. Мой же вариант будет более простым и дешевым. Для коммуникаций я выбрал обычную витую пару, а для управления у устройства будет своя вебстраничка.

В данной статье описан первый этап-создание «мозгов» для будущего проекта.

+59

Как повысить безопасность своего аккаунта. О двухэтапной аутентификации и не только

3 min

9.5KTranslation

Джулс ван де Вен (Jules van de Ven), отдел по взаимодействию с клиентами, Google Accounts.

В современном Интернете мошеннические схемы подстерегают пользователей на каждом шагу. Мнимые выигрыши в лотерею, просьбы о помощи от друзей, которые якобы попали в беду — подобные уловки рассчитаны на то, что пользователь сообщит злоумышленникам свои личные данные. Таким образом мошенники незаконно получают доступ к вашей электронной почте. Если вы стали жертвой подобного обмана или используете один и тот же пароль на нескольких сайтах, один из которых взламывается хакерами, злоумышленники могут использовать его для доступа к вашей приватной информации.

Google стремится максимально повысить уровень защиты и безопасности вашего аккаунта. Для этого мы недавно разработали для вас новую возможность — двухэтапную аутентификацию. Теперь она доступна и на русском языке.

Двухэтапная аутентификация значительно повышает безопасность вашего аккаунта Google. Для доступа к нему требуется не только то, что вы знаете — ваше имя пользователя и пароль, но и то, что есть только у вас — код, присланный на ваш мобильный телефон. Для взлома хакеру придется выведать и то, и другое, а это значительно сложнее.

На вашей странице Настроек аккаунта скоро появится ссылка “Настройка двухэтапного подтверждения”.

Активируйте на своем аккаунте двухэтапную аутентификацию. Теперь после ввода пароля вы увидите дополнительную страницу, на которой нужно будет ввести специальный код. Его вам сообщит Google – по телефону или SMS. Если вы используете Blackberry, iPhone или устройства на базе ОС Android, то сможете сами сгенерировать этот код, используя специальное мобильное приложение. При правильно введенном пароле и коде мы будем практически полностью уверены в том, что в ваш аккаунт зашли действительно вы. При желании вы всегда можете выбрать «Запомнить верификацию на этом компьютере на 30 дней», тогда вам не придется вводить код каждый раз при входе в аккаунт.

Конечно, это еще один шаг, но благодаря ему у вашего аккаунта будет дополнительная степень защиты. Когда вы решите активировать данную функцию, удобный мастер установки проведет вас через все этапы настройки. Для тех телефонов и приложений, которые не поддерживают функцию запроса кода верификации, вы можете настроить разовые пароли приложений. Чтобы получить дополнительную информацию о двухэтапной аутентификации и начать ей пользоваться, посетите специальный раздел Справки Google или воспользуйтесь этой ссылкой.

Еще несколько советов по усилению безопасности при использовании продуктов Google:

В современном Интернете мошеннические схемы подстерегают пользователей на каждом шагу. Мнимые выигрыши в лотерею, просьбы о помощи от друзей, которые якобы попали в беду — подобные уловки рассчитаны на то, что пользователь сообщит злоумышленникам свои личные данные. Таким образом мошенники незаконно получают доступ к вашей электронной почте. Если вы стали жертвой подобного обмана или используете один и тот же пароль на нескольких сайтах, один из которых взламывается хакерами, злоумышленники могут использовать его для доступа к вашей приватной информации.

Google стремится максимально повысить уровень защиты и безопасности вашего аккаунта. Для этого мы недавно разработали для вас новую возможность — двухэтапную аутентификацию. Теперь она доступна и на русском языке.

Двухэтапная аутентификация значительно повышает безопасность вашего аккаунта Google. Для доступа к нему требуется не только то, что вы знаете — ваше имя пользователя и пароль, но и то, что есть только у вас — код, присланный на ваш мобильный телефон. Для взлома хакеру придется выведать и то, и другое, а это значительно сложнее.

На вашей странице Настроек аккаунта скоро появится ссылка “Настройка двухэтапного подтверждения”.

Активируйте на своем аккаунте двухэтапную аутентификацию. Теперь после ввода пароля вы увидите дополнительную страницу, на которой нужно будет ввести специальный код. Его вам сообщит Google – по телефону или SMS. Если вы используете Blackberry, iPhone или устройства на базе ОС Android, то сможете сами сгенерировать этот код, используя специальное мобильное приложение. При правильно введенном пароле и коде мы будем практически полностью уверены в том, что в ваш аккаунт зашли действительно вы. При желании вы всегда можете выбрать «Запомнить верификацию на этом компьютере на 30 дней», тогда вам не придется вводить код каждый раз при входе в аккаунт.

Конечно, это еще один шаг, но благодаря ему у вашего аккаунта будет дополнительная степень защиты. Когда вы решите активировать данную функцию, удобный мастер установки проведет вас через все этапы настройки. Для тех телефонов и приложений, которые не поддерживают функцию запроса кода верификации, вы можете настроить разовые пароли приложений. Чтобы получить дополнительную информацию о двухэтапной аутентификации и начать ей пользоваться, посетите специальный раздел Справки Google или воспользуйтесь этой ссылкой.

Еще несколько советов по усилению безопасности при использовании продуктов Google:

- Установите для аккаунта Google надежный пароль, который вы не используете на других сайтах. В этом случае хакеры не смогут украсть там ваш пароль и использовать его для доступа к вашему аккаунту Google

- Вводите пароль только в специальном окне входа на сайте https://www.google.ru. Мы никогда не просим наших пользователей отправить нам пароль по электронной почте или вводить его в какие-либо формы, встроенные в электронные сообщения

- Проверьте, чтобы в настройках Gmail не было подозрительных адресов пересылки (закладка «Пересылки и POP/IMAP») или делегированных аккаунтов (закладка «Аккаунты и импорт»)

- Проверьте, не производились ли подозрительные действия в вашим аккаунтом

- Ознакомьтесь с возможностями защиты, предлагаемыми браузером Chrome. Если вы еще не используете Chrome, самое время задуматься о переходе на этот браузер

Изучите другие рекомендации, которые помогут вам безопасно работать в сети

+12

DataRetriever — cервис для сбора и анализа данных из интернет-сми и социальных сетей

2 min

3.2KПредставляем вашему вниманию наш продукт — DataRetriever — сервис, предназначенный для мониторинга открытых источников (Интернет-СМИ, социальных сетей, блогов, форумов, мультимедийных сервисов) и анализа полученных данных.

Что это все значит?

Все просто :) С помощью нашего сервиса можно находить упоминания в СМИ и социальных сетях — компаний, продуктов, людей и т.д., строить графики количества публикаций, проводить анализ источников, формировать отчеты, экспортировать данные в MS Office.

Что это все значит?

Все просто :) С помощью нашего сервиса можно находить упоминания в СМИ и социальных сетях — компаний, продуктов, людей и т.д., строить графики количества публикаций, проводить анализ источников, формировать отчеты, экспортировать данные в MS Office.

+26

SMS и SIP шлюз — Мультифон, Asterisk, Kannel

5 min

85KTutorial

В данной статье дается описание того, каким образом можно объединить достоинства Asterisk как PBX или IVR, Kannel как SMS-шлюза используя один телефонный номер.

Для этого я использовал Freebsd 8.2 на сервере, модем Huawei E171, но можно использовать любой модем МТС или Мегафон производства huawei (так же было проверено на модеме E1551), сим-карту Мегафона. В качестве софтфонов использовались Telephone и SJphone.

Для этого я использовал Freebsd 8.2 на сервере, модем Huawei E171, но можно использовать любой модем МТС или Мегафон производства huawei (так же было проверено на модеме E1551), сим-карту Мегафона. В качестве софтфонов использовались Telephone и SJphone.

+34

SNORT как сервисная IPS

6 min

93KВведение.

Про SNORT было сказано много, но в большинстве статей речь идёт о SNORT, как о средстве тотального наблюдения за сетью, которое собирает все данные с сетевого интерфейса. В этой статье я расскажу как собрать конструкцию, в которой SNORT будет в режиме IPS следить не за всем трафиком на интерфейсе, а только за трафиком, который можно описать с помощью правил для iptables. Я не буду касаться настройки правил, речь будет исключительно о том, как на голой системе собрать SNORT для работы в режиме IPS и как подойти к защите им абстрактного сервиса. Так же будет описана сборка и запуск SNORT.

+21

Android + Arduino = ♥

4 min

147KTutorial

Не так давно Google открыл API для работы Android устройств с USB. Сегодня пришло время пощупать что же это такое и узнать какие возможности нам открываются.

+97

Мини-обзор Arduino-совместимых плат различных архитектур

5 min

98KВ тематическом блоге «Программинг микроконтроллеров» уже было несколько статей по поводу выбора первого микроконтроллера и начала работы с ним. Не менее интересны были и комментарии к таким статьям. Одна из мыслей, которая несколько раз поднималась там — это что не все, кто имеют интерес к МК, приходят к ним от транзисторов. Некоторые (дай бог, чтобы побольше), приходят к ним со стороны (прикладного) программирования. Рекомендовать таким людям брать в руки паяльник — не разумно, у них и так есть вещи, которые они могут «попаять». Так мы приходим к слову «Arduino», которое уже многие слышали. Среди бывалых с паяльниками существует стереотип — Arduino это платка на AVR для ленивых. Так ли это? Эта статья — попытка наглядно показать, что Arduino — это не про AVR и не про лень, Arduino — это архитектурно-независимая электронно-механическая платформа совместимых компонентов, по (относительной) значимости не менее важная, чем (в свое время) IBM S/360, IBM PC или USB.

+40

Обзор шины SPI и разработка драйвера ведомого SPI устройства для embedded Linux (Часть вторая, практическая)

15 min

49KЭто вторая часть моей статьи по разработке драйверов для ведомых SPI устройств в Linux. Предыдущая часть находится здесь.

Как уже было сказано выше, для SPI устройств существует ограниченная поддержка userspace API, с поддержкой базовых полудуплексных read() и write() вызовов для доступа к ведомым SPI устройствам. Используя ioctl() вызовы, можно производить полнодуплексный обмен данными с ведомым устройством, а также изменение параметров устройства.

3. Разработка userspace протокольного SPI драйвера с использованием spidev

Как уже было сказано выше, для SPI устройств существует ограниченная поддержка userspace API, с поддержкой базовых полудуплексных read() и write() вызовов для доступа к ведомым SPI устройствам. Используя ioctl() вызовы, можно производить полнодуплексный обмен данными с ведомым устройством, а также изменение параметров устройства.

+44

Information

- Rating

- Does not participate

- Location

- Россия

- Registered

- Activity