User

Kubernetes на голом железе за 10 минут

Kubernetes — это предназначенный для контейнерной оркестровки фреймворк с открытым исходным кодом. Он был создан с учетом богатейшего опыта Google в области создания сред управления контейнерами и позволяет выполнять контейнеризованные приложения в готовом к промышленной эксплуатации кластере. В механизме Kubernetes много движущихся частей и способов их настройки — это различные системные компоненты, драйверы сетевого транспорта, утилиты командной строки, не говоря уже о приложениях и рабочих нагрузках.

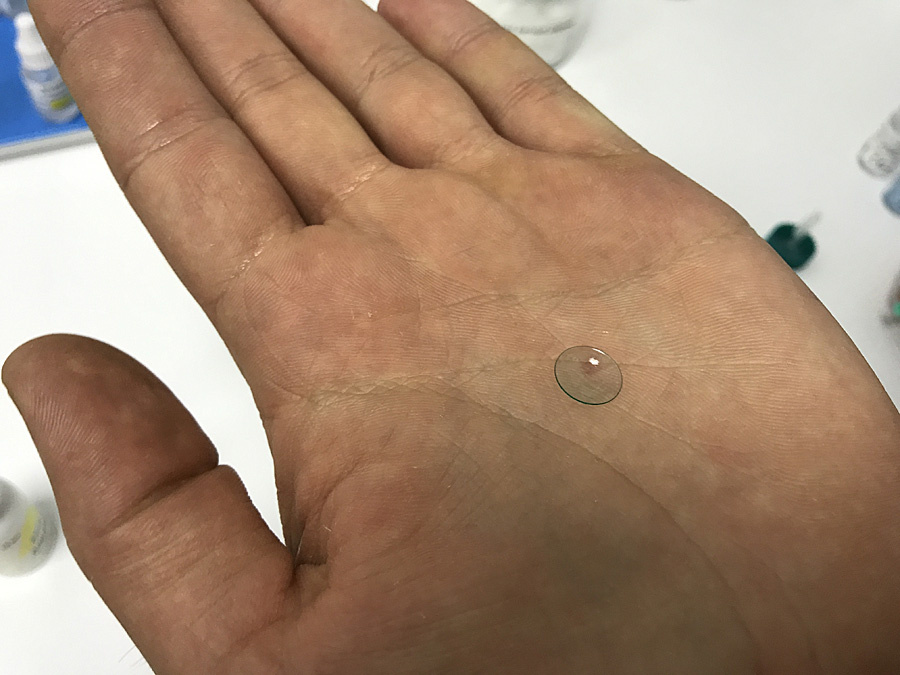

По ходу этой статьи мы установим Kubernetes 1.6 на реальную (не виртуальную) машину под управлением Ubuntu 16.04 примерно за 10 минут. В результате у вас появится возможность начать изучать взаимодействие с Kubernetes посредством его CLI kubectl.Ночные контактные линзы для тех, кто не носит очки, но боится при этом коррекции

Последний в нашем цикле коррекций зрения метод — это жёсткие контактные линзы для ночного использования. Они вторые по безопасности после очков. Условно самый безопасный метод коррекции — это однозначно очки (с прочными поликарбонатовыми линзами), потом — ReLEx SMILE и жёсткие ночные линзы, потом — femtoLASIK и ФРК, затем мягкие однодневные линзы, затем «варварские методы» — мягкие линзы длительного ношения и LASIK. Отдельно стоят факичные интраокулярные линзы и искусственные хрусталики — их лучше делать только по прямым медицинским показаниям (достаточно инвазивный метод для рефракционных показаний).

Главное преимущество ночных линз — клинически доказано, что они останавливают прогрессирующую миопию. Поэтому очень часто их назначают детям, когда глаз активно развивается. После 20 лет этот эффект на порядок уменьшается, но остаётся пара других плюсов.

Расплата за явные плюсы — высокая цена таких линз, необходимость строгой дисциплины и регулярный сон минимум по 7 часов.

Начало работы в Kubernetes с помощью Minikube

Предисловие переводчика: Minikube — удобный инструмент, который мы применяем в компании для локальных экспериментов с Kubernetes (в частности, для выполнения лабораторных работ по этой системе при обучении сотрудников). Эта статья показалась мне полезной во время моего знакомства с Kubernetes. Она написана год назад автором, использующим Mac OS X, а я проделывал все операции в Ubuntu 16.04 совсем недавно и с актуальными версиями основного софта: Minikube 0.20, Docker 17.06.0-ce, kubectl 1.7.0. Поэтому все выводы команд были переделаны под новые версии и незначительно отличаются от приведённых в оригинальной статье.

Доставка миллиардов сообщений строго один раз

Единственное требование ко всем системам передачи данных состоит в том, что нельзя потерять данные. Данные обычно могут поступить с опозданием или их можно запросить заново, но их никогда нельзя терять.

Единственное требование ко всем системам передачи данных состоит в том, что нельзя потерять данные. Данные обычно могут поступить с опозданием или их можно запросить заново, но их никогда нельзя терять.Чтобы удовлетворить этому требованию, большинство распределённых систем гарантирует по крайней мере однократную доставку. Техники обеспечения «по крайней мере однократной доставки» обычно сводятся к «повторам, повторам и повторам». Вы никогда не считаете сообщение доставленным, пока не получите чёткое подтверждение от клиента.

Но как пользователю по крайней мере однократная доставка — это не совсем то, что я хочу. Я хочу, чтобы сообщения доставлялись один раз. И только один раз.

Двухфакторная аутентификация при монтировании зашифрованного раздела LUKS с помощью Yubikey 4

Часть 3: Yubikey 4 и LUKS

Введение

В статье рассматривается реализация двухфакторной аутентификации с помощью ключа Yubikey 4 для монтирования зашифрованного раздела LUKS.

Процесс реализации двухфакторной аутентификации с помощью ключа Yubikey 4 для монтирования зашифрованного раздела LUKS можно разбить на три части:

1. Подготовка LUKS раздела.

2. Подготовка к использованию ключа Yubikey 4 в операционной системе.

3. Непосредственно использование ключа Yubikey 4 для двухфакторной аутентификации.

Начальные условия:

- Linux Mint 18 Sarah 64-bit

- Yubikey 4

Зачем стране нелетающая ракета и пустой космодром

В разработку ракеты-носителя "Ангара" и в строительство космодрома Восточный Россия вложила немало. За последние годы в СМИ не раз вспоминали об этих проектах, то в громких обещаниях, то в победных реляциях, то в контексте скандалов. К сожалению, новостей о реальных достижениях было значительно меньше чем бравурной и разоблачительной шумихи. Одна "Ангара" осуществила орбитальный запуск два с половиной года назад, один "Союз" слетал с Восточного год назад. И всё.

Создана первая технология для подделки любых голосов

Говорят, ещё в советское время на телефонных станциях установили оборудование для прослушки разговоров. Естественно, записать и физически прослушать все разговоры тогда не было возможности, зато эффективно работала технология голосовой идентификации. По образцу голоса конкретного человека система мгновенно срабатывала — на прослушку или запись, с какого бы телефона он ни звонил. Эти технологии доступны и сегодня, вероятно, используются в оперативно-разыскной деятельности. Голос человека уникален, как его отпечатки пальцев.

Благодаря передовым разработкам в области ИИ теперь злоумышленники смогут пустить оперативников по ложному следу. 24 апреля 2017 года канадский стартап Lyrebird анонсировал первый в мире сервис, с помощью которого можно подделать голос любого человека. Для обучения системы достаточно минутного образца.

Началась облава на российских хакеров

Слева направо: Докучаев, Сущин, Белан, Баратов

До середины 2000-х американцы активно сотрудничали с ФСБ в поиске киберпреступников, но вскоре обнаружили странную вещь. Если талантливого хакера удавалось-таки выследить, то он сразу исчезал с радаров и уходил в подполье. А спустя несколько лет выяснялось, что он уже работает на российскую разведку. «Называя свои цели, фактически, мы помогали ФСБ идентифицировать талантливых ребят и завербовать их», — сокрушается Милан Патель, бывший технологический директор киберподразделения ФБР, а ныне управляющий директор американской компании K2 Intelligence, которая специализируется на информационной безопасности.

Вскоре стало ясно, что российские спецслужбы водили американцев за нос, пишет Buzzfeed. Российская разведка не только вербовала хакеров, но и нанимала некоторых из них по контракту для выполнения грязной работы, когда нужно накопать информацию на определённого человека, например.

Но спецслужбы США не собирались сдаваться. И охота началась.

22. CS50 на русском: Лекция #22 [Гарвард, Основы программирования, осень 2015 год]

Представляем 22-ую (из 24-х) лекцию легендарного Гарвардского курса CS50, который мы переводим и озвучиваем специально для JavaRush.

В этой лекции профессор Сказелатти из Йельского Университета демонстрирует использование искусственного интеллекта в играх. В лекции рассматриваются алгоритмы минимакс и альфа-бета-отсечение, а также разбирается игра робота в крестики-нолики.

Совсем скоро мы закончим перевод всего курса. Если вы ещё не посмотрели предыдущие лекции – самое время начать знакомиться с ними. Список под катом.

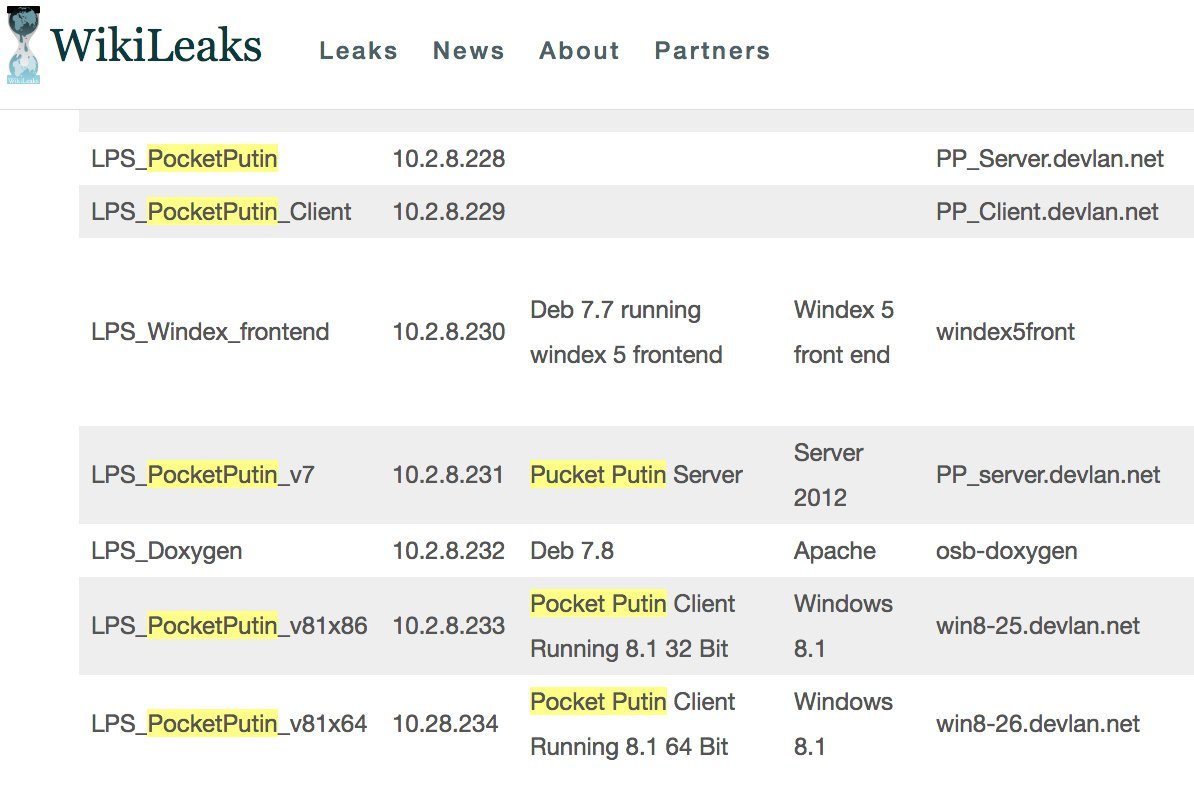

Опубликована коллекция хакерских инструментов ЦРУ

7 марта 2017 года сайт Wikileaks начал публикацию коллекции Vault 7 секретных документов Центрального разведывательного управления США. Первая часть коллекции Year Zero содержит 8761 файл, в том числе список разнообразных зловредов, вирусов, троянов, десятков 0day-эксплойтов и полезной нагрузки для них, систем удалённого управления (сейчас вместо папок с файлами лежат pdf со списком файлов, после проверки появятся сами файлы) и соответствующая документация. Всего во всех частях коллекции — сотни миллионов строк кода. По мнению активистов Wikileaks, после такой утечки ЦРУ теряет контроль над большей частью своего хакерского арсенала.

Файлы получены из сети с высокой степенью защиты в Центре киберразведки ЦРУ, расположенного в Лэнгли, шт. Виргиния.

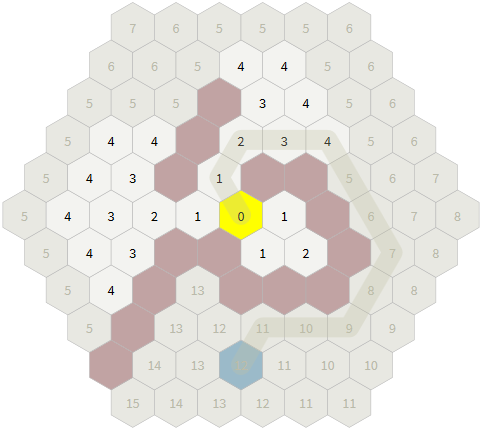

Создание сеток шестиугольников

Сетки из шестиугольников (гексагональные сетки) используются в некоторых играх, но они не так просты и распространены, как сетки прямоугольников. Я коллекционирую ресурсы о сетках шестиугольников уже почти 20 лет, и написал это руководство по самым элегантным подходам, реализуемым в простейшем коде. В статье часто используются руководства Чарльза Фу (Charles Fu) и Кларка Вербрюгге (Clark Verbrugge). Я опишу различные способы создания сеток шестиугольников, их взаимосвязь, а также самые общие алгоритмы. Многие части этой статьи интерактивны: выбор типа сетки изменяет соответствующие схемы, код и тексты. (Прим. пер.: это относится только к оригиналу, советую его изучить. В переводе вся информация оригинала сохранена, но без интерактивности.).

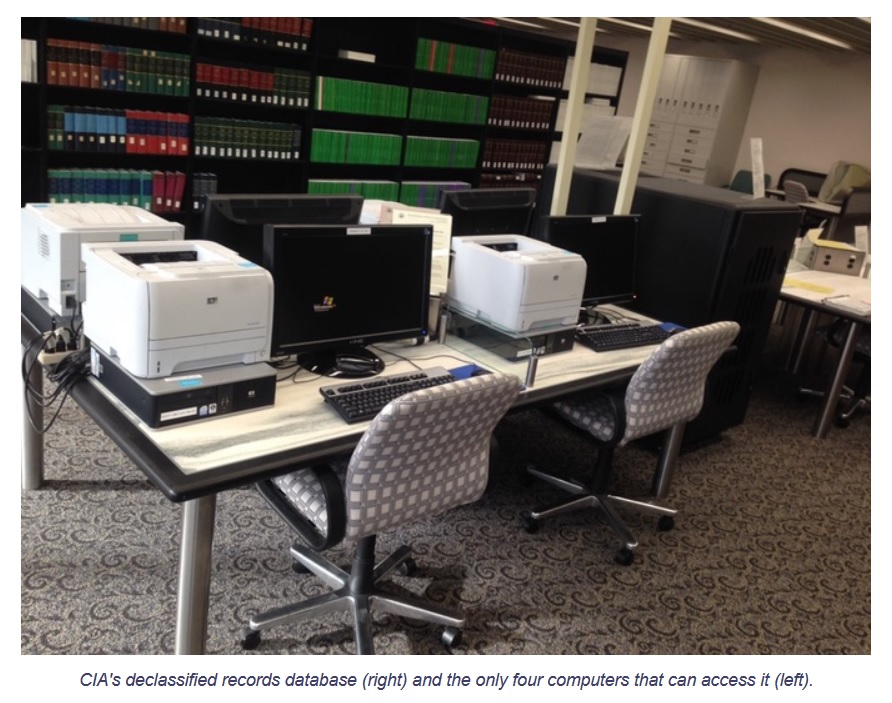

Более 13 млн рассекреченных документов ЦРУ в онлайне: полнотекстовый поиск

Рассекреченный архив документов ЦРУ (справа) и всего четыре компьютера, с которых можно было получить доступ к информации (слева)

Некоторые законы очень неудобны для жуликов, которые хотят скрыть информацию. Поэтому они выполняют требования закона, но прибегают к «невинному саботажу», чтобы свести ущерб к минимуму. Например, в России информацию о тендерах вносили в открытый реестр с заменой кириллических символов на латинские, чтобы их трудно было найти обычным поиском. Спецслужбы в США тоже мастера на творческий уход от выполнения законов, формально соблюдая их. Только оцените талант сотрудников ЦРУ. По закону Freedom of Information Act Центральное разведывательное управление с 31 декабря 2006 года обязано снимать гриф секретности с документов старше 25 лет и обеспечивать свободный доступ к ним. ЦРУ формально выполнило требование закона: оно создало базу рассекреченных документов CREST (CIA Records Search Tool) и организовало «свободный» доступ к ней через… четыре компьютера в здании филиала Национального архива в городе Колледж-Парк, шт. Мэриленд, который открыт для публики с 9:00 до 17:00. Здесь у разведчиков явное упущение: по логике ЦРУ, надо было ограничить время работы архива, например, с 7:00 до 7:10 на один день в неделю.

Такой беспредел продолжался до настоящего времени. В конце концов справедливость восторжествовала. С января 2017 года вся база рассекреченных документов CREST открыта в интернете c полнотекстовым поиском — проверьте поиск по городам и райцентрам России, фамилиям учёных, названиям наркотиков и т.д. Теперь всё действительно работает как положено. Вся информация открыта.

Что такое сознание

Одним из самых главных научных вопросов Человечества, считается вопрос: «Что такое сознание?». Как Человек думает, принимает решения, как происходит мышление, анализ и интерпретация различных внешних раздражителей и т.д. Ответы на эти вопросы, а также что такое сознание, главный вопрос жизни, вселенной и всего такого под катом.

Mr. Robot убил голливудских хакеров

Популярный имидж компьютера как волшебного ящика, способного на всё, нанёс реальный ущерб обществу. Теперь один сериал хочет спасти нас

[автор текста — Кори Доктороу: канадский писатель-фантаст, журналист, блогер, философ]

Десятилетиями Голливуд относился к компьютерам, как к волшебным ящикам, из которых можно извлекать бесконечные сюжетные повороты без всякого уважения к здравому смыслу. Сериалы и фильмы показывали дата-центры, в которые можно было попасть только через подводные заборные клапаны, криптографию, взламываемую при помощи универсального ключа, и электронную почту, письма в которой прибывают по одной штуке за раз, причём написаны они исключительно ЗАГЛАВНЫМИ БУКВАМИ. «Голливудская хакерская хрень», как называет эту ситуацию персонаж Ромеро в одном из ранних эпизодов сериала Mr. Robot, идущего уже второй сезон на USA Network. «Я занимаюсь этим уже 27 лет, и ни разу не сталкивался с вирусом, который демонстрирует анимацию и поёт».

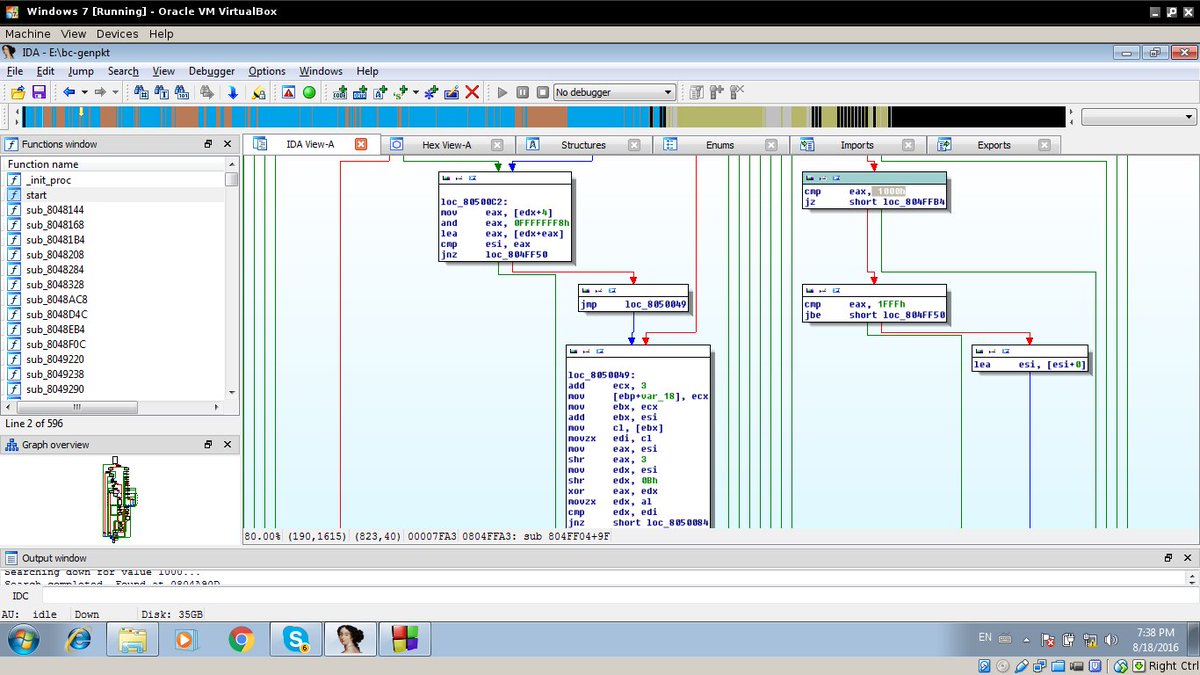

Инструменты АНБ теперь продаются поштучно

Один из эксплойтов АНБ позволяет извлекать ключи шифрования и пароли VPN из устройств Cisco. Скриншот: Максим Зайцев

Группа The Shadow Brokers получила известность в августе 2016 года, когда выложила на всеобщее обозрение набор эксплойтов и других инструментов АНБ. Представители The Shadow Brokers объяснили, что изучили отчёт хакерского отдела GReAT (Global Research & Analysis Team) «Лаборатории Касперского», посвящённый деятельности подразделения по разработке разведывательного кибероружия Equation Group, которое стоит за такими сложнейшими образцами зловредов, как Stuxnet, Duqu, Flame. Российские специалисты провели анализ исходного кода и нашли доказательства того, что все эти программы для промышленного саботажа и разведывательных операций написаны одной группой программистов или несколькими группами, которые сотрудничали между собой.

Но хакеры из «Лаборатории Касперского» не могли нарушить закон и взломать противника. По крайней мере, они не могли сделать это открыто и от своего имени, поскольку такие действия нарушают ряд законов и международных соглашений.

Всё это сделала анонимная группа The Shadow Brokers. Она отследили трафик Equation Group и выяснила, что деятельность Equation Group координирует, вероятно, Агентство национальной безопасности США.

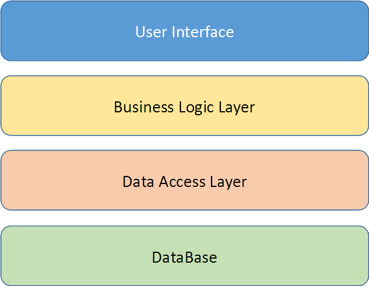

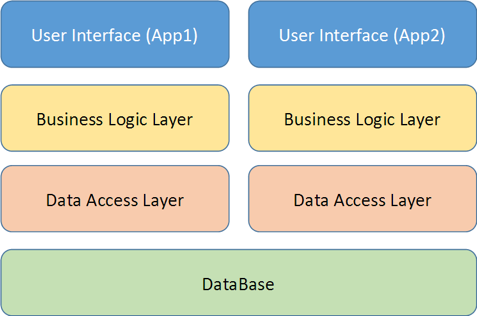

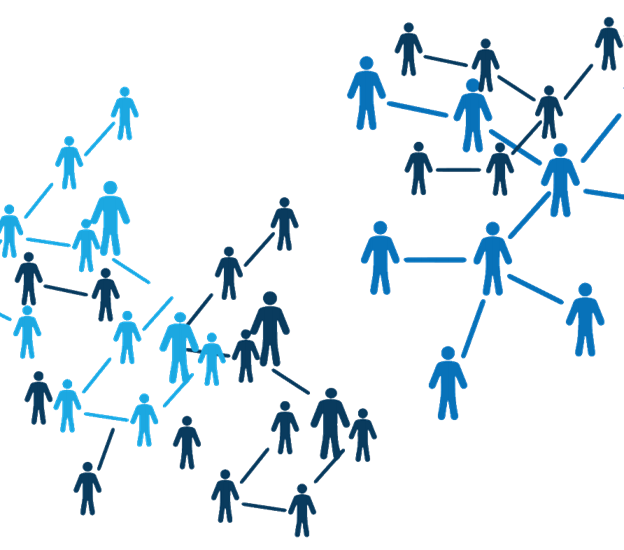

Microservices. Как правильно делать и когда применять?

Автор: Вячеслав Михайлов

Монолитные приложения и их проблемы

Все прекрасно знают, что такое монолитное приложение: все мы делали такие двух- или трехслойные приложения с классической архитектурой:

Для маленьких и простых приложений такая архитектура работает прекрасно, но, допустим, вы хотите улучшить приложение, добавляя в него новые сервисы и логику. Возможно, у вас даже есть другое приложение, которое работает с теми же данными (например, мобильный клиент), тогда архитектура приложения немного поменяется:

Так или иначе, по мере роста и развития приложения, вы сталкиваетесь с проблемами монолитных архитектур:

- сложность системы постоянно растет;

- поддерживать ее все сложнее и сложнее;

- разобраться в ней трудно — особенно если система переходила из поколения в поколение, логика забывалась, люди уходили и приходили, а комментариев и тестов нет);

- много ошибок;

- мало тестов — монолит не разобрать и не протестировать, поэтому обычно есть только UI-тесты, поддержка которых обычно занимает много времени;

- дорого вносить изменения;

- застревание на технологиях (например, я работал в компании, где с 2003 г. технологии до сих пор не изменились).

Рано или поздно вы понимаете, что уже ничего не можете сделать со своей монолитной системой. Заказчик, конечно, разочарован: он не понимает, почему добавление простейшей функции требует нескольких недель разработки, а затем стабилизации, тестирования и т. д. Наверняка многие знакомы с этими проблемами.

Правительство США открыло 20% исходников государственного ПО

Долгое время адвокаты движения за открытое программное обеспечение, а также все здравомыслящие люди призывали правительство США открыть исходный код государственных программ. Разработка этого ПО финансируются за счёт налогоплательщиков. Каждый гражданин имеет право проверить, куда идут народные деньги. Открытые исходники помогают находить и исправлять баги, улучшать качество софта, адаптировать программы для различных нужд. На базе открытого кода сообщество создаёт целую экосистему, в том числе из стартапов. От открытия кода только плюсы.

Устранение беспорядка маршрутизации сервисов при помощи Docker

“Не трудности “ломают” вас, а то, как вы их переносите” — Lou Holtz

В соавторстве с Emmet O’Grady (основателем NimbleCI и Docker Ninja)

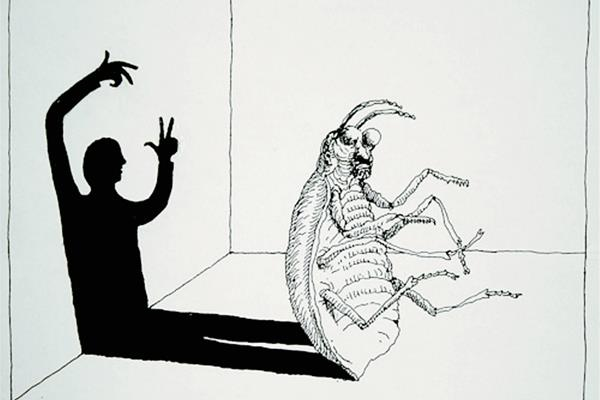

В книге Франца Кафки “Превращение” (“Метаморфозы”) человек просыпается однажды утром и обнаруживает, что он превратился в гигантское насекомоподобное существо. Как у инженеров DevOps, у нас есть такие же сюрреалистические моменты в жизни. Мы находим экзотические ошибки “под ковриком” (скрытые в самых труднодоступных местах) или бываем атакованы червями либо другими опасными сущностями. Если вы занимаетесь этим достаточно долго, у вас рано или поздно появится ужасная история, или даже две (поделитесь ими с нами!). В такой момент мы не можем сидеть и ждать, когда наступит кризис, мы должны действовать быстро. Торопясь исправить это как можно раньше, мы должны развернуть (deploy) новую сущность и выпустить новую версию нашего сервиса, устраняя проблему.

Биткойн — деньги для всех

Information

- Rating

- Does not participate

- Registered

- Activity