Приветствую вас, друзья!

В ходе изучения материалов к экзамену CCNA Voice родилась идея оформить некоторую полученную информацию в виде отдельной статьи. Преследуя при этом две цели: одна корыстная — получше самому разобраться в изучаемом материале и разложить всё по полочкам в своём сознании; вторая альтруистическая — поделиться полученными знаниями с теми, кому это мало мальски интересно.

В статье поведаю о процессах кодирования голоса, кодеках как таковых и расчётах полосы пропускания, необходимой для передачи голоса в IP-сетях

В ходе изучения материалов к экзамену CCNA Voice родилась идея оформить некоторую полученную информацию в виде отдельной статьи. Преследуя при этом две цели: одна корыстная — получше самому разобраться в изучаемом материале и разложить всё по полочкам в своём сознании; вторая альтруистическая — поделиться полученными знаниями с теми, кому это мало мальски интересно.

В статье поведаю о процессах кодирования голоса, кодеках как таковых и расчётах полосы пропускания, необходимой для передачи голоса в IP-сетях

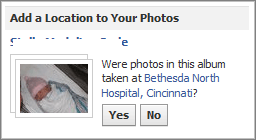

Последней темой обсуждения стали географические подсказки, которые Facebook выводит при загрузке фотографий на сайт. Зачастую он точно угадывает, где конкретно были сделаны снимки, с точностью до улицы и конкретного здания. При этом в фотографиях нет EXIF-заголовков, на камере нет GPS, файлы загружались на сайт с другого места (то есть геотаггинг не работает), а на снимках изображены, например, новорожденный в роддоме или смазанные интерьеры ночного клуба (то есть фотографии сделаны внутри здания). Контекстный таггинг тоже не должен работать — на фотографиях не распознаны никакие лица или надписи.

Последней темой обсуждения стали географические подсказки, которые Facebook выводит при загрузке фотографий на сайт. Зачастую он точно угадывает, где конкретно были сделаны снимки, с точностью до улицы и конкретного здания. При этом в фотографиях нет EXIF-заголовков, на камере нет GPS, файлы загружались на сайт с другого места (то есть геотаггинг не работает), а на снимках изображены, например, новорожденный в роддоме или смазанные интерьеры ночного клуба (то есть фотографии сделаны внутри здания). Контекстный таггинг тоже не должен работать — на фотографиях не распознаны никакие лица или надписи.