В сетях мобильной связи возможно осуществление довольно специфичных атак. Об одной из них — раскрытии местоположения абонента в реальном времени с точностью до определения соты — пойдет речь в данной статье. Я не указываю точность в более привычных единицах измерения, т. к. размер соты не является величиной постоянной. В плотных городских застройках сота может обеспечивать покрытие порядка сотен метров, а в условиях лесов, полей и рек междугородной трассы — нескольких километров.

Пользователь

Скрестить ужа с ежом. Найти все-все 0-day. Захватить Вселенную!11

4 min

8.6KКраткое содержание

- Несовместимость DAST / SAST.

- IAST: Buzzword и реальность.

- Третий путь.

Как мы отмечали ранее, у систем поиска уязвимостей SAST и DAST есть как преимущества, так и недостатки, поэтому проблема поиска оптимального подхода к автоматизации анализа безопасности приложений не теряет своей актуальности. За последние несколько лет было выработано как минимум три подхода к решению этой задачи.

+14

Ключ к счастью, или Качество включенó. Крик души программиста

6 min

25KВ этот раз речь пойдет о модульных тестах и инспекциях кода. Когда мы в нашей команде начали использовать две эти практики в своих проектах, драйва и радости от работы прибавилось на порядок. Упомянутым темам посвящено огромное количество теоретических и практических трудов, но сегодня речь пойдет именно о личной выгоде разработчика.

+49

Безопасность мобильного интернета изнутри и снаружи

6 min

38KС развитием мобильных сетей развивается и мобильный интернет. Все привыкли к обычному интернету: витая пара, Ethernet, TCP/IP. А что же скрывает в себе интернет мобильный? Попробуем выяснить! В нашем исследовании мы коснемся общих принципов работы мобильного интернета, рассмотрим поближе GPRS Tunneling Protocol, поговорим о GRX-сети и обсудим некоторые практические подходы к безопасности мобильной пакетной сети.

Как каждый из нас подключается к мобильному интернету? В принципе, необходимо знать только три параметра: APN, логин и пароль. APN — это точка доступа, через которую абонент может подключиться к необходимой ему услуге (WAP, MMS, Internet); у наших операторов она обычно выглядит как internet.<operator-name>.ru. Логин и пароль обычно простые: internet — internet или вроде того.

Как каждый из нас подключается к мобильному интернету? В принципе, необходимо знать только три параметра: APN, логин и пароль. APN — это точка доступа, через которую абонент может подключиться к необходимой ему услуге (WAP, MMS, Internet); у наших операторов она обычно выглядит как internet.<operator-name>.ru. Логин и пароль обычно простые: internet — internet или вроде того.

+39

Тестирование сканеров безопасности веб-приложений: подходы и критерии

8 min

24K Сканеры информационной безопасности (сканеры уязвимостей) — это средства мониторинга и контроля, с помощью которых можно проверять компьютерные сети, отдельные компьютеры и установленные на них приложения на наличие проблем защищенности. Большинство сканеров позволяют детектировать уязвимости, описанные классификатором WASC Threat Classifcation. В сегодняшнем хабратопике мы рассмотрим некоторые вопросы, связанные с тестированием сканеров информационной безопасности веб-приложений как программных продуктов.

Сканеры информационной безопасности (сканеры уязвимостей) — это средства мониторинга и контроля, с помощью которых можно проверять компьютерные сети, отдельные компьютеры и установленные на них приложения на наличие проблем защищенности. Большинство сканеров позволяют детектировать уязвимости, описанные классификатором WASC Threat Classifcation. В сегодняшнем хабратопике мы рассмотрим некоторые вопросы, связанные с тестированием сканеров информационной безопасности веб-приложений как программных продуктов.Современный сканер веб-приложений — это многофункциональный и весьма сложный продукт. Поэтому его тестирование и сравнение с аналогичными решениями имеет целый ряд особенностей.

+18

PHDays III CTF: взгляд изнутри (часть 2)

9 min

6.6K Мы продолжаем свой рассказ о подготовке соревнований CTF, которые состоялись в рамках форума Positive Hack Days. Сегодня мы поговорим о создании интерфейса, удобстве его использования (юзабилити), а также разработке визуализации хода состязаний.

Мы продолжаем свой рассказ о подготовке соревнований CTF, которые состоялись в рамках форума Positive Hack Days. Сегодня мы поговорим о создании интерфейса, удобстве его использования (юзабилити), а также разработке визуализации хода состязаний.Первая часть

Пользовательский интерфейс

Очень важной частью разработки CTF являлось создание пользовательского интерфейса для команд (UI). С его помощью игроки должны осуществлять все действия, связанные с игровыми механиками. По личному опыту мы знали, что общее впечатление о CTF во многом зависит от качества UI, поэтому мы очень серьезно отнеслись к проработке дизайна и юзабилити.

+20

PHDays III CTF: взгляд изнутри (часть 1)

13 min

12K 23 и 24 мая 2013 года в рамках ежегодного международного форума по практической информационной безопасности Positive Hack Days III прошло одно из крупнейших соревнований по принципу Capture the Flag — PHDays III CTF. В этом году на организацию соревнования было потрачено очень много сил, и результат не оставил равнодушным ни одного из участников. По прошествии этого события мы решили рассказать о том, как проходила подготовка соревнования и представить взгляд из-за кулис.

23 и 24 мая 2013 года в рамках ежегодного международного форума по практической информационной безопасности Positive Hack Days III прошло одно из крупнейших соревнований по принципу Capture the Flag — PHDays III CTF. В этом году на организацию соревнования было потрачено очень много сил, и результат не оставил равнодушным ни одного из участников. По прошествии этого события мы решили рассказать о том, как проходила подготовка соревнования и представить взгляд из-за кулис.CTF — это соревнование по обеспечению ИБ в формате, схожем с командной игрой. Каждой команде предоставляется своя сетевая инфраструктура с предустановленными уязвимыми сервисами. Команды должны изучать сервисы, искать в них уязвимости и, используя их, атаковать сервисы своих соперников. В то же время им необходимо поддерживать собственные сервисы в работоспособном состоянии и исправлять в них ошибки, чтобы защититься от атак соперников.

При совершении успешной атаки на вражеский сервис команда получает некоторые секретные данные, называемые «флагом». Флаг является доказательством успешной атаки. Также, помимо сервисов, командам дается набор заранее подготовленных заданий, которые могут принести дополнительные флаги.

+30

Прохождение конкурса “Конкурентая разведка“ на PHDays III

9 min

12KВ этом году при разработке легенды заданий для конкурса «Конкурентная разведка» мы сделали упор на применимость выискиваемой информации в реальных работах по пассивному анализу при подготовке к пентестам и в работах по оценке осведомленности, а также на использование различных поисковых механизмов и дедуктивных методов.

Как можно судить по одному из интересных райтапов об этом конкурсе — у нас это получилось, хотя бы отчасти.

К сожалению, в этом году участников было не так много, как в прошлом, и поскольку некоторые задания были гораздо сложнее, полностью их не выполнил никто. Победители остановились на отметке в 12 правильных ответов и награждать пришлось в зависимости от быстроты прохождения.

Итак, давайте взглянем на примерный алгоритм прохождения всех заданий конкурса и дадим наконец ответы на вопросы о непройденных заданиях, а также еще раз огласим уточненный список победителей.

Компанией, с которой предстояло работать конкурсантам, была Godzilla Nursery Laboratory — интернациональная корпорация, занимающаяся разведением и продажей домашних годзилл. Годзиллы были выбраны не случайно – именно они «охраняли» железную дорогу из конкурса «Choo-choo PWN».

Google подсказывал участникам сразу, что рабочий сайт этой компании с симпатичным логотипом — www.godzillanurserylab.com, а многие из ее сотрудников представлены в социальной сети LinkedIn. Ну, поехали!

Как можно судить по одному из интересных райтапов об этом конкурсе — у нас это получилось, хотя бы отчасти.

К сожалению, в этом году участников было не так много, как в прошлом, и поскольку некоторые задания были гораздо сложнее, полностью их не выполнил никто. Победители остановились на отметке в 12 правильных ответов и награждать пришлось в зависимости от быстроты прохождения.

Итак, давайте взглянем на примерный алгоритм прохождения всех заданий конкурса и дадим наконец ответы на вопросы о непройденных заданиях, а также еще раз огласим уточненный список победителей.

Компанией, с которой предстояло работать конкурсантам, была Godzilla Nursery Laboratory — интернациональная корпорация, занимающаяся разведением и продажей домашних годзилл. Годзиллы были выбраны не случайно – именно они «охраняли» железную дорогу из конкурса «Choo-choo PWN».

Google подсказывал участникам сразу, что рабочий сайт этой компании с симпатичным логотипом — www.godzillanurserylab.com, а многие из ее сотрудников представлены в социальной сети LinkedIn. Ну, поехали!

+28

Конкурс «Лучший реверсер» на PHDays III: взгляд разработчика

5 min

4.8KКогда мы взялись за подготовку задания для конкурса, нам хотелось сделать его интересным, сложным, но одновременно решаемым.

С нашей точки зрения, хороший реверсер должен уметь читать машинный код, преобразовывать его в понятный алгоритм, находить в этом алгоритме ошибки или слабые места и при возможности эксплуатировать их. При этом код, предлагаемый для анализа, должен быть похож на реальный программный код.

В качестве платформы была выбрана 64-битная версия ОС Windows. 64 бита — потому что использование Hex-Rays Decompiler для x86 сильно упрощает задачу, а под x64 декомпилятора пока нет. Да и вообще, 64-битные приложения уже стали обычным явлением.

Итак, была собрана небольшая программа с использованием Qt (и статических библиотек). При этом исполняемый файл получился размером почти 10 МБ. Но разве это много для настоящего реверсера? Хотя, по отзывам, некоторых участников напугал размер файла. С другой стороны, Qt оставляет кучу полезной информации, а уж отделять зерна от плевел реверсер должен уметь…

С нашей точки зрения, хороший реверсер должен уметь читать машинный код, преобразовывать его в понятный алгоритм, находить в этом алгоритме ошибки или слабые места и при возможности эксплуатировать их. При этом код, предлагаемый для анализа, должен быть похож на реальный программный код.

В качестве платформы была выбрана 64-битная версия ОС Windows. 64 бита — потому что использование Hex-Rays Decompiler для x86 сильно упрощает задачу, а под x64 декомпилятора пока нет. Да и вообще, 64-битные приложения уже стали обычным явлением.

Итак, была собрана небольшая программа с использованием Qt (и статических библиотек). При этом исполняемый файл получился размером почти 10 МБ. Но разве это много для настоящего реверсера? Хотя, по отзывам, некоторых участников напугал размер файла. С другой стороны, Qt оставляет кучу полезной информации, а уж отделять зерна от плевел реверсер должен уметь…

+6

Разбор заданий конкурса по анализу защищенности сетевой инфраструктуры NetHack

4 min

12K Во время проведения форума Positive Hack Days III состоялся конкурс для экспертов в области сетевой безопасности NetHack. В ходе соревнования участники должны были за 50 минут получить доступ к пяти сетевым устройствам и добыть хранящиеся в них флаги. В игровую сеть, созданную специально для этого конкурса, были заложены типичные уязвимости и ошибки сетевой инфраструктуры, встречавшиеся специалистам Positive Technologies во время выполнения аудитов безопасности и тестирований на проникновение. Сегодня мы представляем вашему вниманию разбор конкурсных заданий.

Во время проведения форума Positive Hack Days III состоялся конкурс для экспертов в области сетевой безопасности NetHack. В ходе соревнования участники должны были за 50 минут получить доступ к пяти сетевым устройствам и добыть хранящиеся в них флаги. В игровую сеть, созданную специально для этого конкурса, были заложены типичные уязвимости и ошибки сетевой инфраструктуры, встречавшиеся специалистам Positive Technologies во время выполнения аудитов безопасности и тестирований на проникновение. Сегодня мы представляем вашему вниманию разбор конкурсных заданий.+32

PHDays Everywhere: участвуйте в форуме из любой точки планеты

1 min

2.2KВ этом году для участия в международном форуме по практической безопасности Positive Hack Days в Москве соберутся более двух тысяч человек со всего мира. Как и в прошлый раз, в рамках инициативы PHDays Everywhere присоединиться к ним смогут и посетители хакспейсов по всему миру.

23 и 24 мая распахнут свои двери 17 хакерских локаций в семи странах. К инициативе уже присоединились Абу-Даби (Арабские Эмираты), Бир-Зейт (Палестина), Каир (Египет), Коллам (Индия), столица Туниса город Тунис, а также Владивосток, Воронеж, Калининград, Киев, Краснодар, Львов, Новосибирск, Омск, Санкт-Петербург, Саратов и Уфа.

23 и 24 мая распахнут свои двери 17 хакерских локаций в семи странах. К инициативе уже присоединились Абу-Даби (Арабские Эмираты), Бир-Зейт (Палестина), Каир (Египет), Коллам (Индия), столица Туниса город Тунис, а также Владивосток, Воронеж, Калининград, Киев, Краснодар, Львов, Новосибирск, Омск, Санкт-Петербург, Саратов и Уфа.

+6

Новые доклады на PHDays III: от безопасности АСУ ТП до анализа эксплойтов нулевого дня в Java

7 min

5.1KКак создать собственный Stuxnet? Так ли уж безопасны сами средства защиты ПО? Насколько легко следить за людьми и почему физическая безопасность — основа любой безопасности? Сегодня мы представляем вашему вниманию некоторые из более чем 30 докладов основной технической программы форума Positive Hack Days III.

+2

Автор Hydra, Amap и SuSEFirewall выступит на PHDays

1 min

5.2K

Одним из ключевых докладчиков на стартующем в мае форуме Positive Hack Days III станет знаменитый исследователь информационной безопасности Марк Хойзе, также известный как van Hauser.

Марк занимается исследованиями в области безопасности с 1993 года, в его послужном списке внушительное число обнаруженных уязвимостей в известных продуктах. Кроме того, он разработал ряд популярных инструментов для обеспечения безопасности, таких как Hydra, Amap, THC-IPV6, THC-Scan и SuSEFirewall.

+6

Хакерские соревнования на Positive Hack Days III

4 min

21K

Хотите побывать в шкуре одного из друзей Оушена, испытав себя в обходе самых современных систем охраны, или перевоплотиться в настоящего Доктора Зло и пустить под откос поезд? В обычной жизни такие приключения практически наверняка не закончились бы ничем хорошим, но, к счастью, есть форум Positive Hack Days и его конкурсная программа.

Под катом рассказ о наиболее интересных хакерских состязаниях, в которых сможет принять участие любой гость PHDays.

+31

Первые мастер-классы PHDays III: киберрасследования, атаки на SAP и Windows kernel

6 min

6KГостей форума Positive Hack Days III ждут не только интересные доклады, конкурсы и соревнования CTF, но и многочисленные мастер-классы. Hands-On Labs на PHDays — это практические занятия, проходящие под девизом «меньше слов, больше дела». Под руководством ИБ-гуру со всего мира слушатели глубоко погружаются в тему и своими руками решают практические задачи из области информационной безопасности. Чтобы принять участие в занятиях, нужно лишь иметь базовую подготовку, тягу к новым знаниям и принести с собой ноутбук.

+12

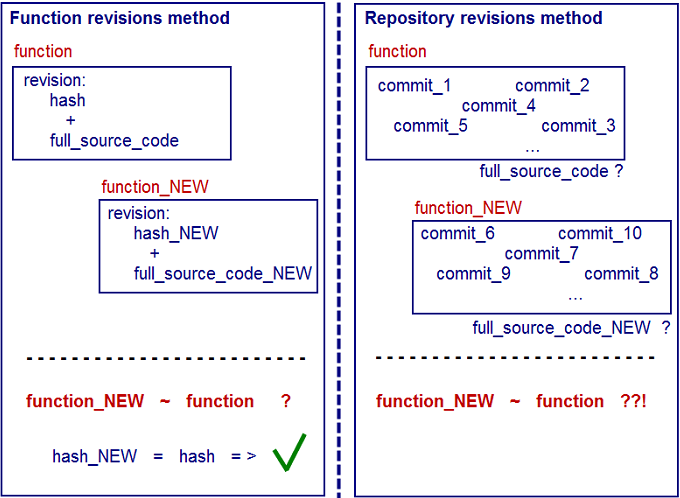

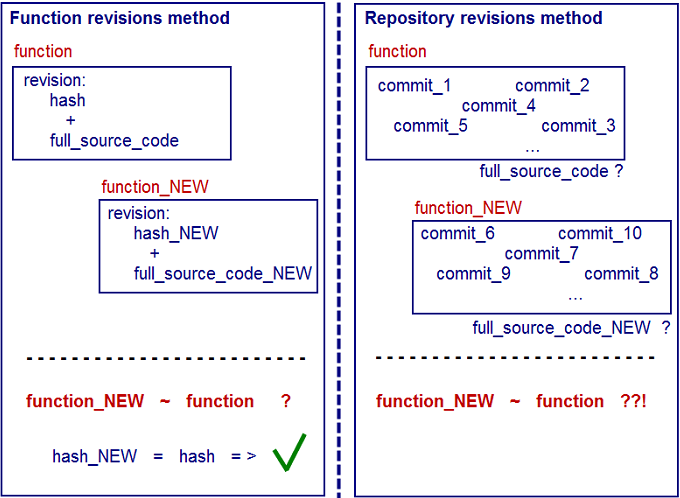

Контроль целостности кода функций

7 min

7.4KВ процессе разработки многокомпонентной системы автоматизированного тестирования сканера безопасности мы столкнулись с проблемой контроля целостности кода отдельных тестовых функций и проведения ревизий.

Число написанных функциональных тестов, которые запускает система, уже превысило несколько тысяч и продолжает увеличиваться. В нашем случае один функциональный тест — это одна функция. При таком методе разработки после присвоения тесту статуса «Готов» о нем надолго забывают.

Между тем в процессе разработки других тестовых функций часто возникает необходимость рефакторинга. Причем этот процесс по невнимательности тестировщика-автоматизатора может затронуть и уже готовые отлаженные тесты.

Сам по себе рефакторинг любой программы, даже если он затрагивает множество модулей и функций, — обычное и вполне полезное дело. Однако в отношении тестовых функций это не всегда так. Каждый тест разрабатывается для реализации конкретного алгоритма проверки. Логика проверки, которую закладывал автор, может быть нарушена даже при незначительных изменениях в коде теста.

Чтобы избежать негативных последствий подобных ситуаций, мы разработали механизм ревизий кода тестовых функций, с помощью которого можно одновременно и контролировать целостность функций, и дублировать их код.

Число написанных функциональных тестов, которые запускает система, уже превысило несколько тысяч и продолжает увеличиваться. В нашем случае один функциональный тест — это одна функция. При таком методе разработки после присвоения тесту статуса «Готов» о нем надолго забывают.

Между тем в процессе разработки других тестовых функций часто возникает необходимость рефакторинга. Причем этот процесс по невнимательности тестировщика-автоматизатора может затронуть и уже готовые отлаженные тесты.

Сам по себе рефакторинг любой программы, даже если он затрагивает множество модулей и функций, — обычное и вполне полезное дело. Однако в отношении тестовых функций это не всегда так. Каждый тест разрабатывается для реализации конкретного алгоритма проверки. Логика проверки, которую закладывал автор, может быть нарушена даже при незначительных изменениях в коде теста.

Чтобы избежать негативных последствий подобных ситуаций, мы разработали механизм ревизий кода тестовых функций, с помощью которого можно одновременно и контролировать целостность функций, и дублировать их код.

+6

Создание интерактивной карты офиса, часть 2

5 min

47K Летом прошлого года мы рассказывали о своей попытке облегчить процесс ориентирования в офисе, вылившейся в создание карты, на которой можно посмотреть местонахождение всех сотрудников компании. За прошедшее время мы переехали в новый офис, поэтому (ну и потому что хотелось все сделать еще лучше) было решено перепроектировать карту с учетом накопленного опыта.

Летом прошлого года мы рассказывали о своей попытке облегчить процесс ориентирования в офисе, вылившейся в создание карты, на которой можно посмотреть местонахождение всех сотрудников компании. За прошедшее время мы переехали в новый офис, поэтому (ну и потому что хотелось все сделать еще лучше) было решено перепроектировать карту с учетом накопленного опыта.Кратко напомним, зачем нам вообще понадобилось создавать карту своего офиса. Наша компания в последние годы достаточно бурно развивается, и количество сотрудников постоянно увеличивается (сейчас нас больше 300 человек). Соответственно, и найти нужного тебе коллегу среди такого количества людей бывает непросто, а с помощью карты легко можно узнать, где именно в офисе он сидит. Часто приходится решать и обратную задачу: бывает, что визуально человек знаком, известно и местонахождение его рабочего места, но вот ни имени, ни адреса электронной почты вспомнить не удается. Эти данные можно получить, кликнув по нужному столу на карте.

+38

Стартует второй этап Call for Papers форума PHDays III

3 min

1.9K Два с половиной месяца остается до форума по информационной безопасности Positive Hack Days, который пройдет 23 и 24 мая в московском Центре международной торговли. В этом году в работе форума примут участие 2000 экспертов в области ИБ со всего мира. Если вы хотите поделиться результатами своих исследований, если вам есть о чем рассказать сообществу, то мы ждем вас на PHDays в качестве докладчика.

Два с половиной месяца остается до форума по информационной безопасности Positive Hack Days, который пройдет 23 и 24 мая в московском Центре международной торговли. В этом году в работе форума примут участие 2000 экспертов в области ИБ со всего мира. Если вы хотите поделиться результатами своих исследований, если вам есть о чем рассказать сообществу, то мы ждем вас на PHDays в качестве докладчика.Подать заявку на участие в программе PHDays III можно до конца второго этапа Call for Papers, который завершится 14 апреля 2013 г. После первого этапа Call For Papers стали известны первые участники, которые выступят на форуме.

+5

SIEM для ИТ и ИБ

10 min

12K С появлением первых средств защиты информации возникли первые насущные вопросы: как узнать, что возведенные баррикады работают и защищают? как быстрее реагировать на оповещения? как понять, какие угрозы удалось предотвратить? Работает ли наш файерволл, можно узнать, выполнив ICMP ping: если правила в ACL (access control list) работают, то ответов, содержащих echo reply, быть не должно. Можно через консоль устройства просмотреть журнал событий, разбирая сотни или тысячи строк вручную и пытаясь увидеть отраженную или выявленную угрозу.

С появлением первых средств защиты информации возникли первые насущные вопросы: как узнать, что возведенные баррикады работают и защищают? как быстрее реагировать на оповещения? как понять, какие угрозы удалось предотвратить? Работает ли наш файерволл, можно узнать, выполнив ICMP ping: если правила в ACL (access control list) работают, то ответов, содержащих echo reply, быть не должно. Можно через консоль устройства просмотреть журнал событий, разбирая сотни или тысячи строк вручную и пытаясь увидеть отраженную или выявленную угрозу.+10

Оптимизация сборки крупного проекта

4 min

25KС проблемой увеличения времени сборки проекта сталкиваются практически все разработчики как минимум раз в год. Сборка — дело небыстрое, что особенно неприятно при использовании практики Continuous Integration с ее постоянными пересборками и сопутствующими активностями. Длительная сборка сводит на нет все плюсы непрерывной интеграции, а простое увеличение вычислительных мощностей не всегда дает желаемый эффект.

В процессе разработки и дальнейшего развития крупного разнородного проекта мы также столкнулись с проблемами оптимизации. Но должны же быть способы уменьшить время сборки? Мы решили найти способ решения этой задачи. Собрать за 60 секунд!..

О том, чего в итоге удалось добиться, и пойдет речь в нашем топике.

В процессе разработки и дальнейшего развития крупного разнородного проекта мы также столкнулись с проблемами оптимизации. Но должны же быть способы уменьшить время сборки? Мы решили найти способ решения этой задачи. Собрать за 60 секунд!..

О том, чего в итоге удалось добиться, и пойдет речь в нашем топике.

+44