В этой статье разбираемся, что такое антипаттерны проектирования, зачем их знать и что с ними делать. А также говорим о наиболее распространенных антипаттернах.

Пользователь

В этой статье разбираемся, что такое антипаттерны проектирования, зачем их знать и что с ними делать. А также говорим о наиболее распространенных антипаттернах.

Одна из тысячи похожих историй.

После известных событий компании моего знакомого пришлось оперативно перейти с удобного зарубежного хостинга на площадку попроще. Площадка была настолько проще, что речь уже не шла о штатном мониторинге, логировании или даже привычных группах безопасности для фильтрации трафика. Это был один из тех переездов, которые не успели спланировать. И вот эти самые группы безопасности и подвели. На новом хостинге не было никакого межсетевого экрана на уровне VPS, и Redis оказался доступен для злоумышленников. Они этим естественно воспользовались. Веб-сервис взломали. Сервис был необходим для разработки и поддержки продукта, который через различные сторонние API агрегировал определенную информацию, а затем выдавал её клиентам по запросу. В какой-то момент данных стало много, и было решено с помощью Redis кэшировать часть запросов. Redis стоял на том же сервере, где запускался веб-сервер и никому в голову не приходило как-то особенно заниматься его безопасностью. Но, как водится, порвалось, там, где тонко.

---

Может показаться что, Redis, используемый для хранения кэша и временных ключей, – это не слишком интересная добыча. Но на самом деле, хакеры провернули следующий трюк:

Всем привет! Перед началом статьи сразу скажу:

САМЫЙ ВАЖНЫЙ ДИСКЛЕЙМЕР: естественно, покупая смс на чужой номер вы полностью компрометируете безопасность своего аккаунта. Мало ли кто его потом еще купит для получения доступа. Поэтому, помните, что представленный в данной статье способ получения доступа - это только на "поиграться". Не стоит вводить туда свои реальные почты и использовать это в работе, так как полученный доступ может быть в любой момент взломан/прикрыт.

Но да ладно, приступим. Здесь без всякого объяснения того что такое ChatGPT - кому надо тот знает. В этой статье я хочу поделиться путем который вас за 30Р может к этому боту привести. Вдаваться в детали бота я не хочу, это чисто статья для ребят которые хотят без лишних запар пройти путь человека который доступ к боту уже получил :)

Как и многих вокруг, меня удивила новая технология от Open AI. Попытался зайти и зарегистрироваться через гугл, но...

«Если не можете расшифровать наши данные, то зачем вы здесь?», — примерно так порой реагируют на приезд нашей команды. Сейчас все объясню, а заодно:

Доброго всем времени суток! Зачастую, получается так, что изобретать свой велосипед нет никакой необходимости, и намного удобнее взять уже чье-то готовое решение, а уж тем более если это решение «прошло огонь, воду, и медные трубы». При этом, есть великий соблазн использовать его, не тратя времени на понимание принципа работы, руководствуясь истиной: «Я под капот не полезу, все равно я в этом ничего не понимаю! Работает? Ну и отлично!»

В сегодняшней статье речь пойдет о всем знакомой утилите из пакета Impacket под названием secretsdump. Безусловно, эта статья не раскроет всех теоретических аспектов работы данного скрипта, но нацелена на повышение осознанности при использовании данной утилиты! В любом случае, нет предела совершенству, и, при желании, можно еще больше углубить свои знания, начав разбираться самостоятельно! (будем считать, что это «своего рода» трамплин)/

Снизу ссылочка на сам проект, если вдруг у вас возникнет непреодолимый интерес покопаться в строках программного кода!

Ссылочка на сам проект, если вдруг у вас возникнет непреодолимый интерес покопаться в строках программного кода!

И для чего нам все это?

«Утилита позволяет сдампить хэши с удаленного Domain Controller без запуска на нем каких-либо агентов.» Конечно, это не единственный путь для достижения похожего результата. Но secretsdump любят и используют по всему миру, за возможность удаленного дампа чувствительной информации с контроллера домена!

Почти 4 года назад я опубликовал обучающую статью-мануал о том, как на роутере с OpenWrt можно организовать роутинг для определенных подсетей. Всё это время мне много писали с просьбой помочь: не у всех всё заводилось с первого раза. Поэтому я решил написать материал, как самостоятельно искать, в чём именно проблема на роутере. В этой части разберёмся, что именно не работает, и как это исправить.

Первая часть. Установка и настройка

Написав тот материал, я рассчитывал что им будут пользоваться люди, связанные с ИТ. Но материал так разлетелся, что я до сих пор встречаю упоминания на форумах и в блогах. Если вы не привыкли страдать, то, возможно, это не для вас. Надо понимать, что у вас может ничего не заработать с полпинка.

У каждого образа Docker есть свой размер, который он занимает на жёстком диске. Порой бывает так, что контейнер с запущенным приложением на языке программирования Go, который содержит в себе всего лишь одну строчку с выводом фразы «Hello, world!» может занимать сотни Мб, в то время как существуют образы содержащие легковесные ОС весом всего лишь 5 Мб (alpine).

В этой статье будут подробно рассмотрены способы оптимизации файла Dockerfile с целью уменьшения размера готового образа и ускорения его сборки.

Иногда на внутренних созвонах мы рассказываем о личных проектах, которые помогают решать бытовые задачи. Не так давно мы уже писали об искусственной поджелудочной. Сегодня речь пойдет об инструменте, автоматизирующем решение совсем другой задачи. Наш коллега пригнал себе машину из Кореи, попутно облегчив аналогичный путь всем желающим, т.к. создал небольшой плагин для Chrome, который помогает корректно, а главное быстро, посчитать стоимость автомобиля с учетом постоянно меняющихся курсов валют, комиссий посредника и таможенного брокера и т.п. Под катом - о том, как купить авто в Корее и не сойти с ума. И в чем тут поможет плагин (со ссылкой на него в Chrome Store).

На последнем Международном экономическом форуме в Давосе эксперты представили рейтинг глобальных рисков, которые будут актуальны в ближайшие годы — в топ-10 попали киберугрозы. Это связано с тем, что индустрия разработки растет, сегодня она составляет уже сотни миллиардов долларов, а проблемы безопасности, которые зачастую находятся в коде, прикладе или артефактах, решаются медленно или вовсе игнорируются.

В крупных организациях соотношение разработчиков к безопасникам, именно к Application Security, катастрофическое — 100:1. При таком раскладе трудно ожидать от малочисленной команды AppSec-специалистов, что она покроет проверками весь код, который создают разработчики, выловит все уязвимости и обеспечит программным продуктам надежную защиту от существующих киберугроз. Сегодня поговорим о безопасности с Андреем Ивановым, директором по развитию бизнеса компании Swordfish Security, которая занимается построением процессов разработки безопасного ПО.

Привет, Хабр! Меня зовут Дмитрий Алексеев, я Data Scientist и являюсь участником профессионального сообщества NTA. Сегодня расскажу как использовать python и Linux «в связке», и как это поможет облегчить вам жизнь.

7 историй от подписчиков: Анна выяснила, что в банках Таиланда даже не знают слова «комплаенс», Игорь потерял из-за скачков рубля 25% финансовой подушки и уехал в Армению, а Иван вручную пересчитал в поле на Бали чемодан рупий и теперь не мыслит жизни без блокчейна.

Забавная ситуация: сайтов и сервисов, доступных только через VPN, все больше, но при этом многие российские компании закрывают доступ из-за границы. В результате приходится целыми днями теребить ползунки «вкл-выкл», что утомительно. Я расскажу, как с помощью магии маршрутов и WireGuard, решить эту проблему и сделать «умный» VPN, который не надо отключать.

Если ты пользуешься VPN, то и сам наверняка сталкиваешься с блокировками зарубежного трафика. К примеру, могут не открываться pochta.ru, leroymerlin.ru, rt.ru, avito.ru.

Получается мем.

Каждый с этим борется как может. Например, на устройствах Apple родными средствами можно настроить автоматизацию, которая будет запускать VPN, когда открываешь определенные приложения (например, Twitter), а когда выходишь из них — выключать обратно. Но это костыль, а хочется все сделать красиво, да еще и прокачать навык работы с сетью.

Поэтому мы сейчас попробуем «включать VPN чуть-чуть».

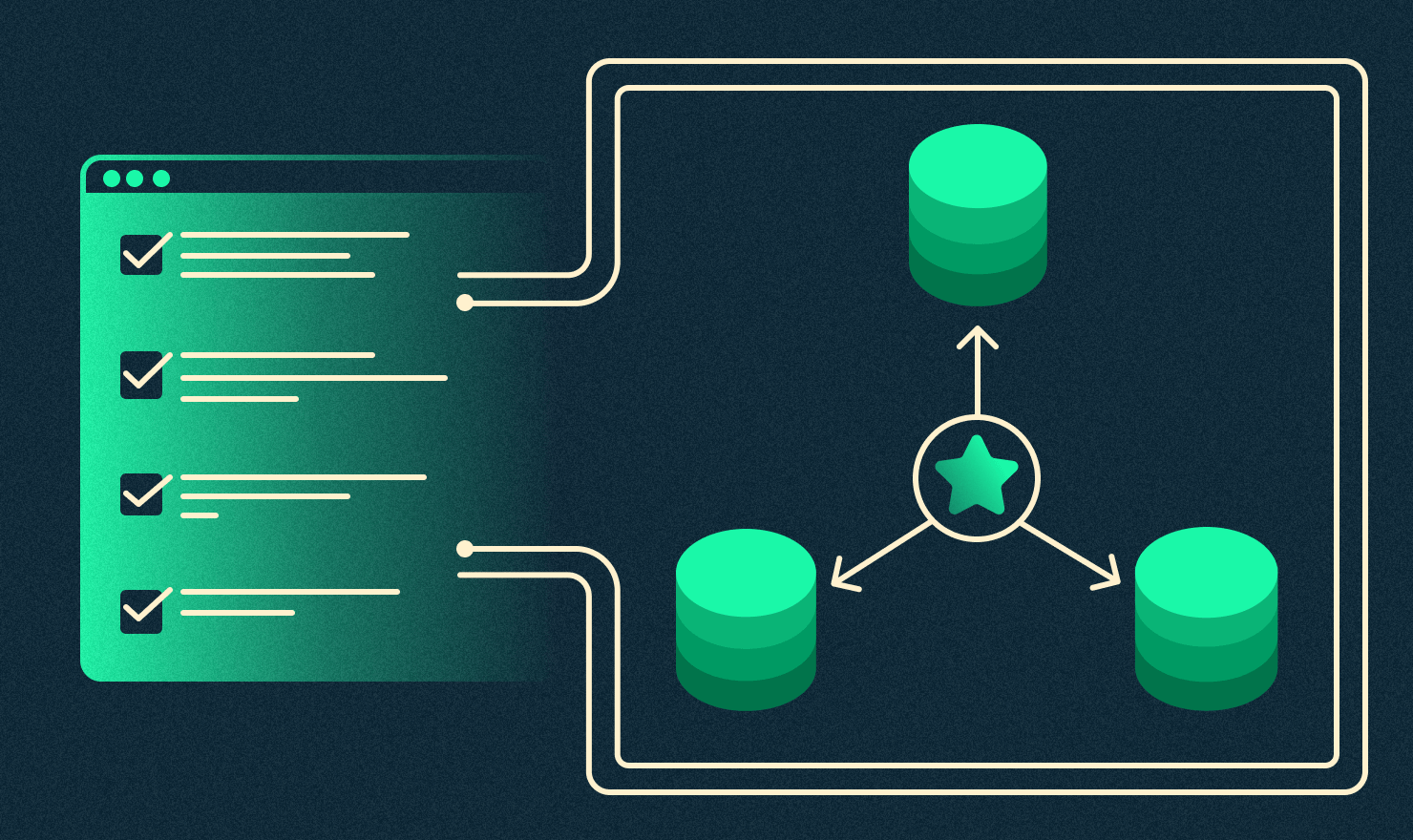

Группа принципов проектирования, связанных с разработкой программного обеспечения, предложенные Робертом Мартином. Характеризуют принципы, которые рекомендуется соблюдать при написании программного кода. Эти правила помогают писать код, который легко масштабировать и поддерживать.

Основная цель статьи - познакомить Вас с общими принципами SOLID и показать примеры на языке Python.

Звук – HiFi-сервис с большой командой инженеров. Мы используем передовые технологии и современный стек, и экспериментируем, чтобы решать сложные, нестандартные задачи. Одна из технологий – GraphQL.

Эта статья изначально создавалась как гайд по работе с GraphQL для инженеров Звука (системные аналитики, разработчики, QA). При этом статья может быть полезна всем, кто никогда не работал с GraphQL, но очень хочет понять, зачем он может быть нужен, и как поможет решить задачу вашего бизнеса.

Тестирование на проникновение Active Directory – зрелище не для слабонервных. Стоит только взглянуть на дорожную карту Пентеста Active Directory: “Active Directory Penetration Mind Map” как сразу становится ясным то, что это вовсе не «легкая прогулка». Тем не менее, к настоящему времени исследователями, энтузиастами и другими неравнодушными собрано достаточно большое количество статей и материалов, в которых (по моему скромному мнению) можно найти ответ на любой вопрос, и при этом рассмотреть проблему с разных сторон! Поэтому, данная статья является всего лишь адаптацией на русский язык англоязычного аналога, приправленной некоторыми комментариями автора. По-моему мнению, данный материал возможно «размылит» тот самый замыленный глаз после использования несметного числа утилит и методик при тестировании на проникновение, и возможно заставит задуматься о тех средствах и методах, которые мы применяем в повседневной деятельности!

Разработка ИТ-продукта – это длительный и трудоемкий процесс. В каждом проекте участвует большое количество специалистов. В небольших компаниях часто один менеджер отвечает сразу за несколько моментов, выполняя несколько ролей. В крупных корпорациях такое не приветствуется.

Эффективность команды во многом зависит от того, насколько хорошо налажена коммуникация внутри нее, соблюдаются ли дедлайны и насколько четко распределены роли. В каждом отдельном проекте это индивидуально, так как многое зависит от того, выполняется ли разработка на заказ или внутри компании и от многих других факторов.

Однако имеется некий стандартный список ролей, которые используются в каждом проекте. Рассмотрим их подробнее.

Повышение осведомлённости пользователей в вопросах информационной безопасности - обязательная в настоящее время активность в компаниях, стремящихся уменьшить вероятность компрометации информационных систем.

В данной статье попробуем разобраться как должен выглядеть курс по повышению осведомлённости работников.