«Глубина!» Здесь водятся акулы и спруты. Здесь тихо — и давит, давит, давит бесконечное пространство, которого на самом деле нет.

В общем-то, она добрая, глубина. По-своему, конечно. Она принимает любого. Чтобы нырнуть, нужно немного сил. Чтобы достичь дна и вернуться — куда больше. В первую очередь надо помнить — глубина мертва без нас. Надо и верить в неё, и не верить.

Иначе настанет день, когда не удастся вынырнуть. — С. Лукьяненко, «Лабиринт отражений»

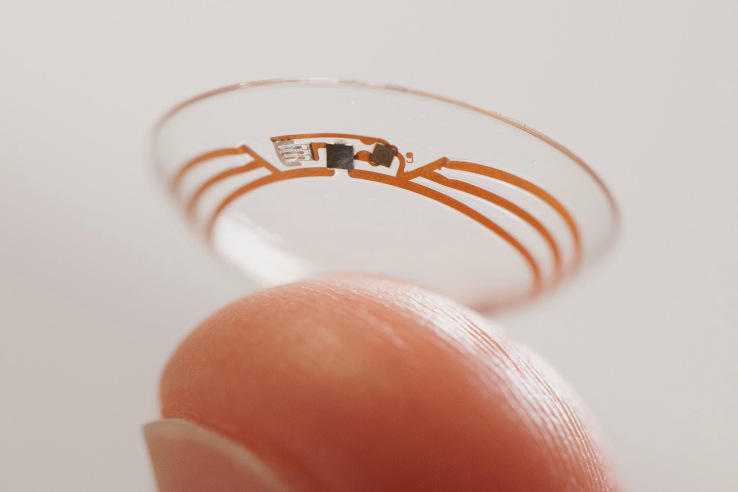

Было дело, как-то после школы приятель потащил меня в компьютерный клуб, куда привезли шлем виртуальной реальности. Напялить его на голову и побродить 15 минут в Duke Nukem 3D стоило каких-то бешеных денег, наверное, как 10 часов игры на обычном компе в клубе.

Мой приятель одел шлем, но секунд через тридцать он заорал и сорвал его с головы. В тот день я так и не осмелился (или денег не хватило) попробовать новинку. Прошло 20 лет.

Google, Facebook, Samsung, Valve, HTC, Sony, Microsoft, NASA — все уделяют пристальное внимание виртуальности. Ждем хитрого хода от Apple.

Я тут подсуетился и сделал подборку полезных материалов, хочу обратиться к разработчикам, кто уже имел опыт разработки игр/софта для ВР, поделитесь впечатлениями.

Пару недель я разбирался со всякими «реальностями» (Бодрияр со своей гиперреальностью отдыхает), с историей шлемов виртуальной реальности и с философской базой (привет Лему, Кастанеде, Бартлу и Дацюку). То, что накопал, постарался законспектировать и поделиться с хабрачитателями. И стартануть флэшмоб по переводу книги Ричарда Бартла «Дизайн виртуальных миров».

«Пусть она оставалась доступной не всем, но интеллектуальная элита присягнула на верность новой империи. Глубине»