Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год

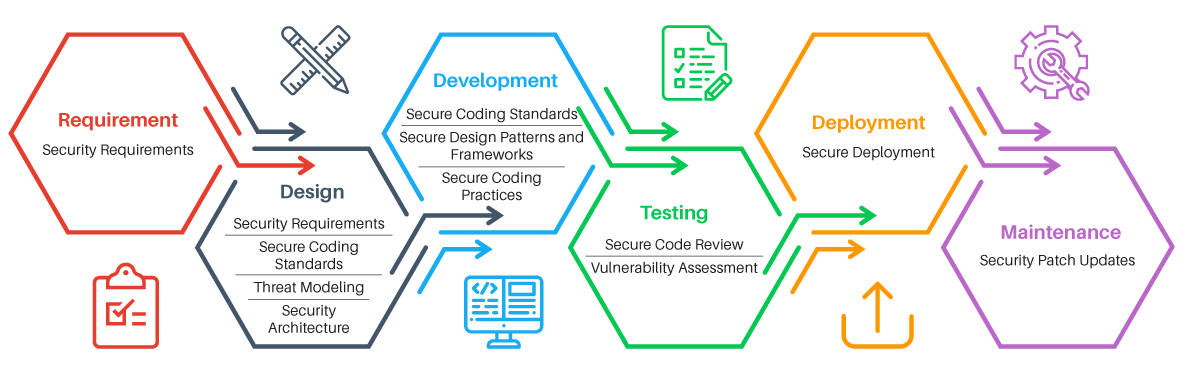

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз»

Часть 1 /

Часть 2 /

Часть 3

Лекция 2: «Контроль хакерских атак»

Часть 1 /

Часть 2 /

Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита»

Часть 1 /

Часть 2 /

Часть 3

Лекция 4: «Разделение привилегий»

Часть 1 /

Часть 2 /

Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности»

Часть 1 /

Часть 2

Лекция 6: «Возможности»

Часть 1 /

Часть 2 /

Часть 3

Лекция 7: «Песочница Native Client»

Часть 1 /

Часть 2 /

Часть 3

Лекция 8: «Модель сетевой безопасности»

Часть 1 /

Часть 2 /

Часть 3

Лекция 9: «Безопасность Web-приложений»

Часть 1 /

Часть 2 /

Часть 3

Лекция 10: «Символьное выполнение»

Часть 1 /

Часть 2 /

Часть 3

Лекция 11: «Язык программирования Ur/Web»

Часть 1 /

Часть 2 /

Часть 3

Лекция 12: «Сетевая безопасность»

Часть 1 /

Часть 2 /

Часть 3

Лекция 13: «Сетевые протоколы»

Часть 1 /

Часть 2 /

Часть 3

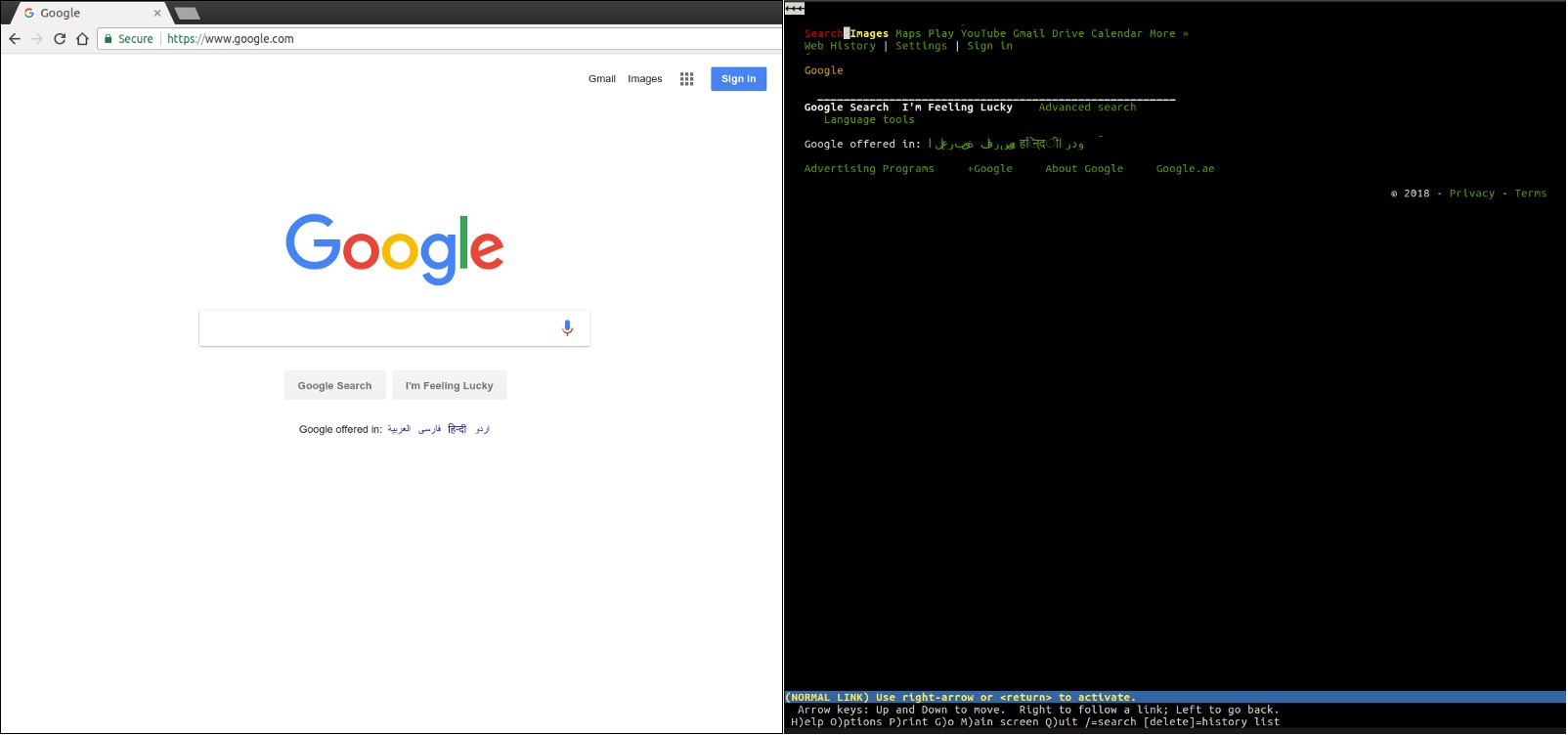

Привет, Хабр! Сегодня мы поговорим об одном из современных механизмов защиты веб-приложений, а именно о WAF, Web Application Firewall. Мы расскажем, на чем основываются и как работают современные WAF, какие существуют способы обхода и bypass-техники, как их применять, а также почему ни в коем случае не стоит всецело полагаться на WAF. Мы представим свой взгляд пентестеров, которые никогда не принимали участие в разработке WAF и которые собирали информацию из открытых источников и на основе своего опыта, поэтому о некоторых тонкостях работы WAF мы можем даже и не подозревать.

Привет, Хабр! Сегодня мы поговорим об одном из современных механизмов защиты веб-приложений, а именно о WAF, Web Application Firewall. Мы расскажем, на чем основываются и как работают современные WAF, какие существуют способы обхода и bypass-техники, как их применять, а также почему ни в коем случае не стоит всецело полагаться на WAF. Мы представим свой взгляд пентестеров, которые никогда не принимали участие в разработке WAF и которые собирали информацию из открытых источников и на основе своего опыта, поэтому о некоторых тонкостях работы WAF мы можем даже и не подозревать.