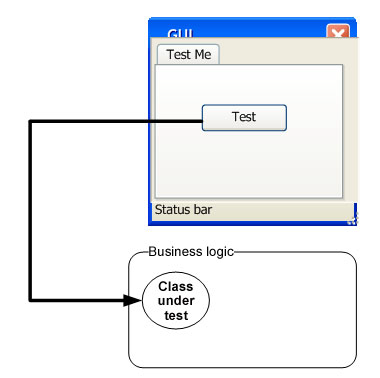

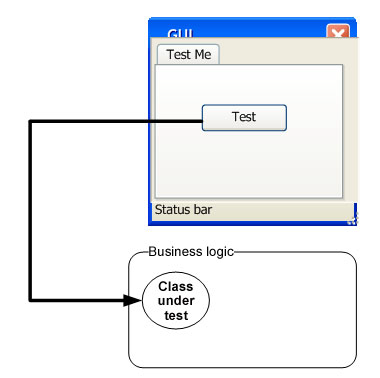

Даже если вы никогда в жизни не думали, что занимаетесь тестированием, вы это делаете. Вы собираете свое приложение, нажимаете кнопку и проверяете, соответствует ли полученный результат вашим ожиданиям. Достаточно часто в приложении можно встретить формочки с кнопкой “Test it” или классы с названием TestController или MyServiceTestClient.

То что вы делаете, называется интеграционным тестированием. Современные приложения достаточно сложны и содержат множество зависимостей. Интеграционное тестирование проверяет, что несколько компонентов системы работают вместе правильно.

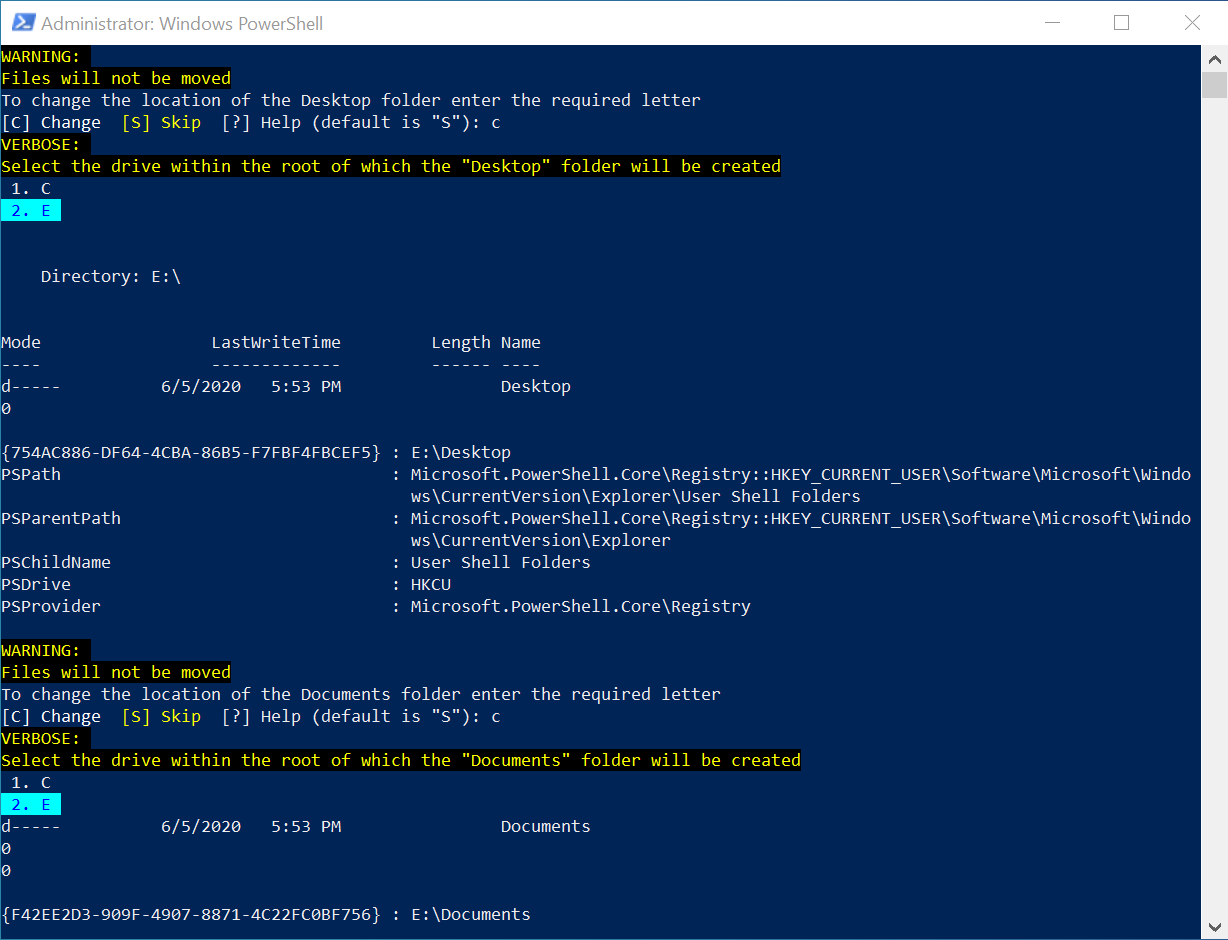

Оно выполняет свою задачу, но сложно для автоматизации. Как правило, тесты требуют, чтобы вся или почти вся система была развернута и сконфигурирована на машине, на которой они выполняются. Предположим, что вы разрабатываете web-приложение с UI и веб-сервисами. Минимальная комплектация, которая вам потребуется: браузер, веб-сервер, правильно настроенные веб-сервисы и база данных. На практике все еще сложнее. Разворачивать всё это на билд-сервере и всех машинах разработчиков?

То что вы делаете, называется интеграционным тестированием. Современные приложения достаточно сложны и содержат множество зависимостей. Интеграционное тестирование проверяет, что несколько компонентов системы работают вместе правильно.

Оно выполняет свою задачу, но сложно для автоматизации. Как правило, тесты требуют, чтобы вся или почти вся система была развернута и сконфигурирована на машине, на которой они выполняются. Предположим, что вы разрабатываете web-приложение с UI и веб-сервисами. Минимальная комплектация, которая вам потребуется: браузер, веб-сервер, правильно настроенные веб-сервисы и база данных. На практике все еще сложнее. Разворачивать всё это на билд-сервере и всех машинах разработчиков?

Бери, что дают. Смирись. Другого выбора у тебя нет. Или не получишь ничего. Приходилось ли вам слышать эти слова в жизни?

Бери, что дают. Смирись. Другого выбора у тебя нет. Или не получишь ничего. Приходилось ли вам слышать эти слова в жизни?  Роботы постепенно освобождают людей от работы, занимая их рабочие места. Автоматизация — естественный процесс, который идёт много десятилетий. Несколько веков назад основным занятием людей было сельское хозяйство. Потом машины освободили людей от тяжкого физического труда — сейчас 1% населения с помощью техники легко прокормит остальные 99%. Или вспомнить недавнее прошлое, когда одной из самых массовых профессий в США был оператор телефонной станции. Тысячи девушек работали в огромных помещениях, соединяя миллионы абонентов друг с другом. Вскоре их заменили автоматическими коммутаторами.

Роботы постепенно освобождают людей от работы, занимая их рабочие места. Автоматизация — естественный процесс, который идёт много десятилетий. Несколько веков назад основным занятием людей было сельское хозяйство. Потом машины освободили людей от тяжкого физического труда — сейчас 1% населения с помощью техники легко прокормит остальные 99%. Или вспомнить недавнее прошлое, когда одной из самых массовых профессий в США был оператор телефонной станции. Тысячи девушек работали в огромных помещениях, соединяя миллионы абонентов друг с другом. Вскоре их заменили автоматическими коммутаторами.