Несколько дней назад один из наших пользователей прислал образец (SHA1: fbe71968d4c5399c2906b56d9feadf19a35beb97, определяется как TrojanDropper:Win32/Vundo.L). Это троян для фишинга с сайтов vk.com и vkontakte.ru, запросы на которые перенаправляются на 92.38.209.252 необычным способом.

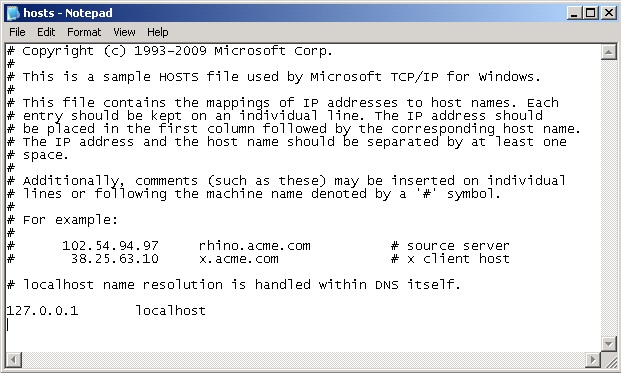

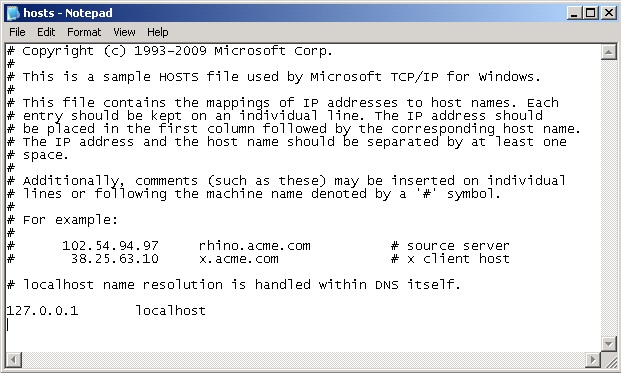

Обычный метод перенаправления трафика — добавить запись в файл hosts, который находится в папке %SystemRoot%\system32\drivers\etc. Однако, когда мы открываем этот файл на заражённом компьютере, то там нет никаких записей для vk.com и vkontakte.ru:

Обычный метод перенаправления трафика — добавить запись в файл hosts, который находится в папке %SystemRoot%\system32\drivers\etc. Однако, когда мы открываем этот файл на заражённом компьютере, то там нет никаких записей для vk.com и vkontakte.ru:

Безопасное хранение паролей — тема очень актуальная в любое время, тем более после недавних громких взломов крупных сайтов. После того как один из моих паролей утек в Сеть после взлома биржи MtGox, я озаботился переходом на серьезные методы защиты.

Безопасное хранение паролей — тема очень актуальная в любое время, тем более после недавних громких взломов крупных сайтов. После того как один из моих паролей утек в Сеть после взлома биржи MtGox, я озаботился переходом на серьезные методы защиты.

Вдохновившись статьей о

Вдохновившись статьей о