Сегодня мы рассмотрим 3 концепции: проприетарный протокол Cisco CDP, системный журнал Syslog и протокол сетевого времени NTP. Мы также продолжим обсуждение темы неполадок и рассмотрим несколько инструментов для их диагностики, затем ознакомимся с Syslog и NTP и в конце урока обсудим CDP и LLDP.

На предыдущем уроке мы рассмотрели методологию устранения неполадок, а сейчас я расскажу о нескольких инструментах, встроенных в операционную систему и устройства Cisco, которые помогут вам решать проблемы с работой сети.

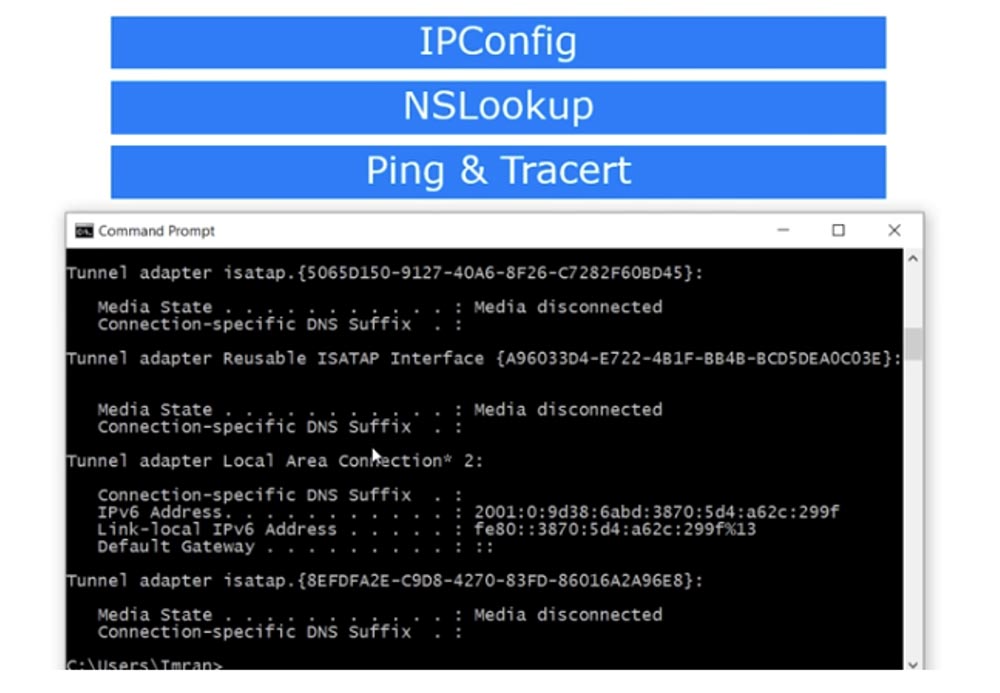

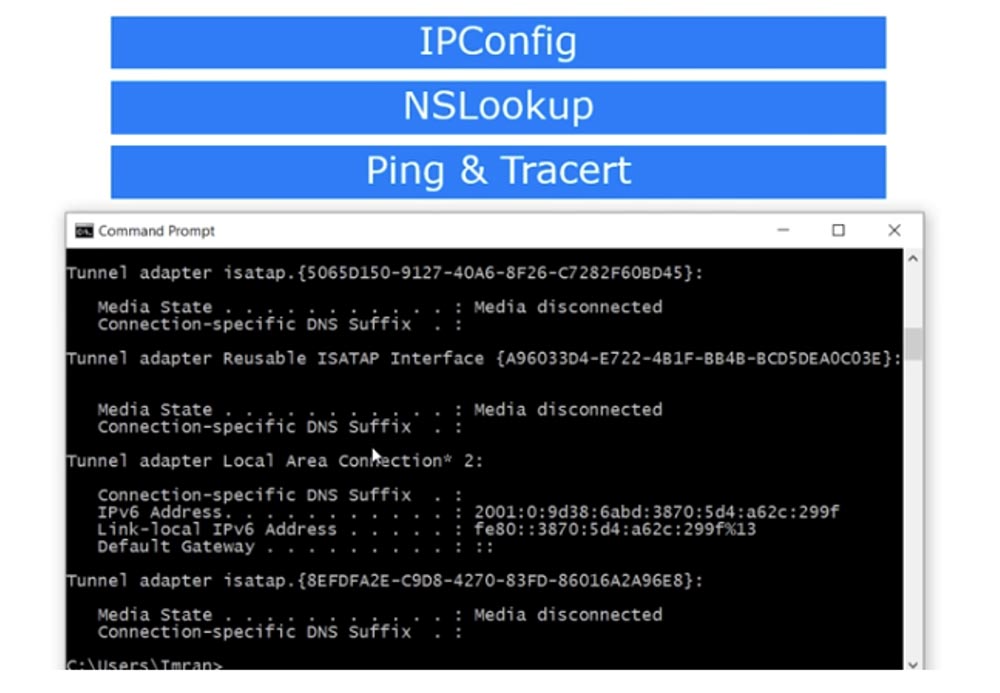

Первый инструмент – это команда ipconfig, и поскольку большинство людей пользуются Windows 10, мы рассмотрим эту команду на примере данной ОС. Если вы зайдете в терминал командной строки вашего компьютера и введете команду ipconfig, то сможете увидеть параметры конфигурации всех сетевых интерфейсов, имеющихся в вашем компьютере.

Вы увидите программный виртуальный интерфейс Ethernet Adapter VPN и еще несколько программных интерфейсов, количество которых зависит от имеющихся в системе драйверов. Здесь показан мой беспроводной LAN-адаптер Wi-Fi, с помощью которого я сейчас подсоединен к интернету, чуть выше расположены данные о виртуальном адаптере WMware Network WMnet1. Далее показан туннельный адаптер, то есть здесь отображены все адаптеры, установленные программным обеспечением VPN.

На предыдущем уроке мы рассмотрели методологию устранения неполадок, а сейчас я расскажу о нескольких инструментах, встроенных в операционную систему и устройства Cisco, которые помогут вам решать проблемы с работой сети.

Первый инструмент – это команда ipconfig, и поскольку большинство людей пользуются Windows 10, мы рассмотрим эту команду на примере данной ОС. Если вы зайдете в терминал командной строки вашего компьютера и введете команду ipconfig, то сможете увидеть параметры конфигурации всех сетевых интерфейсов, имеющихся в вашем компьютере.

Вы увидите программный виртуальный интерфейс Ethernet Adapter VPN и еще несколько программных интерфейсов, количество которых зависит от имеющихся в системе драйверов. Здесь показан мой беспроводной LAN-адаптер Wi-Fi, с помощью которого я сейчас подсоединен к интернету, чуть выше расположены данные о виртуальном адаптере WMware Network WMnet1. Далее показан туннельный адаптер, то есть здесь отображены все адаптеры, установленные программным обеспечением VPN.