Comments 323

Не зря я к бабке ходил, она мне еще в том году на BitLocker намекала.

Эта программа сама по себе умерла после выхода Windows 8. (truecrypt)

Да вы что? Для справки, Truecrypt в бизнесе на порядки популярнее, чем windows 8.

Возражение. Это ни разу не ентерпрайзное решение. Ни один известный мне крупный бизнес не шифрует сотни/тысячи корпоративных ноутбуков TC, всегда используют коммерческие решения. А восьмерки например уже довольно активно используются на рабочих местах сотрудников IT подразделений (массовое разворачивание действительно пока еще далеко).

Вот это поворот…

Что ж за год-то такой?

Что ж за год-то такой?

К сожалению, итог один и тот же — ПО, возможно, было скомпрометировано.

Это случилось чуть более часа назад, в Америке сейчас день. Разработчики заявлений не делают. Восстановить доступ через администрацию SourceForge для трукрипта, думаю, вообще не проблема. На взлом не похоже. Если это не взлом, почему BitLocker? Единственное объяснение, которое приходит мне на ум — давление спецслужб, а совет переходить на BitLocker — это прозрачный такой намек.

Страшно это все, конечно. Все старые версии с SF удалены, ключ валидный, второй этап сбора денег на аудит через indiegogo идет.

Старые email аккаунты удалены.

Старые email аккаунты удалены.

Не надо расстраиваться. Мы (Shareaza Dev Team) пару лет назад тоже теряли доступ к нашему проекту на SF из-за предательства одного из волонтёров (ему заплатили за это), он тоже напакостил как смог (убил файловые релизы, SVN, форум), но администрация очень оперативно проверила по логам наши права, восстановила доступ и вернула абсолютно всё из бэкапов.

Еще больше на странные мысли наводят такие странные изменения в комментариях:

-// English (U.S.) resources

+// English (United States) resources

тут удобно смотреть изменения в коде: github.com/warewolf/truecrypt/compare/master...7.2

-// English (U.S.) resources

+// English (United States) resources

тут удобно смотреть изменения в коде: github.com/warewolf/truecrypt/compare/master...7.2

Ну кстати возможно это новая студия сама при перегенерации ресурс-файла фиксит, но уж ооочч странно…

Похоже, единственное, что настойчиво предлагает эта версия — дешифровать все, что было зашифрованно, а шифрование выпилили

Архив исходников с версии 1.0 до 7.1а (впрочем, за его правдивость наверное никто не поручится).

SHA1 у TrueCrypt Setup 7.1a.exe и TrueCrypt 7.1a Mac OS X.dmg совпадают с оригиналом.

md5 «TrueCrypt 7.1a Source.zip» с cyberside.planet.ee/truecrypt/

и из моей кладовки 12 года совпадает

и из моей кладовки 12 года совпадает

Так есть же google cache + wayback machine. Глянуть md5 там, и не нужно поручительств…

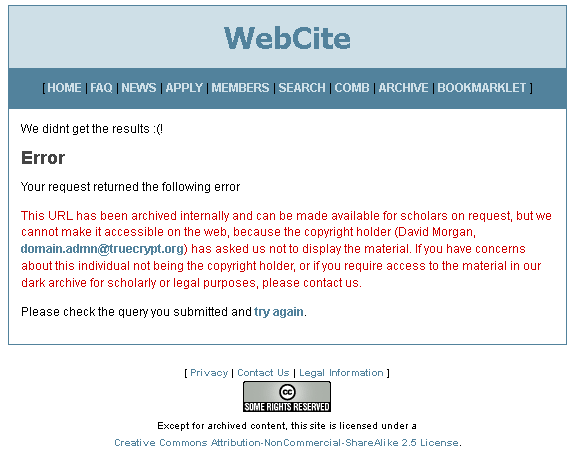

Sorry. This URL has been excluded from the WaybackMachine

web.archive.org/web/*/http://truecrypt.org/

web.archive.org/web/*/http://truecrypt.org/

Ну теперь точно понятно, что спецслужбы. Потерявшие интерес разработчики Internet Archive не зачищают.

Internet Archive самозачищается если robots.txt запрещает доступ к сайту

Если мне память не изменяет, то тогда там и пишется, что «due to robotx.txt we can't archive this site» или что-то в этом роде, а никак не «Sorry. This URL has been excluded from the WaybackMachine». Я вот вообще такой текст первый раз вижу.

Это значит что сайт из WA попросили убрать.

www2.sims.berkeley.edu/research/conferences/aps/removal-policy.html

www2.sims.berkeley.edu/research/conferences/aps/removal-policy.html

Есть ли какие-нибудь проверенные временем аналоги? Сколько не пробовал работать с битлокером, так и не привык к нему.

TrueCrypt отличный инструмент. Просто не качайте и не запускайте этот бинарник.

Вы. случайно. не знаете, каким образом TrueCrypt коррелирует с WindowsXP? Мне связь окончания поддержки XP с уязвимостью в TrueCrypt кажется как минимум странной. Или это такая криптошутка? (=

Эта просто раскрученная фраза для домохозяек, которой Microsoft заполонил весь интернет.

Ну откуда я могу знать!? Я в таком же недоумении, как и вы. Будем считать (пока нет никаких заявлений), что вебсайт сломали.

Присоединяйтесь к IRC #truecrypt@irc.freenode.net

Присоединяйтесь к IRC #truecrypt@irc.freenode.net

В messagebox 7.2, написано что поддержка икспы прекращена, а виста и далее уже имеют встроенную поддержку этой функциональности.

Есть ли какие-нибудь проверенные временем аналоги?

Как вариант — DiskCryptor (только Windows). Вроде, не вчера приложение появилось.

Это не аналог, т.к. только виновс

Соурсфорж постоянно страдает www.exploit-db.com/papers/15823/

Он давно уже не развивается, пользоваться неудобно.

Github вместе с github pages заменяет соурсфорж.

Он давно уже не развивается, пользоваться неудобно.

Github вместе с github pages заменяет соурсфорж.

Первое апреля вроде прошло…

Вот тебе и «на»… Только недавно для одних клиентов интегрировали в их workflow для особо важных документов. Теперь объяснять придется в чем соль и искать какое-то решение, успокаивать что в данную секунду ничего не повзрывается.

Ммм… а кто на макоси сидит — тому что делать? Вроде как BitLocker только для Windows? Извините если глупость сморозил, прошу просветить кто в теме. Спасибо.

совет переходить на bitlocker всерьёз воспринимать не надо

Если нужно создание разделов, то можно вот так support.apple.com/kb/HT1578

Если зашифровать диск и диск этот журналируемый HFS+, то:

Вот так для системного support.apple.com/kb/PH14126

Вот так для не-системных по-простому: www.groovypost.com/howto/os-x-lion-encrypt-external-drives/

Вот так для всех по-гиковски: www.red-sweater.com/blog/1935/lions-whole-disk-encryption

Работает великолепно и быстро, только процесс шифрования очень долгий.

Если зашифровать диск и диск этот журналируемый HFS+, то:

Вот так для системного support.apple.com/kb/PH14126

Вот так для не-системных по-простому: www.groovypost.com/howto/os-x-lion-encrypt-external-drives/

Вот так для всех по-гиковски: www.red-sweater.com/blog/1935/lions-whole-disk-encryption

Работает великолепно и быстро, только процесс шифрования очень долгий.

Спасибо за дельные ссылки!

Ко второй ссылке ещё поправка, disk utility должен где-то иметь кнопочку encrypt, если диск уже hfs+ journaled. Форматирование не обязательно, это просто гуёвый способ запустить diskutil cs convert.

А можете подсказать как с помощью FileVault зашифровать внешний диск(флешку)? А то пока только полнодисковое шифрование, а вот внешний что-то не найду как…

Полностью внешний раздел шифруется через CoreService (FileVault это название CoreService для системного раздела), через Disk Utility, но флешка-диск должна быть HFS+ journaled. Или на ней создать отдельный архив как на первой ссылке.

Еще один вопрос: Полнодисковое шифрование нельзя сделать без Recovery-партиции, а не системные можно, т.е. флешку?

Только если она HFS+ journaled. У меня внешние диски например все зашифрованы, но предварительно пришлось их переформатировать, которые в HFS+ не были.

Надо учесть, что есть минус у всего этого. Если незашифрованный HFS+ ещё можно с хаками прочитать и даже использовать под запись в линуксах и виндузах, то с шифрованием работать ни один драйвер из мне знакомых не умеет.

(P.S. полюбому нужна конвертация диска через coreservice. Остается ли рековери не уверен).

Надо учесть, что есть минус у всего этого. Если незашифрованный HFS+ ещё можно с хаками прочитать и даже использовать под запись в линуксах и виндузах, то с шифрованием работать ни один драйвер из мне знакомых не умеет.

(P.S. полюбому нужна конвертация диска через coreservice. Остается ли рековери не уверен).

А можете пояснить смысл данной картинки? Только наличие резервного ключа? Или подразумевается, что есть некий единый ключ, вскрывающий любые bitLocker тома?

Это спец.ключ используя который сможете получить доступ к данным.

Я понял. Вопрос в том, что это за спецключ? Уникальный для каждого тома, и, следовательно, недоступный ни для кого кроме создателя шифрованного тома или что-то другое?

Это ключ для восстановления доступа к данным в случае утраты пароля (генерируется для каждого зашифрованного тома, получается путем выполнения определенной команды при смонтированном зашифрованном томе или как-то еще через GUI). На слайде написано, что имея такой ключ можно получить доступ к данным. Баттхерт, видимо, вызывает надпись «Law enforcement sensitive information», хотя в ней ничего такого нет.

Люди давно умеют читать смайлики, не наклоняя головы, но повёрнутые буквы ещё не привыкли ;-)

Без контекста не понятно, что имеется под we. В такой формулировке это может означать и потенциального пользователя. А картинка в гугле не ищется.

Да там же целая подпись: MS Services!

В большинстве текстов «we» обозначает разработчика/провайдера.

Я вообще не помню текстов, где иначе.

В большинстве текстов «we» обозначает разработчика/провайдера.

Я вообще не помню текстов, где иначе.

Это учебники. Покажите интерфейсные «we» с другим смыслом для моего саморазвития, пожалуйста.

В такой формулировке это может означать и потенциального пользователя

Там это обозначает сотрудника правоохранительных органов. А сам слайд показывает, что можно сделать, если получить ключ для восстановления доступа с работающего компьютера.

То есть, у нас есть работающая машина, которая уже открыла зашифрованный диск, и мы получили к ней тот или иной доступ, с правами, позволяющими свободно копаться в памяти системы/других приложений? И беда теперь в том, что в таком варианте можно вскрыть зашифрованные данные?

Извините, но если у вас есть такой доступ к системе с любым шифрованием, вы по определению можете сделать с шифрованными данными всё что угодно.

Извините, но если у вас есть такой доступ к системе с любым шифрованием, вы по определению можете сделать с шифрованными данными всё что угодно.

Нууууу… Это Вам очевидно.

А копу который только что вошел в комнату и увидел там незалоченный лаптоп, это может быть не очевидно.

Но вообще хотелось бы всю презенташку почитати.

А копу который только что вошел в комнату и увидел там незалоченный лаптоп, это может быть не очевидно.

Но вообще хотелось бы всю презенташку почитати.

Извините, но если у вас есть такой доступ к системе с любым шифрованием, вы по определению можете сделать с шифрованными данными всё что угодно.

Именно так. BitLocker лишь упрощает задачу тем, что для доступа к данным нужно выполнить в cmd.exe одну команду, а не копировать содержимое всей оперативной памяти, не искать в ней ключ, который еще и в неизвестной структуре может храниться, и не ломать голову над тем, как пропатчить программу для шифрования, чтобы она принимала на вход не пароль, а непосредственно ключ.

Ну вот, наконец-то внятный ответ. Спасибо.

Это, конечно, не очень хорошо, но для других систем шифрования соответствующий инструментарий имеется, и ручной работы там не больше, чем в случае с BitLocker. Уж точно в HIEW (или чем там сейчас пользуются в Windows для этих целей?) никто дампы анализировать в поиске нужных структур не будет.

Это, конечно, не очень хорошо, но для других систем шифрования соответствующий инструментарий имеется, и ручной работы там не больше, чем в случае с BitLocker. Уж точно в HIEW (или чем там сейчас пользуются в Windows для этих целей?) никто дампы анализировать в поиске нужных структур не будет.

>>никто дампы анализировать в поиске нужных структур не будет

Уверены?

Уверены?

Для того же TrueCrypt соответствующий инструментарий имеется. Но не исключаю, что кто-то из спортивного интереса полезет изучать дампы. Но это точно будут не копы, если мы уж говорим о контексте обсуждаемой картинки.

cryptome.org/0003/RAMisKey.pdf, а вот только по Linux: Cryptographic key recovery from Linux

memory dumps

memory dumps

/* Paranoid mode on

Скорее всего автора подвергли терморектальному криптоанализy и заставили добавить в программу бэкдор, чтобы спецслужбы при необходимости могли получить доступ к зашифрованным файлам и ему запрещено об это говорить. А таким вот оригинальным путем автор пытается привлечь внимание и намекнуть, что небезопасно пользоваться новыми версиями программы.

*Paranoid mode off/

Скорее всего автора подвергли терморектальному криптоанализy и заставили добавить в программу бэкдор, чтобы спецслужбы при необходимости могли получить доступ к зашифрованным файлам и ему запрещено об это говорить. А таким вот оригинальным путем автор пытается привлечь внимание и намекнуть, что небезопасно пользоваться новыми версиями программы.

*Paranoid mode off/

К сожалению, блин, похоже. Крайне похоже, что билд сделан тем же разработчиком, или, по крайней мере, на той же машине. В EXE пути к pdb:

c:\\truecrypt-7.2\\driver\\obj_driver_release\\i386\\truecrypt.pdb

т.е. такие же, как и в нормальной версии 7.1a. Да и ключи все те же самые. Давайте подождем заявлений. Остается надеятся, что в TrueCrypt обнаружили какую-то крайне серьезную уязвимость, и автор таким образом оповестил о ней. Это единственное мое предположение.

c:\\truecrypt-7.2\\driver\\obj_driver_release\\i386\\truecrypt.pdb

т.е. такие же, как и в нормальной версии 7.1a. Да и ключи все те же самые. Давайте подождем заявлений. Остается надеятся, что в TrueCrypt обнаружили какую-то крайне серьезную уязвимость, и автор таким образом оповестил о ней. Это единственное мое предположение.

У меня тоже такое чувство возникло. Опять тайные суды и ограничения…

Да ладно, после паяльника в заднице не было бы никакого предупреждения, предупреждение слишком толстое.

Ведь второй раз паяльник вряд-ли останется холодным.

Просто изменилась бы версия и втихую появился бекдор.

Тут дело в чем-то другом.

Ведь второй раз паяльник вряд-ли останется холодным.

Просто изменилась бы версия и втихую появился бекдор.

Тут дело в чем-то другом.

/* more paranoia */

только ли свежими версиями? кто-то может подтвердить, что старый (7.1а) код не содержит бэкдоров и что скомпилировав текущие исходники получим ту же версию, что и прекомпилированная?

только ли свежими версиями? кто-то может подтвердить, что старый (7.1а) код не содержит бэкдоров и что скомпилировав текущие исходники получим ту же версию, что и прекомпилированная?

Есть целая статья о том, как это сделать: How I compiled TrueCrypt 7.1a for Win32 and matched the official binaries.

Проблема в том, что хеши прекомпилированного и самосборного файлов не совпадут — уже хотя бы потому, что первый подписан.

Решение: собираем свой TrueCrypt, берём TrueCrypt с сайта, дизассемблируем обоих, сравниваем.

У автора статьи .asm'ы совпали.

Проблема в том, что хеши прекомпилированного и самосборного файлов не совпадут — уже хотя бы потому, что первый подписан.

Решение: собираем свой TrueCrypt, берём TrueCrypt с сайта, дизассемблируем обоих, сравниваем.

У автора статьи .asm'ы совпали.

Пока читал комментарии к статье, появилась аналогичная мысль. Что закладка в TrueCrypt имелась и давно, и, понимая что второй этап аудита может её вскрыть, спецслужбы решили провести вот такую операцию прикрытия, чтобы создать новый объект для подозрений, а под шумок грохнуть все репозитории, из которых можно было бы вычленить информацию, когда и кем был внесён злополучный коммит.

На бэкапы со стороны SourceForge рассчитывать не приходится, ибо он, скорее всего, тоже под колпаком. А чтобы общественность не делала из SF крайних, всё делается так, будто все манипуляции с аккаунтом правдоподобные.

Подобная версия кажется совсем уж дикой, но если предположить, что существовала ниточка, позволявшая по следам в репозитории выйти на конкретную личность того, кто внёс в TC предполагаемый бэкдор, то можно было опасаться исков, а в суде человек мог бы расколоться и назвать истинных заказчиков операции. Этого спецслужбы и не хотят допустить.

На бэкапы со стороны SourceForge рассчитывать не приходится, ибо он, скорее всего, тоже под колпаком. А чтобы общественность не делала из SF крайних, всё делается так, будто все манипуляции с аккаунтом правдоподобные.

Подобная версия кажется совсем уж дикой, но если предположить, что существовала ниточка, позволявшая по следам в репозитории выйти на конкретную личность того, кто внёс в TC предполагаемый бэкдор, то можно было опасаться исков, а в суде человек мог бы расколоться и назвать истинных заказчиков операции. Этого спецслужбы и не хотят допустить.

На Hacker News (где это почти что основная теория, кстати), высказали шикарное предположение: «Using TrueCrypt is Not Secure As...»

NSA Public Relations:

TRUECRYPT IS FINE PLEASE CONTINUE USING FOR ALL SECRET DOCUMENTS

На HackerNews появился ответ от SourceForge: news.ycombinator.com/item?id=7813121

Пишут, что признаков взлома нет, аккаунтом пользуются так же, как и в прошлый заход.

Видимо, имеют ввиду что IP, браузер не изменились.

Пишут, что признаков взлома нет, аккаунтом пользуются так же, как и в прошлый заход.

Видимо, имеют ввиду что IP, браузер не изменились.

Всегда можно достать с полки запылившийся diskCryptor, правда не знаю как он себя на восьмерках ведет

Ну, даже если автора купили, предварительно злоупотребив утюгом, opensource есть opensource. Будут форки.

ЗЫ В линуксах есть dm-crypt, с ним всё хорошо.

ЗЫ В линуксах есть dm-crypt, с ним всё хорошо.

TrueCrypt не особо-то и OpenSource, там лицензия очень так себе, но, думаю, это уже неважно.

То есть легальный форк маловероятен? Хотя, с учётом потребности сообщества, могут резко взлететь альтернативы.

TrueCrypt во первых кроссплатформенный (линукс, виндовс и мак). А во вторых у него больше алгоритмов шифрования + их комбинирование возможно.

Почему «больше алгоритмов шифрования» считается за плюс? Если мне память не изменяет, это называли в списке претензий к openssl, слишком много «всего и разного».

Комбинирование симметричных шифров — огромный плюс. Кроме багов и бэкдоров в самом софте как TrueCrypt, ещё опасность в том что сам алгоритм шифрования может быть либо уже с бэкдором от производителя (про AES многие опасаются что так и есть, раз Америка постоянно всем советует его использовать), либо будет сломан в будущем. Использование сразу нескольких шифров во много раз уменьшает эту опасность, потому что для какого-то результата нужно будет найти успешную атаку на оба (или все) шифры которые используются. В данном случае принцип «система сильна лишь настолько насколько самое слабое звено» не работает.

С другой стороны есть другие места в TrueCrypt которые всё равно могут быть с бэкдором, от которых много шифров не спасут (к примеру генератор случайных чисел), но тем не менее комбинация шифров это огромный плюс.

С другой стороны есть другие места в TrueCrypt которые всё равно могут быть с бэкдором, от которых много шифров не спасут (к примеру генератор случайных чисел), но тем не менее комбинация шифров это огромный плюс.

не, ну там не много. AES + два других финалиста конкурса

Количество алгоритмов никогда не было адекватной метрикой. А вот количество ведер с мозгами вылитых на продукт, это да, это хорошо! Другими словами чем больше экспертов изучало, консультировало, разрабатывало, тестировало тем лучше! TrueCrypt именно в таком режиме и развивается.

Еще есть ecryptfs, кстати. Им неожиданно удобно шифровать /home/

Ecryptfs глючная и иногда портит файлы. Баг открыт уже года два — без изменений.

А можно ссылку на баг? Все что я видел закрыто и исправлено, да и у убунты на нем вроде шифрованный home из коробки.

если мы об этом, то encfs удобен в сочетании с дропбоксом (т.к. шифрует пофайлово, то и синхронизация пофайлово). также он работает с cloud@mail.ru, но второй сам по себе не так удобен.

говорят, можно завести и в альтернативной ОС. Насчёт макоси не интересовался.

/homе шифровать не пробовал.

говорят, можно завести и в альтернативной ОС. Насчёт макоси не интересовался.

/homе шифровать не пробовал.

Один из людей, организовавших и проводивших аудит кода TC, думает, что это не взлом.

twitter.com/matthew_d_green/status/471752508147519488

Вполне вероятен вариант, что на разработчиков начали давить (когда начали?), и они решили свернуть лавочку. Может быть, почитав историю о Lavabit, уж очень совпало по времени. И может быть, в TC уже давно имеется закладка, и только сейчас они решились намекнуть на это…

Рекомендация перейти на Bitlocker — это так толсто, что аж тонко.

twitter.com/matthew_d_green/status/471752508147519488

Вполне вероятен вариант, что на разработчиков начали давить (когда начали?), и они решили свернуть лавочку. Может быть, почитав историю о Lavabit, уж очень совпало по времени. И может быть, в TC уже давно имеется закладка, и только сейчас они решились намекнуть на это…

Рекомендация перейти на Bitlocker — это так толсто, что аж тонко.

Насколько я понимаю разработчиков TC никто не знает и никогда не видел и их имена неизвестны, тогда получается довольно странно, кто их и каким образом нашли, если более 10 лет они были в тени.

Вот 10 лет их не находили…

Ну как бы как мы уже знаем, у NSA довольно длинные руки.

Если официально надавить например на SourceForge, я думаю это вполне возможно.

Софтодром тут чего-то накопал про авторов

Если это так и это не взлом, тогда следует ждать от MS попыток сделать TC не рабочим под Win. А иначе как убедить пользователей перейти на BitLocker если TC отлично работает под win 8.1 x64?

А причем тут MS? Они тут вообще никаким боком ИМХО, их интересы не затронуты. Мне кажется, рекомендация перейти на битлокер — просто троллинг со стороны авторов TC — «даже вон та хрень безопаснее нашего продукта — у нас закладка точно есть, а у них — не знаем».

Да и строго говоря, bitlocker вполне хорош, если шифроваться надо не от спецслужб. От остальных сценариев он защитит не хуже TC, и он даже немного удобнее.

Да и строго говоря, bitlocker вполне хорош, если шифроваться надо не от спецслужб. От остальных сценариев он защитит не хуже TC, и он даже немного удобнее.

Из веб архива сайт truecrypt.org исключен.

А truecrypt.org/robots.txt возвращает 410 Gone.

По ходу, мелкософт их купил =) а то никто не пользуется битлокером ))) вспоминаю Numega и их замечательные продукты, sysinternals, skype. Теперь вот трукрипт ))

Ну как вариант все вместе: там серьезная ошибка и его заставили. Теперь ошибка известна в тех кругах, сотрудничать с которыми всегда считалось моветоном. Как вариант — выпустить последнюю версию с уведомлением и ехать отдыхать (Сибрь/Гавайии — как повезет). Что и было сделано.

Врятли аудит выявил что-то серьёзное, насколько я знаю сейчас на TC возможно 2 вектора атаки:

1. Перебор ключа по славорю или в лоб брутфорсом, в том числе на GPU для ускорения. Проект TrueCrack (https://code.google.com/p/truecrack/)

2. Поиск ключа в памяти при смонтированном диске. Программа Passware Kit Forensic (http://www.lostpassword.com/kit-forensic.htm)

Оба варианта работоспособны, проверял.

1. Перебор ключа по славорю или в лоб брутфорсом, в том числе на GPU для ускорения. Проект TrueCrack (https://code.google.com/p/truecrack/)

2. Поиск ключа в памяти при смонтированном диске. Программа Passware Kit Forensic (http://www.lostpassword.com/kit-forensic.htm)

Оба варианта работоспособны, проверял.

Если аудит не выявил ничего серьезного-это не значит что его нет. Многие закладки АНБ выявили только спустя годы после начала их использования.

Описанные вами методы не относятся собственно к TrueCrypt, они возможны на любом подобном софте, не требуют никаких бэкдоров в нём и в принципе при правильном использовании (в модели атаки зашифрованных диск-контейнеров) не особо опасны. Брутфорсом вообще любое шифрование основанное на пароле можно атаковать. А если у атакующего есть доступ к памяти, то он из неё и всё остальное может прочитать, например открытые файлы на смонтированном диске.

Что искал аудит — это баги или бэкдоры поверх этого, которые могли бы обеспечить взлом без указанных методов, или скажем найти баг в шифровании который мог бы ускорить брутфорс до вменяемого времени (ведь если пароль хороший то брутфорс ни к чему не приведёт в ближайшие миллиарды лет).

На текущий день аудит таких багов не выявил. Ну собственно вот: istruecryptauditedyet.com/

Однако проблема в том что аудит был не полностью закончен и теперь самое главное чтобы его всё равно завершили! А то может как раз вся эта история с новой версией случилась чтобы его не завершили и не нашли что-либо.

Что искал аудит — это баги или бэкдоры поверх этого, которые могли бы обеспечить взлом без указанных методов, или скажем найти баг в шифровании который мог бы ускорить брутфорс до вменяемого времени (ведь если пароль хороший то брутфорс ни к чему не приведёт в ближайшие миллиарды лет).

На текущий день аудит таких багов не выявил. Ну собственно вот: istruecryptauditedyet.com/

Однако проблема в том что аудит был не полностью закончен и теперь самое главное чтобы его всё равно завершили! А то может как раз вся эта история с новой версией случилась чтобы его не завершили и не нашли что-либо.

Только остается открытым вопрос — как проверить аудиторов, где гарантия что они не работают на НИХ?

Работают, конечно (а вы что думали?). Криптографы, знаете ли, на дороге в принципе не валяются, хороших специалистов можно пересчитать по пальцам, и лично у меня нет сомнения, что все они на кого-то работают. Кушать то надо.

Так что паранойя — в общем-то вещь бесполезная, если не создавать ВСЮ платформу с нуля своими руками — а для этого нужно быть Тьюрингом, Виртом, Дейкстерой и Шенноном одновременно.

Так что паранойя — в общем-то вещь бесполезная, если не создавать ВСЮ платформу с нуля своими руками — а для этого нужно быть Тьюрингом, Виртом, Дейкстерой и Шенноном одновременно.

А как Вы проверяли п.2? Он же платный!

Этот цирк нужен тем, кто заставлял. И это максимум, что они могли сделать. Старые версии они изменить не в состоянии. Разработчику, понятное дело, это всё нафиг не нужно…

Разработчиков могли банально купить с потрохами с условием прекращения разработки. Они пофиксили все баги, которые были известны на тот момент, выложили версию и попытались максимально сократить распространение более не поддерживаемой программы. Тогда подобные сообщения очень хорошо объясняются. А купить могли и такие работодатели, о которых не распространяются — дальше можно городить конспирологические теории про ЦРУ/Массад по вкусу.

Самый вероятный вариант.

Самый вероятный вариант.

Но лицензия же вроде как не запрещает создание форков?

LVM+LUKS используйте, товарищи, и будьте спокойны.

А почему тогда первый аудит не сорвали подобным образом?

В первом аудите только загрузчик проверяли. Возможно бекдоры в самих модулях шифрования или еще где.

Да потому что первый аудит проводила американская контора. Я не знаю, какой степенью наивности надо обладать, чтобы верить, что аудиторы, чей бизнес полностью находится в США, найдут бэкдоры от АНБ.

habrahabr.ru/post/219489/#comment_7499247

habrahabr.ru/post/219489/#comment_7499247

Средства вроде уже полностью собраны (и с лихвой)?

Вероятно продукт разрабатывался АНБ

До Сноудена я бы сказал что это теория заговора из серии рептилоидов.

Сейчас же, в 2014-м, можно наверное рассматривать как рабочую гипотезу, хехехе.

А прекратили разработку т.к. либо на носу аудит, либо за этот год многое поменялось, хеххе, и уже нет смысла в проекте.

До Сноудена я бы сказал что это теория заговора из серии рептилоидов.

Сейчас же, в 2014-м, можно наверное рассматривать как рабочую гипотезу, хехехе.

А прекратили разработку т.к. либо на носу аудит, либо за этот год многое поменялось, хеххе, и уже нет смысла в проекте.

Cryptic Disk придётся кроссплатформенным делать.

За что я больше всего ценил TC, так это что его шифрованные контейнеры созданные в одной ОС (Win) я использовал в другой (Mac).

Да, Официальная версия только 7.1а, отслеживаю раз в 2-3 дня.

Отлично работает под Windows 8.1 x64 с последними обновлениями как контейнеры, так и полно-дисковое шифрование. На прошлой неделе перепроверял

Отлично работает под Windows 8.1 x64 с последними обновлениями как контейнеры, так и полно-дисковое шифрование. На прошлой неделе перепроверял

А ведь один раз дескридитировать продукт проще и эффективнее, чем пытаться ломать или вносить бекдоры, которые найдут и исправят. Доверие не пропатчишь.

truecrypt.org.ua/news:

12 апреля 2014 года сайт переведен в режим только для чтения. Аккаунты пользователей удалены.

Спасибо всем, кто принимал участие в развитии проекта!

Как бы намекает что процесс ни разу не внезапный.

12 апреля 2014 года сайт переведен в режим только для чтения. Аккаунты пользователей удалены.

Спасибо всем, кто принимал участие в развитии проекта!

Как бы намекает что процесс ни разу не внезапный.

Какого именно проекта? Сайт «truecrypt.org.ua/» это тоже проект.

Спасибо, достаточно интересно.

Может это режим «мертвой руки»? Разработчики каждый день, например, должны подавать сигнал, что с ними все хорошо. Если сигнал не прошел — на автомате делается то, что мы сегодня видим.

Нужную старую версию TrueCrypt пока еще можно скачать тут: www.oldversion.com/windows/truecrypt/

По ссылке версия 7.1.0.0. Последняя же не скомпрометированная версия 7.1.1.0

Чей-то гитхаб со всеми версиями: github.com/DrWhax/truecrypt-archive

Не гитхаб со всеми версиями cyberside.net.ee/truecrypt/

Не гитхаб со всеми версиями cyberside.net.ee/truecrypt/

А когда последний раз был доступен сайт и форум truecrypt.org?

Мне кажется что это не очень похоже на NSL Canary, больше похоже что человека банально обидели некоторые комментарии аудиторов, отсюда столь странно «эмоциональное» послание.

Если бы это было NSL, то думаю поступили бы как Lavabit (то есть спокойно и последовательно свернули лавочку), если бы это были хакеры, то скрав ключи они бы наверное уж не стали бы «выпендриваться» а тихо выложили бы подписанный (но протрояненный) бинарник.

Если бы это было NSL, то думаю поступили бы как Lavabit (то есть спокойно и последовательно свернули лавочку), если бы это были хакеры, то скрав ключи они бы наверное уж не стали бы «выпендриваться» а тихо выложили бы подписанный (но протрояненный) бинарник.

Мне тут на реддите пишут:

Assumption #2 Something bad happened to TrueCrypt developers

Or they have been threatened with something, possibly by law enforcement. Many people are suggesting NSA involvement, but there are many countries where you cannot freely develop and distribute crypto software. I live in such a country, and went digging on that basis…

So, we know that TrueCrypt is based on E4M (as claimed in TC sources and Usenet history). In 2000 the author of E4M was associated with a company operating from an address in South Africa (requires some Whois digging). That company merged with others to form SecurStar (at some point). E4M was discontinued in 2000 (Wikipedia). In 2002 South Africa passed the Electronic Communications and Transactions (ECT) Act, which required providers of crypto solutions to register with the government (with fines & jail time for not doing so). The author's involvement with SecurStar appeared to end in a legal spat around 2002 (Usenet). TC was released in Feb 2004, and shortly thereafter SecurStar made accusations of IP theft (Usenet, Wikipedia).

Here's a not entirely implausible hypothesis: one or more of the original TC developers knew the E4M author personally, and at least one of the current developers still resides in South Africa. The developers have always concealed their identities in order to conceal their location, to avoid prosecution under the ECT Act. Said author(s) have now been discovered (or have new reason to fear discovery) by law enforcement, and are attempting to extricate themselves from the situation.

This is of course pure speculation.

1. Lavabit

2. TrueCrypt

3.? OpenVPN, Tor?

2. TrueCrypt

3.? OpenVPN, Tor?

tor основан и финансируется правительством США, он будет ок.

Ну да, им же нужно как-то экспортировать демократию, а tor — очень удобная штука для прорыва информационных блокад толпами хомячков.

<sarcasm>Дададада, свобода слова — это американское рабство</sarcasm>Нет, но в определенной ситуации хорошая пропаганда может послужить неплохим инструментом. А еще лучше, если этот фокус сложно будет провернуть на своей территории. Я почти уверен, что для американских трехбуквенных организаций tor — решето.

P.S.: Я ни в коем случае не против свободы слова, просто констатирую факт.

P.S.: Я ни в коем случае не против свободы слова, просто констатирую факт.

А еще лучше, если этот фокус сложно будет провернуть на своей территории.

Что провернуть?

В США нет «блокировок инторнетов» и нет конституционной возможности их сделать.

«анонимность» TOR против любого оппонента способного «наплодить кучу нод и ждать» (а это не только АНБ) довольно спорная, но пока что явных признаков уязвимости TOR нет (но полагаться на один TOR не стоит конечно же. Mix and match ;) )

Конституционной возможности за всеми следить там тоже нету. А тем не менее…

С конституционной возможностью следить за всеми в интернетах и собирать телефонные метаданные еще не определились (ибо не совсем понятно чем является Gmail и чем являются сотовые метаданные с точки зрения конституции).

Есть шанс что несколько «PRSIMобойных» исков дойдет до SCOTUS, там посмотрим.

Есть шанс что несколько «PRSIMобойных» исков дойдет до SCOTUS, там посмотрим.

Право народа на охрану личности, жилища, бумаг и имущества от необоснованных обысков и арестов не должно нарушаться. Ни один ордер не должен выдаваться иначе, как при наличии достаточного основания, подтвержденного присягой или заверением; при этом ордер должен содержать подробное описание места, подлежащего обыску, лиц или предметов, подлежащих аресту.

Что подразумевали те, кто это писал, вполне очевидно.

Что подразумевали те, кто это писал, вполне очевидно.

Технически метаданные например — не совсем бумаги, не имущество, и определенно не переписка.

С содержимым Gmail более понятно, но хороший адвокат (а у правительственной сволочи они обычно хорошие) может сконструировать аргумент что архивы гмыла — не вполне собственность юзера.

С содержимым Gmail более понятно, но хороший адвокат (а у правительственной сволочи они обычно хорошие) может сконструировать аргумент что архивы гмыла — не вполне собственность юзера.

Ну вот в этом толковании деталей как удобно и заключается современный отход от задуманных отцами-основателями либеральных США к современныму оруэлловским социалистическим США.

О, боже мой. Чем это является давно определено законом Electronic Communications Privacy Act, аж от 1986 года, где исчерпывающе дана характеристика того, что не подлежит прослушке.

Вы пропустили презентацию АНБ где они жаловались что тор им мало подвластен?

Очень жаль что такое случилось с truecrypt, надеюсь что с автором все хорошо и жизни его ничего не угрожает.

Я считаю что автор выполняет распоряжение секретного суда. Похоже что суд распорядился прекратить разработку проекта и удалить все ссылки. Почему я так думаю:

1) Почему автор изменений и есть оригинальный автор: в diff'е много изменений, направленных на общее улучшение проекта. Где-то размер буффера увеличен, где-то комментарий подправлен. Видимо автор работал над проектом после прошлого релиза, а потом его заставили проект закрыть.

2) Почему распоряжение суда: Из кода удалены все ссылки на все домены, а не только на truecrypt.org. Так же удалены ссылки на wxWidgets и RSA. При прекращении проекта имело смысл удалить ссылки на его сайт, но удалять ссылки на зависимости нет никаких причин. Но судебные документы часто имеют такую тенденцию к чрезмерным формулировкам, вроде «закрывающая проект версия не дожна содержать интернет адресов».

3) Я думаю что за судом стоит не NSA, а Microsoft. Подозрение появляется из-за предложения перехода, но не только. Из кода НЕ удалены ссылки на сайты microsoft. Например старая ссылка на статью в Knowledge Base. То есть распоряжение суда могло быть «удалить все ссылки, кроме ведущих на сайты MS». К этому предположению есть даже одна канарейка: удалено выражние «MS bug» из комментария, тогда как сам воркэраунд не тронут. Странно так редактировать комментарии, но все мы знаем одну компанию, которая очень чувствительна к слову bug.

1) Почему автор изменений и есть оригинальный автор: в diff'е много изменений, направленных на общее улучшение проекта. Где-то размер буффера увеличен, где-то комментарий подправлен. Видимо автор работал над проектом после прошлого релиза, а потом его заставили проект закрыть.

2) Почему распоряжение суда: Из кода удалены все ссылки на все домены, а не только на truecrypt.org. Так же удалены ссылки на wxWidgets и RSA. При прекращении проекта имело смысл удалить ссылки на его сайт, но удалять ссылки на зависимости нет никаких причин. Но судебные документы часто имеют такую тенденцию к чрезмерным формулировкам, вроде «закрывающая проект версия не дожна содержать интернет адресов».

3) Я думаю что за судом стоит не NSA, а Microsoft. Подозрение появляется из-за предложения перехода, но не только. Из кода НЕ удалены ссылки на сайты microsoft. Например старая ссылка на статью в Knowledge Base. То есть распоряжение суда могло быть «удалить все ссылки, кроме ведущих на сайты MS». К этому предположению есть даже одна канарейка: удалено выражние «MS bug» из комментария, тогда как сам воркэраунд не тронут. Странно так редактировать комментарии, но все мы знаем одну компанию, которая очень чувствительна к слову bug.

Мелкомягкие не могут действовать через секретный суд.

Это фишка только для спецслужбистов.

Да и в чем гешефт мелкомягких, в том что TrueCrypt растащат на миллион DriVault'ов?

Это фишка только для спецслужбистов.

Да и в чем гешефт мелкомягких, в том что TrueCrypt растащат на миллион DriVault'ов?

Одно другому не мешает. Спецслужбы с привлечение MS. Или MS подала иск со ссылкой на один из новых законов о безопасности. Собственно, ничего не мешает MS быть инициатором разбирательства.

Да, это верно. То есть я думаю что это не только MS, а MS совместно со спецслужбами. Как именно это организованно — не понятно. И тем более не понятно что первично — MS попросила помощи спецслужб по устранению конкурента, или спецслужбы прикрывают устранение закладок именем MS.

Поясню — изначальный иск был вообще к третьей стороне или самой MS, но в ходе разбирательства был переадресован к TrueCrypt.

Что-то вроде, MS подаёт на нарушение свои прав, в ходе разбирательства выясняется, что этому способствует TrueCrypt. Спецслужбы поддерживают иск или создают параллельный.

В преснопамятной LavaBit, как помню, все тоже с левого разбирательства началось в ходе которого спецслужбы не смогли получить доступ к интересующей их информации и начали давить на автора.

Что-то вроде, MS подаёт на нарушение свои прав, в ходе разбирательства выясняется, что этому способствует TrueCrypt. Спецслужбы поддерживают иск или создают параллельный.

В преснопамятной LavaBit, как помню, все тоже с левого разбирательства началось в ходе которого спецслужбы не смогли получить доступ к интересующей их информации и начали давить на автора.

Я тоже уже диф глянул и код — уверен, что Вы правы. Действительно видно, что была текущая работа над проектом, а потом прямо эту версию срочно превратили в 7.2 И действительно, не удалён только Microsoft. И «MS bug» тоже в глаза бросается. Возможно этот исходник был предоставлен MS (или суду через MS или MS через суд) в рамках судебного разбирательства и автор не хотел ещё более обострять отношения.

Интересная версия, только на кой черт Microsoft подавать в суд на TrueCrypt? Как они связаны?

И зачем закрывать работу над версиями под линукс и макос?

И зачем закрывать работу над версиями под линукс и макос?

А на каком вообще основании можно кому-то запретить, вот что интересно? (оставим за скобками «прекрасную» идею с тайными судами)

Я вот думаю, как лучше переименовать статью? «Сайт TrueCrypt сообщает о прекращении разработки программы и предлагает BitLocker»?

Лучше добавьте версию №4 про суд и/или Microsoft

И еще можно добавить упомянутые версии:

— разработчики устали пилить 10 лет одно и то же;

— разработчики обиделись на некоторые комментарии по результатам первого аудита;

— разработку сворачивают, потому что боятся, что в результате аудита найдут что-то неприглядное.

И голосование.

— разработчики устали пилить 10 лет одно и то же;

— разработчики обиделись на некоторые комментарии по результатам первого аудита;

— разработку сворачивают, потому что боятся, что в результате аудита найдут что-то неприглядное.

И голосование.

Честно говоря, я эти версии не считаю за правдоподобные.

Согласитесь, такой анонс крайне странный. Я помню вебсайт TrueCrypt и помню настрой разработчиков — на вебсайте было дофига технических подробностей о шифровании и почему не следует использовать RNG и TPM, и почему этого не будет в TrueCrypt. А тут советуют BitLocker. Только подумайте: разработчики open-source проекта, которые даже аппаратному AES-NI не с первого раза доверились, советуют закрытую разработку brought to you by NSA_KEY company.

Я не слишком следил за аудитом (только первое время), но, насколько я знаю, результаты были приличными, и разработчик с радостью ждал второго аудита (по словам Matthew Green в твиттере).

см. выше.

— разработчики устали пилить 10 лет одно и то же;

Согласитесь, такой анонс крайне странный. Я помню вебсайт TrueCrypt и помню настрой разработчиков — на вебсайте было дофига технических подробностей о шифровании и почему не следует использовать RNG и TPM, и почему этого не будет в TrueCrypt. А тут советуют BitLocker. Только подумайте: разработчики open-source проекта, которые даже аппаратному AES-NI не с первого раза доверились, советуют закрытую разработку brought to you by NSA_KEY company.

— разработчики обиделись на некоторые комментарии по результатам первого аудита;

Я не слишком следил за аудитом (только первое время), но, насколько я знаю, результаты были приличными, и разработчик с радостью ждал второго аудита (по словам Matthew Green в твиттере).

— разработку сворачивают, потому что боятся, что в результате аудита найдут что-то неприглядное.

см. выше.

Согласитесь, такой анонс крайне странный.

Согласен, и это далеко не самая популярная версия. Но кто их знает, может, захотели уйти «красиво»? Может, хотели перед уходом подорвать доверие к программе, которую больше никто не будет поддерживать?

результаты были приличными

Вот с этим не соглашусь — на HN давали выдержки из аудита, там были довольно резкие комментарии по поводу качества кода и рекомендации едва ли не переписать все заново

— разработку сворачивают, потому что боятся, что в результате аудита найдут что-то неприглядное.

см. выше.

Мне все же кажется, что как раз эта версия вполне имеет право на жизнь: можно же найти что угодно в программе, которую 10 лет разрабатывал неизвестно кто. От недавних закладок от NSA, до очень давних. Ведь первая часть аудита была посвящена загрузчику, а не алгоритмам криптографии. Сам Грин пишет: «Also, I’m a little worried that the fact we were doing an audit of the crypto might have made them decide to call it quits.»

Кстати, выдвигается еще одна версия — разработчики банально обиделись, что за 10 лет им никто почти ничего не донейтил, а аудит их же продукта собрал $70k за рекордные сроки. Это возвращает нас к первой версии в этом списке.

Я ни в коем случае не хочу говорить, что эти версии больше претендуют на правоту, чем ранее озвученные. Я скорее к тому, даже самые простые варианты не стоит сбрасывать со счетов, ведь правда может оказаться гораздо проще и банальней, чем все теории заговора про NSA и канарейку, которые сразу стали возникать.

А может и не оказаться.

А может и не оказаться.

Пожалуй, переведу выдержки вот отсюда:

www.etcwiki.org/wiki/What_happened_to_Truecrypt_-_May_2014

www.etcwiki.org/wiki/What_happened_to_Truecrypt_-_May_2014

«Что случилось с TrueCrypt: скандалы, интриги, расследования» :)

digital-forensics.sans.org/summit-archives/2010/18-lord-cryptanalysis.pdf

Крутаните на страницу 23.

Крутаните на страницу 23.

Ещё с реддита. Команда Tails активно занялась миграцией от TrueCrypt две недели назад. Совпадение? Сылки: reddit, тикет на миграцию

Я считаю, что это скорее всего совпадение, на самом деле, т.к. cryptsetup в последней версии начал поддерживать тома truecrypt, а cryptsetup все-таки более нативный способ и не требует модуля ядра.

Какого модуля ядра требует truecrypt и не требует cryptsetup?

Модуля «truecrypt»

У трукрипта был отдельный ядерный модуль? оО Вы уверены? Когда я последний раз им пользовался все модули грузил через

for xxx in loop xts lrw sha512_generic serpent aes-x86_64 blowfish

do

modprobe $xxx

done

for xxx in loop xts lrw sha512_generic serpent aes-x86_64 blowfish

do

modprobe $xxx

done

Есть еще такой вариант, что напряженная работа, обеспокоенность по поводу внимания властей (что логично после всех этих «сноуден пользовался ТС») и неудовольствие некоторыми репликами из аудита дурно сказались на психике разработчика (тем более что некоторые профессионально-параноидальные тенденции и асоциальность прослеживаются в их супер-анонимном поведении с самого начала).

Это может быть банальный нервный срыв.

Кем бы ни был «TC dev», он/а прежде всего человек.

Это может быть банальный нервный срыв.

Кем бы ни был «TC dev», он/а прежде всего человек.

Ещё вариант. Разработчик устроился работать в Microsoft, в отдел связанный с криптографией. Он раскрыл себя как автора truecrypt чтобы получить работу, а MS поставило условием закрыть проект. Такого рода условия (и вообще условия контракта найма) являются коммерческой тайной. Эта версия по сути объединяет две — недовольство малым количеством денег отданых проекту (по сравнению с деньгами на аудит) и выполнение не очень продуманного распоряжения юриста (юриста компании, а не секретного судьи только).

главное теперь не понятно на что кроссплатформенное переходить…

Разработчики TrueCrypt ответили!

www.grc.com/misc/truecrypt/truecrypt.htm

twitter.com/stevebarnhart/status/472192457145597952

www.grc.com/misc/truecrypt/truecrypt.htm

twitter.com/stevebarnhart/status/472192457145597952

Они просто устали…

Я поверю что им просто надоело, но совет переходить на BitLocker очень, очень странный.

Точно ушли в MS. Если вдумчиво почитать их сообщение — оно ни разу этого не отрицает, а при желании даже и подтверждение найти можно.

"Bitlocker is ‘good enough’ and Windows was original ‘goal of the project.’"

Это смотря, что считать за goal. Например, покупку разработки MS.

"Bitlocker is ‘good enough’ and Windows was original ‘goal of the project.’"

Это смотря, что считать за goal. Например, покупку разработки MS.

news.softodrom.ru/ap/b19702.shtml

Отличная статья-разбор.

Отличная статья-разбор.

news.softodrom.ru/ap/b19702.shtml — Эта статья была написана 15 мая 2014 года. Softodom нашли имена разработчиков и их адреса и попытались связаться с ними. Возможно, это и привело к закрытию проекта.

Тут все сложно. Неужели спецслужбы бы не раскопали подобный след? Если уж такой ресурс справился.

Автор тоже об этом подумал и «очканул».

Разработчики решили, что это люди из правительства под видом журналистов, которые взялись за них всерьез. Напугались и бросились подчищать следы. Коммитнули рабочую версию, убрав из нее все, что могло свидетельствовать о связи с ними. По этой же причине потерли историю коммитов. Хотели сменить ключ как еще одно связующее звено, но потом передумали. Взяли отцовские часы, подожги дом и ушли в горы.

Положу пока тут

truecrypt.org. 259200 IN SOA ns1.truecrypt.org. dns-admin.truecrypt.org. 2010021509 10800 3600 604800 10800

truecrypt.org. 259200 IN NS ns1.truecrypt.org.

truecrypt.org. 259200 IN NS ns2.truecrypt.org.

truecrypt.org. 259200 IN A 72.233.34.82

truecrypt.org. 259200 IN MX 10 truecrypt.org.

truecrypt.org. 259200 IN TXT «v=spf1 ip4:72.233.34.82 mx:truecrypt.org -all»

forums.truecrypt.org. 259200 IN A 72.233.34.83

ns1.truecrypt.org. 259200 IN A 72.233.34.82

ns2.truecrypt.org. 259200 IN A 72.233.34.84

upload.truecrypt.org. 259200 IN A 72.233.34.84

www.truecrypt.org. 259200 IN A 72.233.34.82

truecrypt.org. 259200 IN SOA ns1.truecrypt.org. dns-admin.truecrypt.org. 2010021509 10800 3600 604800 10800

truecrypt.org. 259200 IN SOA ns1.truecrypt.org. dns-admin.truecrypt.org. 2010021509 10800 3600 604800 10800

truecrypt.org. 259200 IN NS ns1.truecrypt.org.

truecrypt.org. 259200 IN NS ns2.truecrypt.org.

truecrypt.org. 259200 IN A 72.233.34.82

truecrypt.org. 259200 IN MX 10 truecrypt.org.

truecrypt.org. 259200 IN TXT «v=spf1 ip4:72.233.34.82 mx:truecrypt.org -all»

forums.truecrypt.org. 259200 IN A 72.233.34.83

ns1.truecrypt.org. 259200 IN A 72.233.34.82

ns2.truecrypt.org. 259200 IN A 72.233.34.84

upload.truecrypt.org. 259200 IN A 72.233.34.84

www.truecrypt.org. 259200 IN A 72.233.34.82

truecrypt.org. 259200 IN SOA ns1.truecrypt.org. dns-admin.truecrypt.org. 2010021509 10800 3600 604800 10800

Безопасность информационных систем состоит из.

— технический фактор

— человеческий фактор

Тру криптом я не пользовался, про аудит и эти события вообще узнал из поста. Как я это себе вижу. Была первая волна аудита — проверили безопасность технического фактора. Теперь собирали деньги на вторую волну…

Причем, сейчас во многих системах самым ненадежным звеном является человеческий фактор (чф). Так что может это аудит такой — тестирование устойчивости на взлом через воздействие на чф. Сколько процентов не поведется на провокацию — настолько и надежен тс. При этом техническая надежность вообще до лампочки — она пренебрежимо высока по сравнению с чф, и ее вообще можно не учитывать. Соответственно, если никто не поведется — проект имеет смысл вести дальше и появятся его форки или объяснение того что произошло. Если народ побежит на сторонние шифровалки — сама идея шифрования скомпрометирована, и вообще нет смысла во всех этих шифровалках.

— технический фактор

— человеческий фактор

Тру криптом я не пользовался, про аудит и эти события вообще узнал из поста. Как я это себе вижу. Была первая волна аудита — проверили безопасность технического фактора. Теперь собирали деньги на вторую волну…

Причем, сейчас во многих системах самым ненадежным звеном является человеческий фактор (чф). Так что может это аудит такой — тестирование устойчивости на взлом через воздействие на чф. Сколько процентов не поведется на провокацию — настолько и надежен тс. При этом техническая надежность вообще до лампочки — она пренебрежимо высока по сравнению с чф, и ее вообще можно не учитывать. Соответственно, если никто не поведется — проект имеет смысл вести дальше и появятся его форки или объяснение того что произошло. Если народ побежит на сторонние шифровалки — сама идея шифрования скомпрометирована, и вообще нет смысла во всех этих шифровалках.

Не согласен. Скорее наоборот. Если авторы приложения фактически заявили «приложение скомпрометировано», новая версия приложения почти не работает и обновлений скорее всего не будет, а ситуация со старой версией непонятна — вполне разумным действием для любого пользователя было бы уйти от TC (или как минимум не использовать его на новых инсталляциях), все равно в отсутствие поддержки рано или поздно придется.

Если 100% людей продолжат использовать TC, то вот это и будет абсолютным провалом с точки зрения ЧФ и отсутствием смысла в самом шифровании.

Если 100% людей продолжат использовать TC, то вот это и будет абсолютным провалом с точки зрения ЧФ и отсутствием смысла в самом шифровании.

Мое решение по использованию TC будет зависеть от исхода аудита, но вообще я бы предпочел чтобы из него выдрали бутлоадер а остальное переписали с нуля

А смысл дожидаться итогов аудита? Если проведенный американской компанией аудит ничего серьезного не найдет — это будет говорить хоть что-то о безопасности продукта? И в любом случае — если вы не ставите перед собой цель зашифроваться от спецслужб и у вас там нет ничего такого, за что можно уехать в места не столь отдаленные всерьез и надолго, волноваться не о чем с любым криптографическим решением, надо выбирать продукт по критериям удобства и скорости работы, проигнорировав вопрос «есть ли там закладки?».

Пока нет публикаций о конкретных уязвимостях по итогам аудита, случайный человек, укравший ноутбук, не доберется до информации на нем.

Пока нет публикаций о конкретных уязвимостях по итогам аудита, случайный человек, укравший ноутбук, не доберется до информации на нем.

А смысл дожидаться итогов аудита? Если проведенный американской компанией аудит ничего серьезного не найдет — это будет говорить хоть что-то о безопасности продукта?

Да, что продукт скорее всего достаточно хорош против тех угроз, с которыми я реалистично могу столкнуться.

И в любом случае — если вы не ставите перед собой цель зашифроваться от спецслужб

Американские спецслужбы от меня столь далеко, что они для меня почти что «воображаемый оппонент», эдакий Мэллори.

И вообще, в продукте вроде TrueCrypt простор для закладок АНБ очень ограничен (если мы исключаем закладку в самом AES / Serpent / Twofish, например — в коем случае «закладывать в TC» вообще не имеет смысла)

Кстати об американской компании — вообще-то не аргумент.

АНБ может подкупить аналитиков российской компании ничуть не меньше, чем оно может «надавить» на аналитиков американской (с той разницей что «надавливание» на кого-либо в США уже несколько раз кончалось для них проблемами и в текущем климате любой рациональный аналитик скорее предпочтет прославиться аки Lavabit чем сотрудничать (для карьеры полезнее)

Если TrueCrypt все таки оказался скомпроментирован (в предыдущих версиях есть закладки), то какая система шифрования еще умеет создавать зашифрованные тома, не содержащие заголовков (то есть, смотря на структуру файла нельзя сказать зашифрованный это том или просто мусор) и поддерживает смешанное (несколькими алгоритмами одновременно) шифрование?

Виндоус или линукс?

Под Вин есть Disk Cryptor

diskcryptor.net/wiki/Main_Page

У него есть забавные свойства

diskcryptor.net/forum/index.php?topic=465.msg2875#msg2875

diskcryptor.net/wiki/Bootloader

Относительно сигнатур — www.diskcryptor.net/w/index.php?title=Volume&redirect=no#Encrypted_partition_format

Так что если бутлоадер на флешке и флешка съедена, то доказать что диск зашифрован (и притом именно дисккриптором а не луксом каким-нибудь) нельзя

Под Вин есть Disk Cryptor

diskcryptor.net/wiki/Main_Page

У него есть забавные свойства

diskcryptor.net/forum/index.php?topic=465.msg2875#msg2875

diskcryptor.net/wiki/Bootloader

Относительно сигнатур — www.diskcryptor.net/w/index.php?title=Volume&redirect=no#Encrypted_partition_format

Так что если бутлоадер на флешке и флешка съедена, то доказать что диск зашифрован (и притом именно дисккриптором а не луксом каким-нибудь) нельзя

Win. Спасибо.

Просто я считаю, что важная часть шифрования данных — не давать кому-то поводов знать, что у тебя есть зашифрованные данные. То есть если есть некий файл, который ничем особо не отличается от других, о котором знаешь только ты, то шансов о том, что о нем узнают другие несколько меньше, нежели когда шифрованный том может увидеть любой (а далее термокрептальный анализ).

Просто я считаю, что важная часть шифрования данных — не давать кому-то поводов знать, что у тебя есть зашифрованные данные. То есть если есть некий файл, который ничем особо не отличается от других, о котором знаешь только ты, то шансов о том, что о нем узнают другие несколько меньше, нежели когда шифрованный том может увидеть любой (а далее термокрептальный анализ).

DiskCryptor шифрует только диски (то есть всю флешку / весь диск), файл («контейнер») его делать пока не научили.

Вот в этом и минус. Если зашифрованные данные найдены, дальше уже дело техники (и далеко не IT) узнать пароль, как мне кажется.

А есть ли какие-нибудь системы, которые умеют создавать именно неотличимые от мусора зашифрованные контейнеры, или это только TC?

А есть ли какие-нибудь системы, которые умеют создавать именно неотличимые от мусора зашифрованные контейнеры, или это только TC?

Нутк контейнер как раз выглядит подозрительнее флешки. Флешка «в ноль» забитая случайными данными может быть просто свежей, или недавно зачищенной.

А вот здоровенный файл large.img забитый мусором — это как-то стремно.

А вот здоровенный файл large.img забитый мусором — это как-то стремно.

Ну если речь вести о флешках (внешних носителях), то да. Если речь вести о хранении данных именно на встроенном носителе, то нет. Вот в этом комментарии постарался объяснить почему. Про здоровенные файлы речи, конечно же, не веду, скорее о хранении нескольких документов (т.е. объемы даже меньше гигабайта).

Ну зачем же так палиться? Обычный файл Trudno.Byti.Bogom.2013.O.WEB-DL.720p.mkv в котором начиная с известного вам смещения уже не кино а крипто-контейнер гига на 4-5. Этот файл даже будет запускаться на проигрывание, так что на первый взгляд даже будет выглядеть обычным фильмом. А что начиная с n-ной минуты файл «битый» — ну, а что же вы хотели, торренты-с, скачался криво или выложили битым. А сам пока ещё не смотрел, руки не дошли — артхаус требует особого настроения.

Бессмысленное у вас утверждение. Никто никогда не хранит просто так огромные объёмы случайных данных. Хранить «просто энтропию» практически никогда нет смысла.

Если я увижу большой файл (несколько гигабайт) или раздел, содержащий «случаные данные», я буду наверняка уверен, что это не случайные данные, а именно зашифрованные. Ибо никто не станет отводить отводить дисковый раздел для «случайных данных», а что касается файла — то для экспериментов проще использовать насточщий ГПСЧ, а для серьёзного применения — настоящий аппаратный ГЧС.

Например, не стоит ехать в Великобританию с диском, забитым случайными данными. Подозревая, что там не случайные данные, а зашифрованные, власти могут потребовать ключ, который вы откажетесь предоставить, утверждая, что его не существует. На основании отказа выдать ключ вас по закону посадят на пять лет (кажется).

Если я увижу большой файл (несколько гигабайт) или раздел, содержащий «случаные данные», я буду наверняка уверен, что это не случайные данные, а именно зашифрованные. Ибо никто не станет отводить отводить дисковый раздел для «случайных данных», а что касается файла — то для экспериментов проще использовать насточщий ГПСЧ, а для серьёзного применения — настоящий аппаратный ГЧС.

Например, не стоит ехать в Великобританию с диском, забитым случайными данными. Подозревая, что там не случайные данные, а зашифрованные, власти могут потребовать ключ, который вы откажетесь предоставить, утверждая, что его не существует. На основании отказа выдать ключ вас по закону посадят на пять лет (кажется).

Представьте ситуацию: раздел на 1 TB, на этом разделе хранятся фильмы (скажем .avi по 1.4 GB), под завязку. Среди этих фильмов зашифрованный раздел с документами (никто не говорит о больших объемах данных), при этом название файла, его размер и расширение ничем не примечательны (такие же как и у остальных фильмов). Отличить этот файл скажем от недокачанного через torrent фильма нельзя (можно еще произвольно положить пару недокачанных фильмов в этот же раздел).

Как Вы считаете, если кто-то заранее не знает что у Вас хранятся зашифрованные данные, но проверяет возможность их наличия, на что он скорее обратит внимание: на зашифрованный раздел диска или на такой вот файлик? И как власти Великобритании будут доказывать, что это зашифрованный том, а не недокачанный фильм?

Как Вы считаете, если кто-то заранее не знает что у Вас хранятся зашифрованные данные, но проверяет возможность их наличия, на что он скорее обратит внимание: на зашифрованный раздел диска или на такой вот файлик? И как власти Великобритании будут доказывать, что это зашифрованный том, а не недокачанный фильм?

Плюс у TC есть (была) функция под названием скрытый том, как раз на случай, если придется раскрыть пароль.

Ну и вдобавок — если надо передать секретные данные по открытым каналам связи, гораздо проще это сделать передав зашифрованный контейнер (а что бы не вызывать подозрений, замаскировать его под архив, например).

Ну и вдобавок — если надо передать секретные данные по открытым каналам связи, гораздо проще это сделать передав зашифрованный контейнер (а что бы не вызывать подозрений, замаскировать его под архив, например).

И эта функция более чем бесполезна. Зная, что я столкнулся с ТС (найдя следы его в системе, например, загрузчик), я заведомо буду требовать у подследственного ДВА пароля, на случай, если мне раскроют не тот пароль.

P.S. Замаскировать что-то под архив проще простого — нужно просто заархивировать. Но архивы распаковываются и анализируются. А если архив не удаётся распаковать — кто сказал, что это архив? Давайте ключ.

P.S. Замаскировать что-то под архив проще простого — нужно просто заархивировать. Но архивы распаковываются и анализируются. А если архив не удаётся распаковать — кто сказал, что это архив? Давайте ключ.

В юридически не нигилистической стране без доказательств наличия второго волюма (типа записи где Вы хихикаете над «тупыми копами») требовать от него ключ нельзя. То есть если в Британии у вас попросят ключ ТС, вы его дадите, и у суда нет ОСНОВАНИЙ считать что вы использовали функцию скрытого раздела, то вы «соскакиваете с крючка». А если возникнет вопрос «а почему именно ТС» — так аудит жеж!

Вот не знаю, как с этим дело обстоит в реальности, но следуя логике — раз им не нужно доказывать, что это именно зашифрованные данные, а не случаные, с какой вдруг стати им потребуется доказывать, что я использовал функцию скрытого раздела? Если я не использовал и поэтому не могу выдать второй ключ — это уже мои проблемы, а не их. Я должен выдать все ключи и всё тут, а про TC известно, что ключей может быть два.

раз им не нужно доказывать, что это именно зашифрованные данные, а не случаные, с какой вдруг стати им потребуется доказывать, что я использовал функцию скрытого раздела?

Потому что во втором случае даже в Британии действует презумпция невиновности (и к тому же вы пошли же на встречу суду и дали один пароль) а вот в случае с «диске со случайными данными» бабушка надвое сказала

В теории презумпция невиновности тоже может действовать, если бутлоадера/хедера на диске нет, но если что-то вас спалит и будет указывать что компьютер использовался (например, к вайфай аэропорта подключалась сетевуха с таким же мак-адресом как и у вашего лаптопа) то ситуация заметно ухудшится.

Если я не использовал и поэтому не могу выдать второй ключ — это уже мои проблемы, а не их.

Нет, в ЕС и США это их проблемы. В РФ это проблемы того, у кого бабла/связей меньше.

Отличить этот файл скажем от недокачанного через torrent фильма нельзя (можно еще произвольно положить пару недокачанных фильмов в этот же раздел)

С чего вы взяли? В видеофайлах всегда есть структура. Если имя файла ничем не примечательно и выглядит как кино, т.е. *.avi или там mp4, mkv, ogm или что-то в таком духе, а мы почему-то не нашли там характерных для недокачанных торрентов видео-файлов данных (либо блок размером 2^n забит нулями, либо там видео-данные с заголовками потоков и кадров), этот файл подозрителен.

Видео-файл всегда можно отличить от случайных данных. Доказательство элементарно: скормите его mplayer, он наверняка даже в недокачанном файле найдёт видео и покажет его.

Я безусловно понимаю, что нужно сканировать на соответствие предполагаемому формату все файлы в системе, и выдавать на более тщательный анализ подозрительные несоответствия, вроде этого. Слишком примитивная стеганография.

Идея скрыть факт наличия любых данных (в том числе, зашифрованных) — это стеганография. И здесь есть весьма неприятный факт, что размер данных, которые можно незаметно скрыть, гораздо меньше размера потенциального контейнера.

Кроме того, не забывайте про метаданные. Скажем, храните вы скрытно что-то в картинках. Есть у вас на диске двадцать гигабайт котиков, в которых уместилось двести мегабайт полезных данных. Подозрительно будет то, что время изменения файлов с котиками очень свежее. А уж если вас отловят несколько раз и заметят, что файлы меняются — хрен вы что скроете таким образом.

С котиками выйдет прокол, если они сохранили 20 гигов котиков с предыдущего досмотра. А это маловероятно (кому нужны чужие котики). Свежие даты можно легко объяснить — старых котиков посмотрел и залил новых.

Специально для целей стеганографии появились блюрэй рипы!

Есть ведь еще шанс присесть за сами фильмы с торрентов в таком случае :)

Не просто ж так вас отпускать.

Не просто ж так вас отпускать.

Можно просто записать 24 часа с fullHD камеры за окном в один файл, и в конце его прицепить «хвост» на пару гигов.

Так уже лучше. Но всё равно просто что-то писать в хвост — слишком толсто. Наверняка к ищущих есть программы, которое автоматически ищут все аномалии такого рода. Это ведь не машинное зрение или искусственный интеллект, тук все опознать гораздо проще. Контент более-менее стандартный, файловые системы и форматы тоже.

Тогда не в хвост, а под конец где-то (с известным смещением, естессно), чтобы структура файла сохранилась.

Ну или вообще, т.к. исходный видеофайл достаточно большой, можно просто подмешать пару-тройку строк в картинку. А почему там мусор — так фиг его знает, товарищ полковник. Камера может барахлила.

Ну или вообще, т.к. исходный видеофайл достаточно большой, можно просто подмешать пару-тройку строк в картинку. А почему там мусор — так фиг его знает, товарищ полковник. Камера может барахлила.

в линуксе dm-crypt можно так использовать, с raw-томами

насчёт нескольких алгоритмов — никто вам не мешает в dm-crypt наслоить одно шифрование на другое

насчёт нескольких алгоритмов — никто вам не мешает в dm-crypt наслоить одно шифрование на другое

В линуксе cryptsetup умеет

--header Use a detached (separated) metadata device or file where the LUKS header is stored. This options allows to store ciphertext and LUKS header

on different devices.

то есть заголовок шифрования можно хранить отдельно от шифрованных данных. По данным тогда вроде (сам этим не пользовался) не сказать, что это зашифрованные данные.

А что Вы имеете ввиду под raw-томами? Обычное применение для шифрования /dev/sda2 или /dev/mapper/system-root?

--header Use a detached (separated) metadata device or file where the LUKS header is stored. This options allows to store ciphertext and LUKS header

on different devices.

то есть заголовок шифрования можно хранить отдельно от шифрованных данных. По данным тогда вроде (сам этим не пользовался) не сказать, что это зашифрованные данные.

А что Вы имеете ввиду под raw-томами? Обычное применение для шифрования /dev/sda2 или /dev/mapper/system-root?

нет, я это напрасно использовал слово raw. В документации cryptsetup это называется plain format:

как раз выглядит как мусор на диске, а заголовка нет

только напрасно это всё, любой диск с мусором уже сам по себе вызовет подозрение

Plain format is just that: It has no metadata on disk, reads all parameters from the commandline (or the defaults), derives a master-key from the passphrase and then uses that to de-/encrypt the sectors of the device, with a direct 1:1 mapping between encrypted and decrypted sectors.

как раз выглядит как мусор на диске, а заголовка нет

только напрасно это всё, любой диск с мусором уже сам по себе вызовет подозрение

Предположу еще одну версию, в статье ссылка говорится что Сноуден читал лекции про TrueCrypt.

Вполне возможно предположить что и пользовался им.

Вполне возможно предположить что и пользовался им.

Я вчера искал валидный инсталлер 7.1a для макоси, и несколько раз натыкался на репы исходников TC и его вроде-как-форков. Сильно подозреваю (и надеюсь), что скоро код перелопатят и выпустят аналог, но с уже более хорошей лицензией.

Уже: ciphershed.org

Можно добавить в статью еще ссылку

http://www.opennet.ru/opennews/art.shtml?num=43374

и оригинал http://sseblog.ec-spride.de/2015/11/truecrypt-analysis/

Судя по всему, TrueCrypt вполне надежен. Про неинтерактивную генерацию ключа, это я так понимаю при создании тру-крипт дисков из скриптов, поскольку в интерактивной для получения рандома, пользователь хаотично двигает мышкой и помогает создать действительный рандом.

http://www.opennet.ru/opennews/art.shtml?num=43374

и оригинал http://sseblog.ec-spride.de/2015/11/truecrypt-analysis/

Судя по всему, TrueCrypt вполне надежен. Про неинтерактивную генерацию ключа, это я так понимаю при создании тру-крипт дисков из скриптов, поскольку в интерактивной для получения рандома, пользователь хаотично двигает мышкой и помогает создать действительный рандом.

Сайт TrueCrypt сообщает о закрытии проекта и предлагает переходить на BitLocker