Атака Mousejack: у беспроводных мышей и клавиатур найдена критическая уязвимость

2 min

Специалисты по безопасности из компании Bastille Networks опубликовали результаты исследования беспроводных мышей и клавиатур, общающихся с компьютером посредством USB-донгла. Они утверждают, что атакующий может перехватывать управление компьютером и отправлять произвольные команды, находясь при этом на расстоянии до 100 м от компьютера. Беспроводные устройства, использующие протокол Bluetooth, не подвержены этой уязвимости.

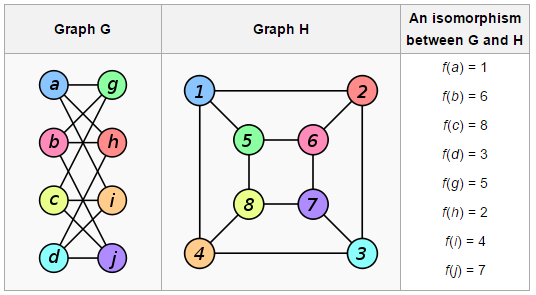

Специалисты по безопасности из компании Bastille Networks опубликовали результаты исследования беспроводных мышей и клавиатур, общающихся с компьютером посредством USB-донгла. Они утверждают, что атакующий может перехватывать управление компьютером и отправлять произвольные команды, находясь при этом на расстоянии до 100 м от компьютера. Беспроводные устройства, использующие протокол Bluetooth, не подвержены этой уязвимости.Производители, не использующие Bluetooth, обычно задействуют частоту 2.4 ГГц ISM для работы своих устройств. Поскольку единого протокола работы беспроводных устройств не существует, каждый из производителей творит свои варианты их работы, включая и защиту. В исследовании изучались контроллеры от Logitech, Dell и Lenovo.

Выяснилось, что в то время, как большинство клавиатур общается с USB-донглом по зашифрованному протоколу, ни одна из протестированных мышей не утруждает себя этим. В результате отсутствует какая-либо аутентификация мыши – донгл просто не отличит управляющий пакет, переданный по радио мышкой, от пакета, переданного атакующей стороной.

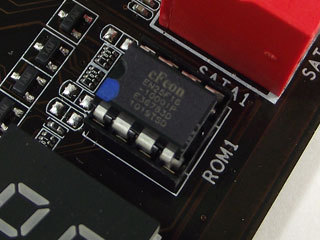

Когда-то давно, в начале 2014 года, я назвал состояние безопасности большинства реализаций UEFI "

Когда-то давно, в начале 2014 года, я назвал состояние безопасности большинства реализаций UEFI "

«Как пасти котов»

«Как пасти котов»